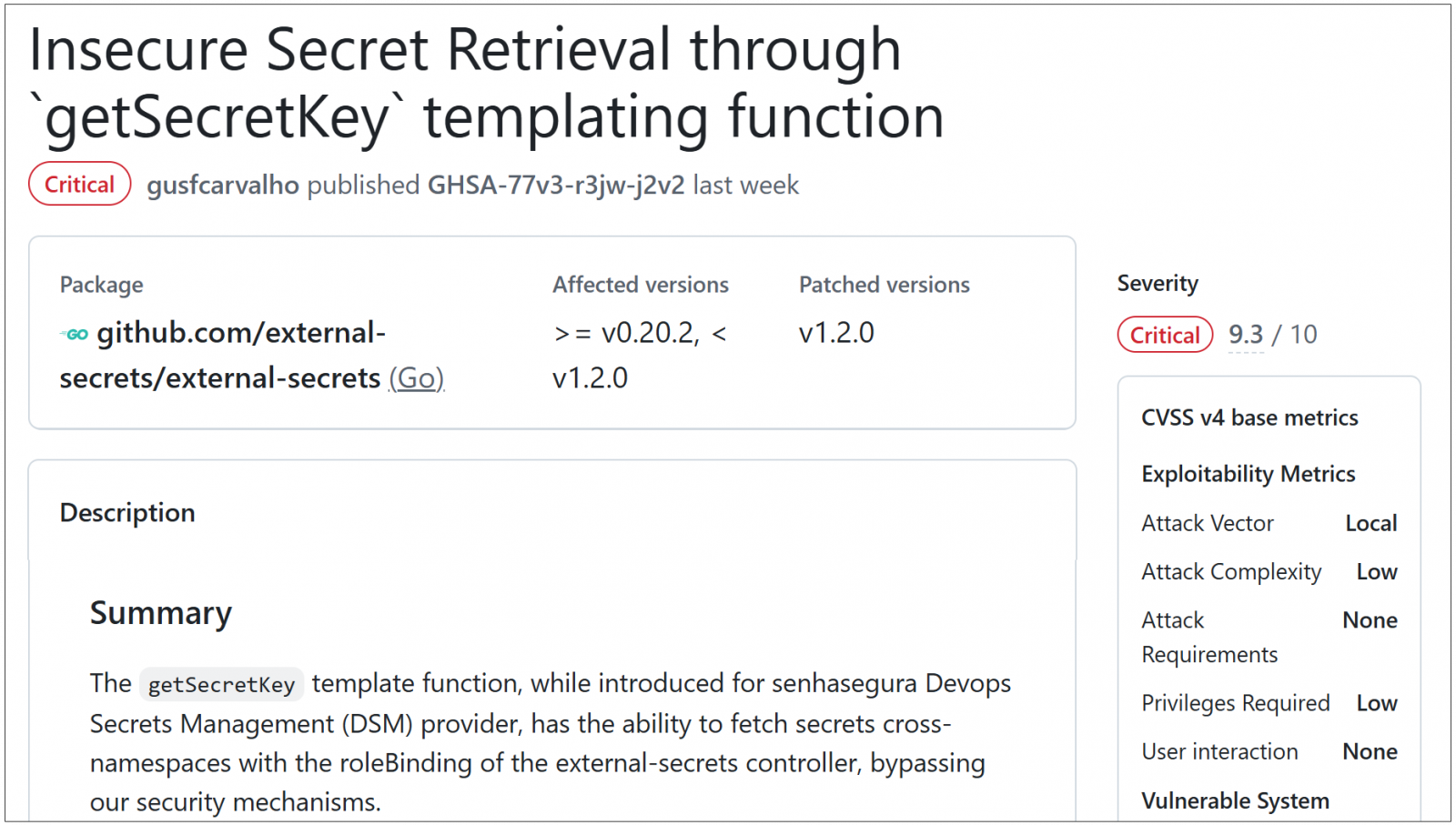

Kubernetes生態系常用的祕密管理元件External Secrets Operator(ESO)近日被揭露存在重大資安漏洞。在特定條件下,攻擊者可能繞過原有的命名空間隔離機制,存取不屬於自身命名空間的Kubernetes Secret。該漏洞已被編號為CVE-2026-22822,CVSS風險分數達9.3分,屬於重大(Critical)等級漏洞。

範本函式設計疏失,破壞Kubernetes命名空間隔離

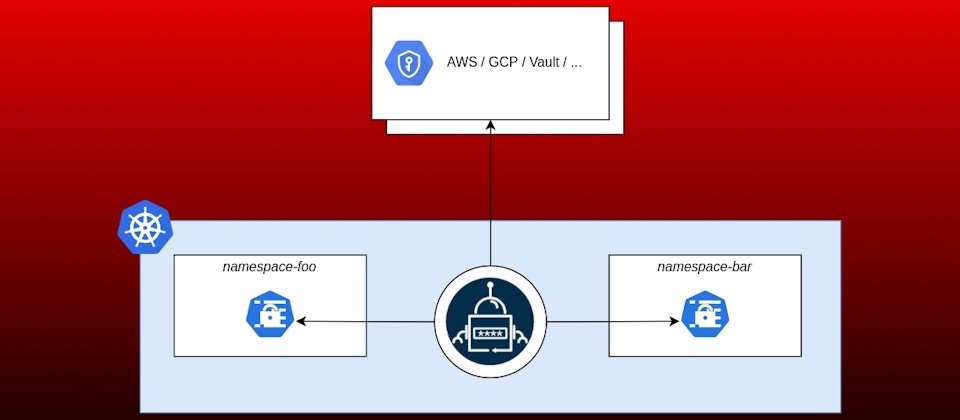

External Secrets Operator是一款部署於Kubernetes環境中的控制器,主要用途是將雲端祕密管理服務或第三方金鑰系統中的敏感資料,同步為Kubernetes Secret,讓應用程式不必直接持有外部祕密存取能力。

根據官方GitHub安全公告與美國國家漏洞資料庫(NVD)的說明,CVE-2026-22822的問題出在External Secrets Operator提供的一項範本函式getSecretKey。該函式原本用於支援特定祕密管理後端,但在設計上,卻允許控制器在既有的權限邊界下,執行跨命名空間讀取Kubernetes Secret的行為。

在錯誤設定或遭到惡意運用的情境下,攻擊者可透過ExternalSecret資源,間接存取其他命名空間中的敏感資料,進而破壞Kubernetes核心安全假設之一的命名空間隔離。

External Secrets Operator開發團隊指出,該漏洞影響v0.20.2以上、v1.2.0以前的多個版本。由於問題源自功能設計本身,而非單純的程式實作錯誤,官方最終選擇在v1.2.0版本中,完全移除getSecretKey相關功能,改以其他受控方式存取祕密資料。

位於祕密存取關卡,一旦失守,不只影響單一工作負載

從系統架構來看,External Secrets Operator負責集中處理祕密同步流程,讓應用程式僅需讀取Kubernetes Secret,而不必直接存取雲端金鑰或祕密管理服務。由於該元件通常部署於正式環境,並管理多個服務共用的敏感資料,一旦其功能設計或存取行為出現缺陷,影響就可能擴大至整個叢集。

尚未觀測到大規模濫用,建議儘速升級並檢視控制器行為範圍

目前尚未有明確證據顯示CVE-2026-22822已遭大規模濫用。不過研究人員指出,凡是能突破命名空間隔離、跨範圍讀取Secret的漏洞,本質上都具備高度攻擊價值,特別是在多租戶或共用叢集環境中。

External Secrets Operator開發團隊已建議使用者儘速升級至v1.2.0以上版本,並重新盤點該控制器實際可執行的行為與祕密存取範圍,確認其運作方式是否仍符合原本的命名空間隔離與最小權限設計假設。資安人員也應將祕密管理控制器視為高敏感元件,納入例行的設定稽核與行為檢視範圍。

為何這類漏洞比一般Kubernetes漏洞更危險

資安界指出,CVE-2026-22822的風險關鍵,不在於單一功能出錯,而是動搖Kubernetes賴以成立的命名空間隔離前提。由於External Secrets Operator本身掌握祕密同步與存取能力,一旦設計邊界失守,影響範圍便不再侷限於單一服務,而可能導致多個工作負載共用的憑證與金鑰遭非預期存取。對多租戶或共用叢集環境而言,其實際衝擊往往高於僅影響單一元件的Kubernetes漏洞。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02