原始背景圖片取自/Sandro Katalina on Unsplash

Google於2月3日釋出Chrome瀏覽器更新,修補資安漏洞CVE-2026-1861與CVE-2026-1862。依據NVD頁面彙整的CISA ADP評分,兩項漏洞的CVSS 3.1風險分數皆為8.8,屬於高風險(High)等級,分別涉及多媒體處理函式庫與JavaScript引擎的記憶體安全問題,若遭攻擊者成功利用,可能引發堆積區記憶體破壞,導致瀏覽器當機,甚至在特定條件下被用於執行任意程式碼。

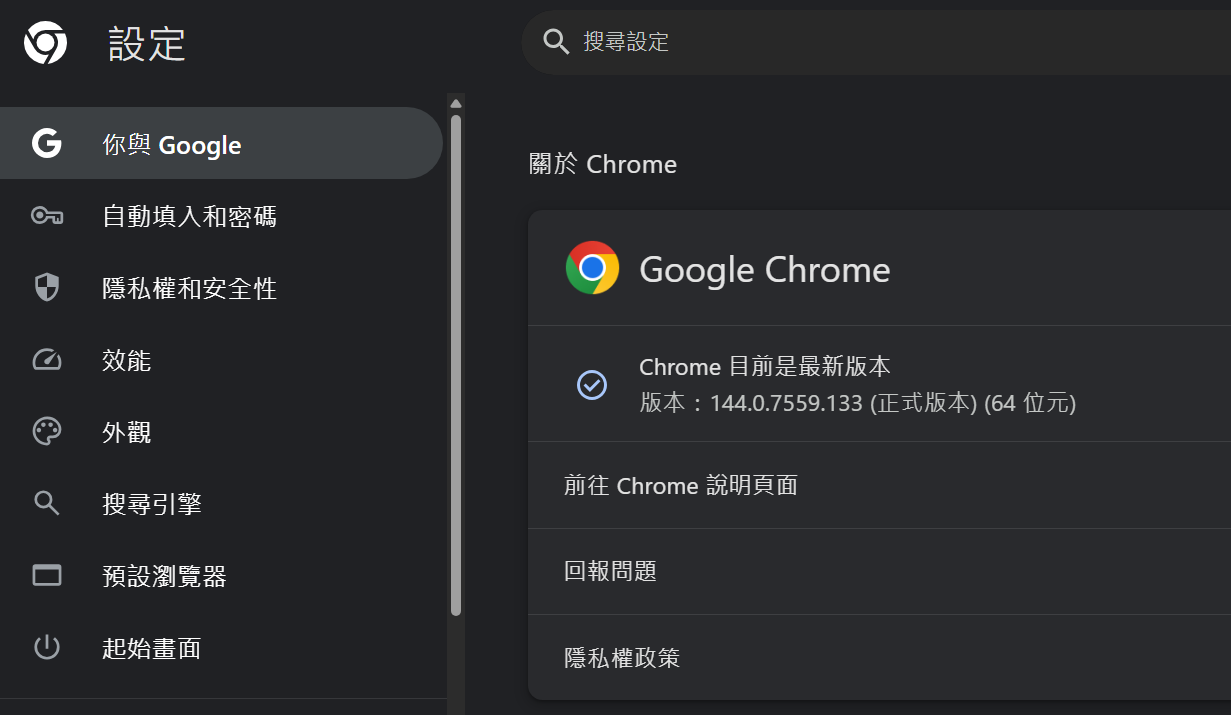

依據官方公告,Chrome團隊已透過穩定通道更新桌面版Chrome至144.0.7559.132/.133(Windows、Mac)與144.0.7559.132(Linux)版本,完成相關漏洞修補;Android版Chrome也釋出144.0.7559.132版本,並納入與桌面版對應的一批安全修補。

從漏洞細節來看,CVE-2026-1861發生於Chrome所使用的開源影音編碼函式庫libvpx,屬於堆積緩衝區溢位(Heap Buffer Overflow)問題,對應的弱點分類為CWE-122,這類漏洞在特定情境下,可能因處理特製的網頁內容而造成記憶體破壞,影響瀏覽器的正常執行流程。

另一項漏洞CVE-2026-1862則位於Chrome的V8 JavaScript引擎,屬於類型混淆(Type Confusion)問題。從弱點分類CWE-843的角度來看,類型混淆代表程式在處理物件或資料型別時,對實際型別產生錯誤判斷,可能導致未預期的記憶體存取行為,這類問題在瀏覽器環境中,向來被視為具備進一步利用風險的弱點類型。

Chrome團隊表示,相關漏洞細節與技術連結,將在多數使用者完成更新前維持限制狀態,以降低修補尚未普及前遭到濫用的風險。

GBHackers引述Google說法指出,在修補釋出當下,尚未觀測到CVE-2026-1861與CVE-2026-1862出現實際濫用跡象。不過,由於問題涉及libvpx與V8等Chrome核心元件,相關漏洞仍可能在特定條件下被運用於瀏覽器層級的攻擊場景,實際影響程度仍取決於攻擊手法與執行環境。

一般情況下,Chrome會自動下載並套用最新軟體更新版本,但仍建議使用者重新啟動瀏覽器,以確認修補已生效。企業環境中的資安與IT人員,則應留意內部端點是否仍使用舊版Chrome,並透過集中管理或端點管理機制完成版本升級,以降低瀏覽器層級漏洞成為攻擊跳板的風險。

熱門新聞

2026-02-02

2026-02-03

2026-02-02

2026-02-04

2026-02-03

2026-02-04