比利時魯汶大學KU Leuven旗下資安研究團隊COSIC揭露一個名為WhisperPair的漏洞,指出多款支援Google快速配對(Fast Pair)的藍牙耳機與喇叭,因配件端實作不完整,可能在使用者未同意下被鄰近攻擊者強制配對接管。研究團隊並點出影響範圍可能達數億用戶,且牽涉多家供應商與不同晶片組。

研究團隊指出,攻擊者只要在合理的藍牙距離內,就可能在數秒內完成接管。測試中位數約10秒,最遠測到14公尺,被接管後不只可能遭到插入或干擾音訊,攻擊者也可能利用配件麥克風收音,增加通勤通話或辦公室線上會議等情境的隱私外洩風險。

WhisperPair漏洞成因是快速配對流程中的狀態檢查,沒有被配件端確實把關。研究團隊說明,依快速配對規範,當發起端裝置送出啟動快速配對的訊息時,配件要是不在配對模式,理應忽略這類訊息,但不少裝置未落實該狀態檢查,導致未授權裝置仍可啟動快速配對流程,後續再以一般藍牙配對完成綁定。

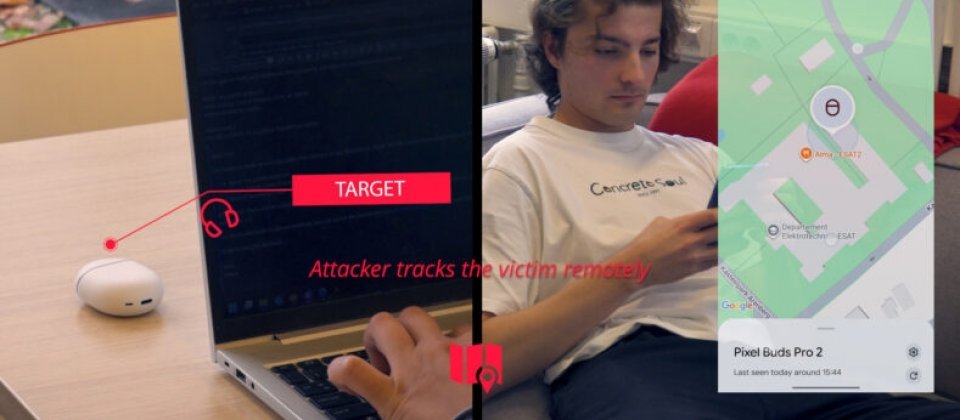

另外,要是配件支援Google尋找中心(Find Hub)網路,且該配件從未與Android裝置完成配對,攻擊者可能把配件加入自己的Google帳號,利用群眾回報的定位資訊追蹤配件所在。研究團隊指出,要是攻擊者得以利用尋找中心網路進行追蹤,受害者可能要在數小時甚至數天後,才在手機上看到相關提醒,且提醒內容可能顯示為受害者自己的配件,導致使用者誤判為正常提示而忽略,因而延後處置時機。

WhisperPair的問題在藍牙配件端而非手機端,因此即使是iPhone使用者,只要搭配受影響的音訊配件,同樣可能面臨被強制配對接管的風險。研究團隊也指出,即使在部分Android手機上可關閉快速配對的掃描或提示,仍無法完全解決,關鍵仍在配件韌體是否取得更新。

COSIC已在2025年8月向Google通報,該議題以CVE-2025-36911編號追蹤。研究團隊表示,部分產品已釋出修補更新,但仍可能存在尚未更新的機型,因此呼籲使用者向配件廠商確認韌體更新供應狀態。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02