Notepad++更新遭挾持,傳出是中國駭客Lotus Blossom所為

知名開源記事本軟體Notepad++的軟體更新疑似遭駭,相關事故最早可追溯到2025年6月,Notepad++開發團隊會同資安專家及前主機代管廠商展開調查,公布整起事故發生的過程,並指出僅有特定目標用戶被導向攻擊者控制的惡意更新伺服器,現在有資安公司揭露更多資訊。

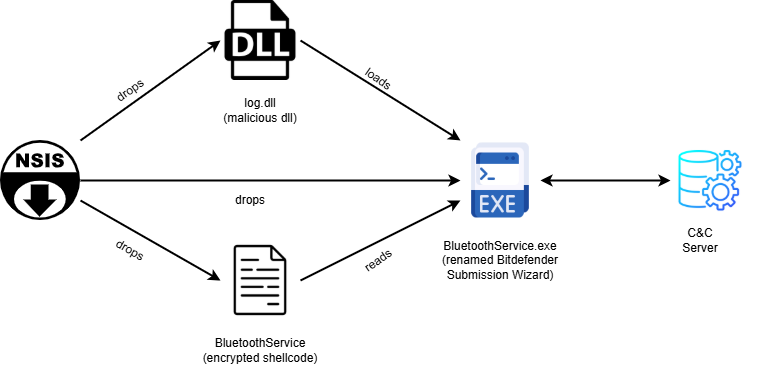

資安公司Rapid7指出,這波攻擊行動是外號為Lotus Blossom、Billbug、Thrip的中國APT駭客組織所為,他們事先入侵Notepad++的基礎設施,最終目的是散布後門程式Chrysalis,過程中運用多個惡意程式載入工具,避免被資安系統或使用者察覺,其中一個檔名為ConsoleApplication2.exe的工具相當特別,駭客導入了微軟的程式碼保護框架Warbird,藉此隱藏Shellcode的執行。值得留意的是,根據遙測資料,臺灣有使用者遭到鎖定,日本和中國也出現Chrysalis的蹤跡。

駭客組織ShinyHunters語音網釣取得單一登入憑證,意圖竊取企業SaaS平臺資料進行勒索

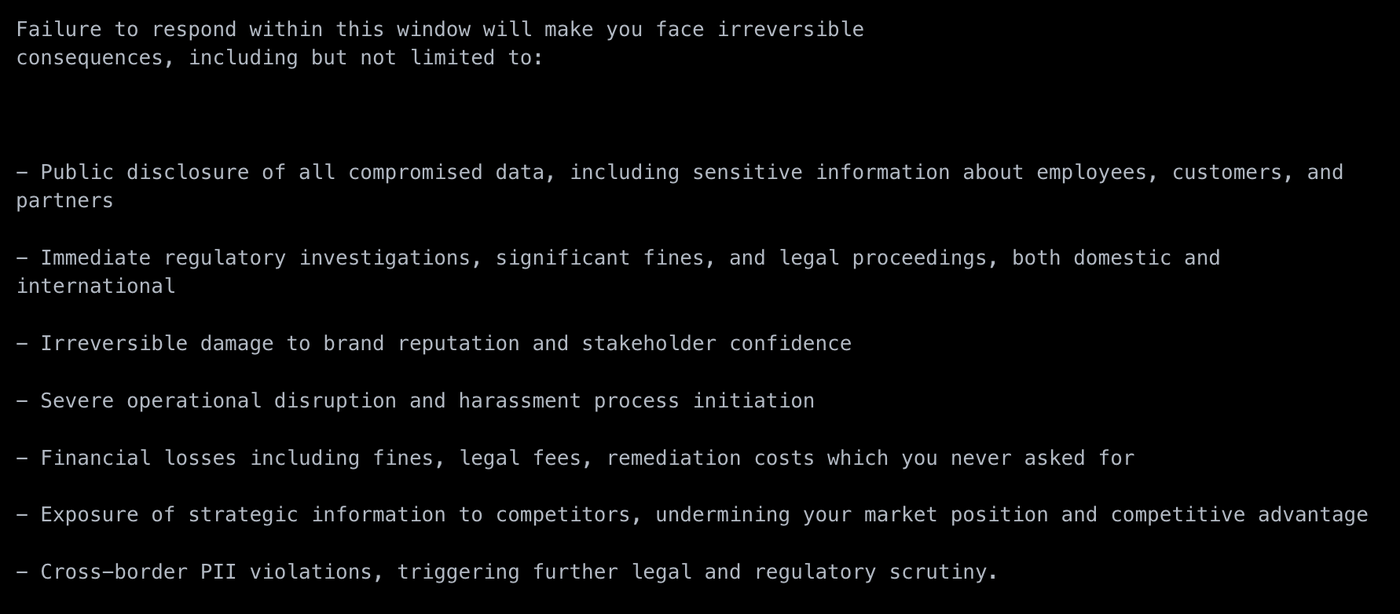

Google旗下的資安團隊Mandiant與Google威脅情報團隊指出,ShinyHunters這波攻擊行動至少有3組人馬UNC6661、UNC6671,以及UNC6240參與,他們都是透過語音網釣竊得單一登入憑證與多因素驗證(MFA)碼,取得初期入侵受害企業的管道,並鎖定SaaS服務竊取敏感資料進行勒索,雖然這些手法雷同,但由於這些駭客有可能進行協同合作,或是同時存在競爭與冒充的關係,再加上駭客試圖尋找受害企業更為敏感的資料,並升級勒索手段,這種完全利用社交工程手法的攻擊手法,Google呼籲企業,應積極推動FIDO2安全金鑰與通行金鑰(Passkey)等防護強度較高的多因素驗證機制,來因應這類威脅。

針對這些駭客組織的運作方式,Google指出UNC6661與UNC6671都假扮IT人員,透過語音網釣活動啟動攻擊流程,不過,UNC6661會在成功竊得資料後,將後續的勒索工作交給另一組人馬UNC6240,而UNC6671則是自己向受害組織勒索。另一個明顯的差異在於,部分UNC6671留下的勒索訊息並未署名「ShinyHunters」。

蠕蟲程式GlassWorm入侵Open VSX開發人員帳號,藉由推送惡意更新攻擊Mac用戶

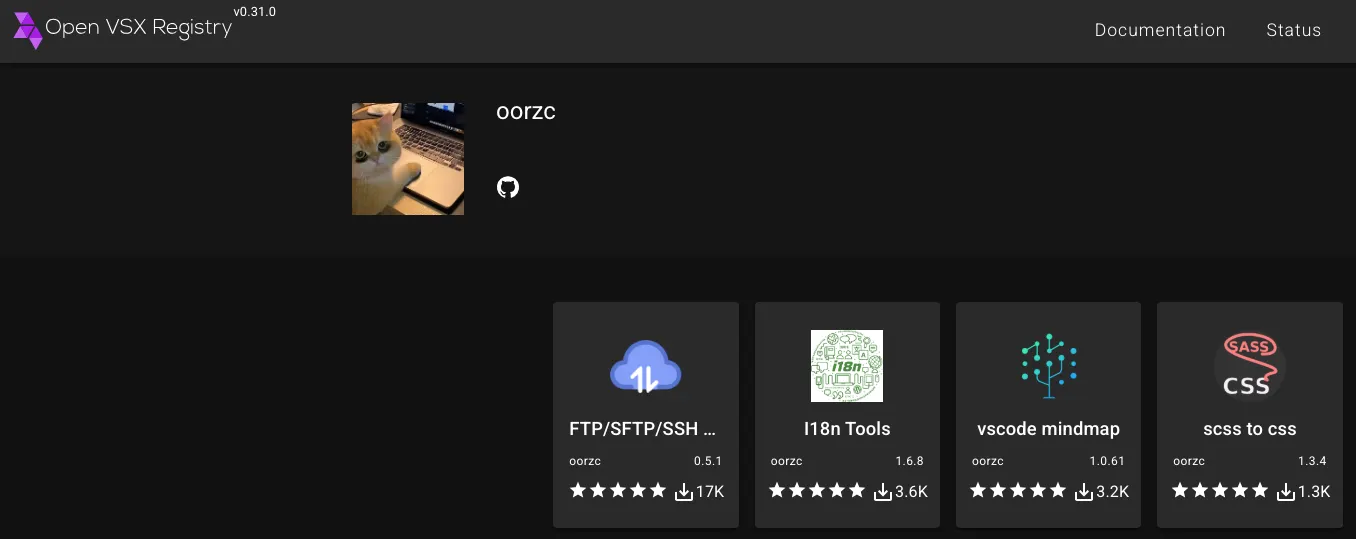

資安公司Socket指出,他們在1月30日於Open VSX儲存庫發現4個有問題的延伸套件,當中被嵌入了GlassWorm的載入工具,這些套件由相同的開發團隊oorzc維護,但與過往的GlassWorm攻擊事故有所不同,所有的套件開發團隊經營了兩年,在出現GlassWorm相關元件的新版本之前皆為正常的狀態,且已被下載超過2.2萬次,因此Socket研判,oorzc的Open VSX帳號應該遭到駭客入侵與濫用。該公司也向oorzc及Open VSX的資安團隊確認,證實了這樣的推測。

資安公司Socket指出,他們在1月30日於Open VSX儲存庫發現4個有問題的延伸套件,當中被嵌入了GlassWorm的載入工具,這些套件由相同的開發團隊oorzc維護,但與過往的GlassWorm攻擊事故有所不同,所有的套件開發團隊經營了兩年,在出現GlassWorm相關元件的新版本之前皆為正常的狀態,且已被下載超過2.2萬次,因此Socket研判,oorzc的Open VSX帳號應該遭到駭客入侵與濫用。該公司也向oorzc及Open VSX的資安團隊確認,證實了這樣的推測。

對此,Eclipse基金會與Open VSX資安團隊根據Socket通報的內容,檢查受到影響的延伸套件,確認相關活動是經由洩漏的權杖(Token)引起,導致未經授權的套件發布。他們停用部分權杖並移除有問題的新版套件因應。

Check Point修補SASE平臺的Windows用戶端程式

1月13日資安公司Check Point發布公告,他們針對旗下的安全存取服務邊緣(SASE)平臺Harmony SASE,修補中度風險的資安漏洞CVE-2025-9142,此漏洞存在於Windows用戶端應用程式,本機攻擊者有機會在特定憑證運作的資料夾外部,用於寫入或刪除檔案,透過符號連結(symbolic link)利用此漏洞,恐導致系統檔案遭覆寫及權限被擅自提升,對此,他們呼籲用戶,將Windows用戶端應用程式升級到12.2以上版本來緩解漏洞。

1月13日資安公司Check Point發布公告,他們針對旗下的安全存取服務邊緣(SASE)平臺Harmony SASE,修補中度風險的資安漏洞CVE-2025-9142,此漏洞存在於Windows用戶端應用程式,本機攻擊者有機會在特定憑證運作的資料夾外部,用於寫入或刪除檔案,透過符號連結(symbolic link)利用此漏洞,恐導致系統檔案遭覆寫及權限被擅自提升,對此,他們呼籲用戶,將Windows用戶端應用程式升級到12.2以上版本來緩解漏洞。

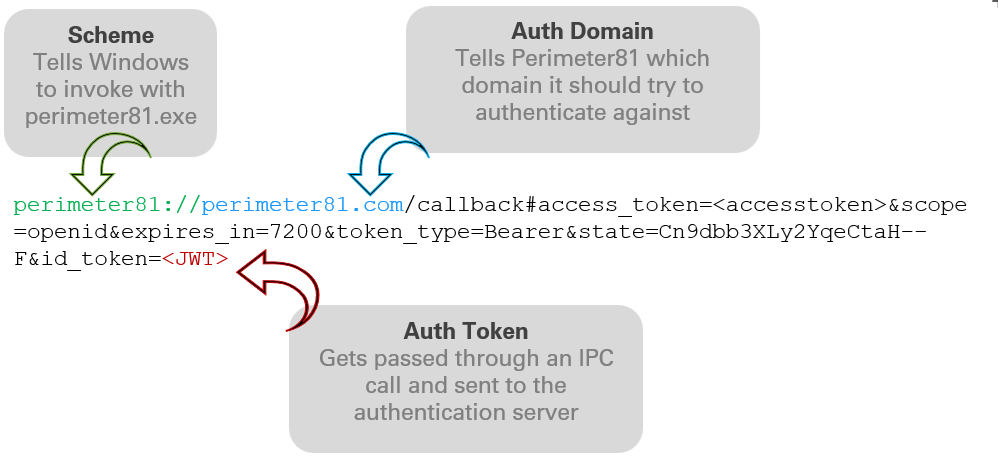

後續通報此事的資安公司AmberWolf公布漏洞細節,該公司表示,此為資料夾遍歷型態的弱點,存在於Harmony SASE(Perimeter81)特定的服務元件,該元件其中一項功能,就是根據使用者的JSON Web Token(JWT)權杖提供的租戶名稱(Tenant Name),產生對應的資料夾與檔案結構。JWT的內容可直接透過命名管道(Named Pipe)連線,或是透過URI處理工具(URI handler)進行IPC呼叫,然後傳送給上述服務,攻擊者若是利用符號連結,就有可能強制任何內容寫入磁碟的任意位置。

老牌Python解析庫PLY爆重大RCE漏洞,未記載picklefile參數恐成攻擊入口

老牌Python語言解析工具庫PLY(Python Lex-Yacc)存在遠端程式碼執行(RCE)資安漏洞CVE-2025-56005,CVSS 3.1基礎評分高達9.8,屬於重大(Critical)等級的漏洞。研究人員指出,這起漏洞並非源自常見的輸入檢查錯誤,而是與PLY內部一項未於官方文件揭露的設計細節有關,在特定使用情境下,可能被濫用為攻擊入口。

目前已知受到CVE-2025-56005影響的PLY是3.11版。研究人員提醒,該漏洞的危險之處在於,攻擊不需等到程式實際處理資料,只要在啟動階段載入遭竄改的快取檔,就可能被植入後門,進而影響部署環境與自動化流程。

GitLab發布社群版與企業版18.8.2、18.7.2、18.6.4版本更新,修正可在特定條件下繞過雙因素驗證的高風險漏洞,以及多項可能導致拒絕服務(DoS)的安全弱點。官方呼籲自管部署儘速升級到上述任一修補版本。GitLab.com已套用修補版本,GitLab Dedicated用戶不需採取行動。

這次更新共涵蓋5項安全修正,其中3項為高風險、2項為中度風險。影響面主要為DoS情境,包含未經驗證者可觸發的請求型攻擊,也有在特定條件下由已登入使用者引發的情境,可能影響服務可用性,另外一項是與身分驗證服務回傳值處理相關的問題,可能在特定條件下影響雙因素驗證的防護效果。

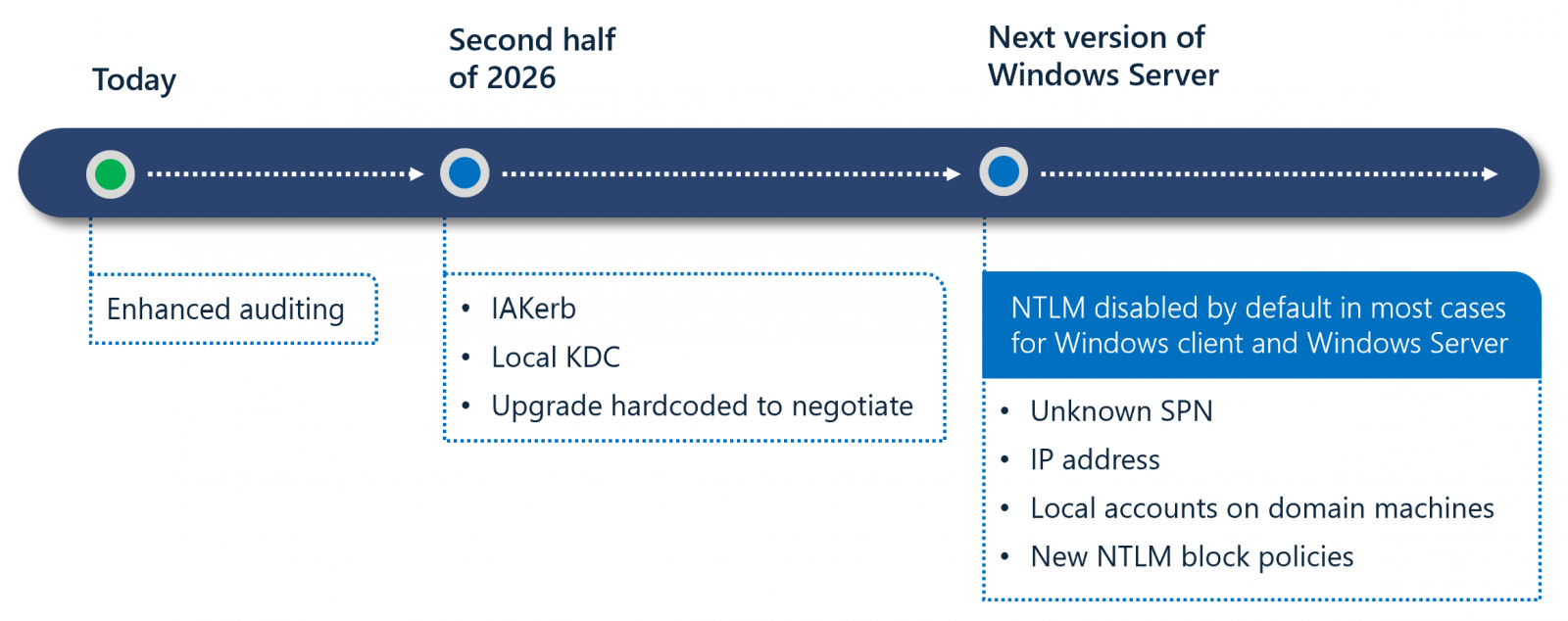

微軟上周宣布,將在未來Windows版本中預設關閉不安全的NTLM(NT LAN Manager)協定。微軟也將同時啟動三階段退場措施,並說會有新工具協助舊式應用。

微軟上周宣布,將在未來Windows版本中預設關閉不安全的NTLM(NT LAN Manager)協定。微軟也將同時啟動三階段退場措施,並說會有新工具協助舊式應用。

該公司針對NTLM的退場流程提出說明,目前到了由退役轉到預設關閉階段,他們將在未來的Windows版本中預設關閉。微軟強調,預設關閉NTLM不是完全從Windows移除。而是Windows會優先使用更安全的Kerberos驗證,預設封鎖網路NTLM驗證,不再自動使用。但對舊式應用,微軟將推出新功能,幫助解決不能用NTLM的困境。

專注於電源相關零組件與系統的製造商勝德(3296)於2月3日下午發布資安重訊,指出有部分資訊系統遭駭客網路攻擊.事發後已啟動資安防禦及復原機制,根據初步調查的結果,本起事故對公司營運及個人資料安全並無重大影響,目前未發現可能造成營運中斷或個資外洩的情形。

其他資安威脅

◆冒牌Dropbox網釣活動透過假訂單為誘餌,意圖竊取帳密資料

◆鎖定Mac用戶的竊資軟體攻擊增加,駭客透過Python等受信任平臺及社交工程手法犯案

◆北韓駭客LabyRinth Chollima進行分工,同時從事網路間諜活動及竊取加密貨幣資產

◆伊朗駭客APT42透過PowerShell後門TameCat對國防官員下手

近期資安日報

【2月3日】Clawdbot延伸套件市集出現逾300個惡意套件,駭客意圖散布竊資軟體

熱門新聞

2026-02-02

2026-02-03

2026-02-02

2026-02-04

2026-02-03

2026-02-02