專門透過Visual Studio Code(VS Code)延伸套件散布的蠕蟲程式GlassWorm,從去年10月中旬出現後,短短3個月內駭客共發動了4波攻擊。然而在最新一波的攻擊行動裡,這些駭客的手法再度出現重大轉變,他們不再使用自己的市集帳號,而是挾持其他開發團隊的帳號,藉由派送惡意更新散布GlassWorm。

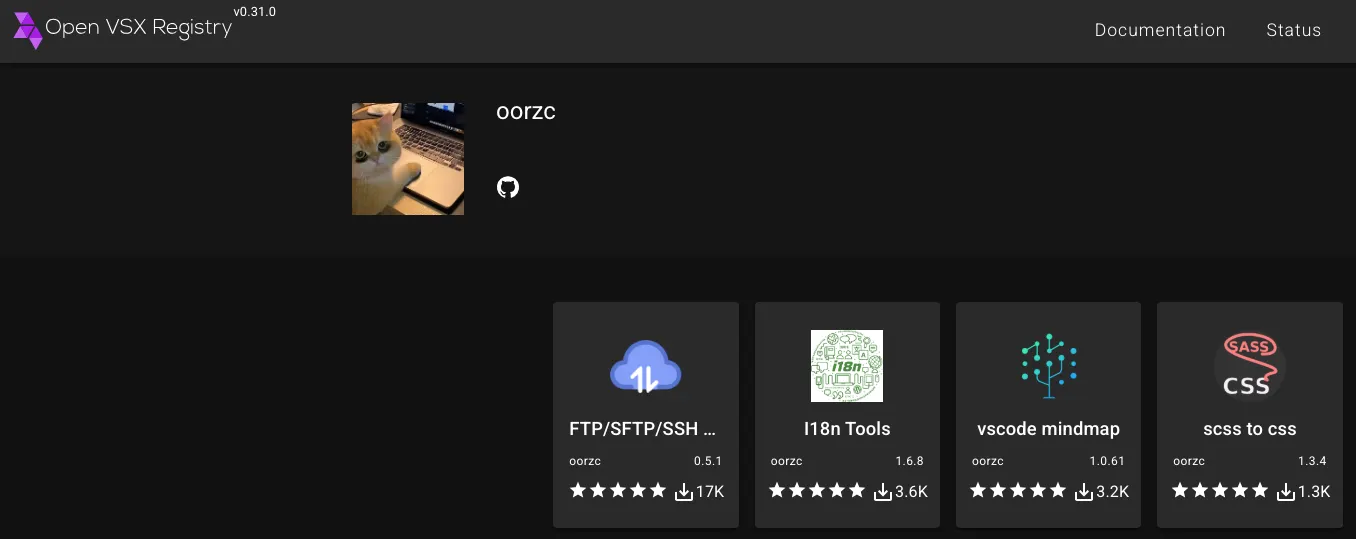

資安公司Socket指出,他們在1月30日於Open VSX儲存庫發現4個有問題的延伸套件,當中被嵌入了GlassWorm的載入工具,這些套件由相同的開發團隊oorzc維護,但與過往的GlassWorm攻擊事故有所不同,所有的套件開發團隊經營了兩年,在出現GlassWorm相關元件的新版本之前,皆維持正常的狀態,且已被下載超過2.2萬次,因此Socket研判,oorzc的Open VSX帳號應該遭到駭客入侵與濫用。該公司也向oorzc及Open VSX的資安團隊確認,證實了這樣的推測。

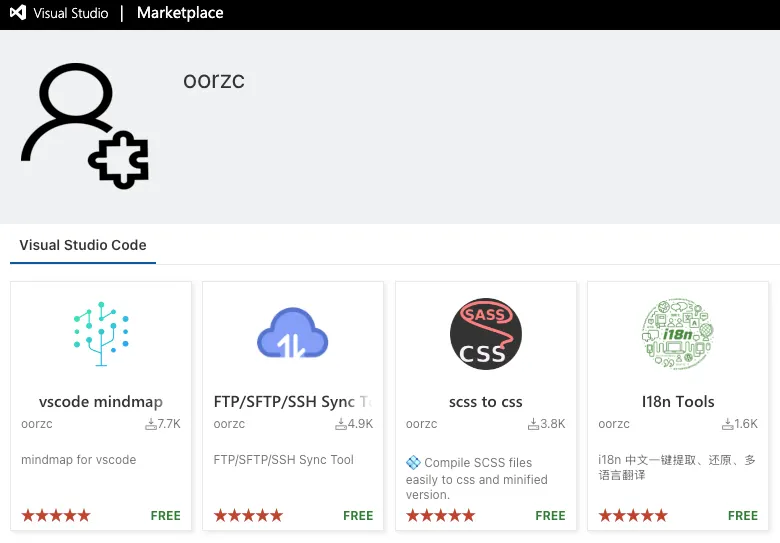

這些惡意套件分別為:oorzc.ssh-tools v0.5.1、oorzc.i18N-Tools-Plus v1.6.8、oorzc.mind-map v1.0.61,以及oorzc.scss-to-css-compile v1.3.4。駭客透過惡意更新引入多階段的惡意程式載入工具,能在執行的過程解密嵌入的程式碼並執行。再者,惡意程式使用區塊鏈平臺Solana取得C2資訊,這點與過往的GlassWorm雷同。附帶一提的是,駭客在攻擊目標的過濾,刻意排除位於俄羅斯地區的用戶。

另一個佐證oorzc是正派開發團隊的依據,在於該團隊也在微軟經營的VS Code延伸套件市集,維護與Open VSX儲存庫相同的4款延伸套件,下載次數共達到1.8萬次。不過,Socket強調,駭客僅竊得該團隊的Open VSX憑證,VS Code延伸套件市集的帳號並未受害。

對此,Eclipse基金會與Open VSX資安團隊根據Socket通報的內容,檢查受到影響的延伸套件,確認相關活動是經由洩漏的權杖(Token)引起,導致未經授權的套件發布。他們停用部分權杖並移除有問題的新版套件因應。

針對這些惡意套件鎖定的目標,Socket指出就是macOS系統的用戶,他們看到GlassWorm具備竊資軟體的功能,可收集多種瀏覽器的Cookie、上網記錄,以及存放的帳密資料,再者,該惡意軟體能針對8種電腦版加密貨幣錢包、鑰匙圈(Keychain)、備忘錄(Apple Notes)、Safari的資料,甚至是FortiClient的VPN組態配置檔案,以及使用者的桌面、文件、下載資料夾的內容。

駭客除了搜刮上述個人資料,他們還會試圖竊取開發人員的憑證與組態設定資料,這可能會導致企業組織的雲端帳號被入侵,或是讓攻擊者於企業環境進行橫向移動。GlassWorm的有效酬載還會從開發人員的工作流程截取身分驗證相關資源,像是NPM組態、GitHub身分驗證資料,以及CI的密鑰等。

熱門新聞

2026-02-02

2026-02-03

2026-02-02

2026-02-04

2026-02-03

2026-02-02