1月13日資安公司Check Point發布公告,他們針對旗下的安全存取服務邊緣(SASE)平臺Harmony SASE,修補中度風險的資安漏洞CVE-2025-9142,此漏洞存在於Windows用戶端應用程式,本機攻擊者有機會在特定憑證運作的資料夾外部,用於寫入或刪除檔案,透過符號連結(symbolic link)利用此漏洞,恐導致系統檔案遭覆寫及權限被擅自提升,對此,他們呼籲用戶,將Windows用戶端應用程式升級到12.2以上版本來緩解漏洞。

為了進一步了解該漏洞的狀況,我們詢問Check Point,該公司說明,已在先前版本的Windows代理程式完成修補,使用最新版本代理程式的用戶都受到保護,無需採取額外行動,他們強調此漏洞無法在最新版本重現,並認定此漏洞危險程度並非高度風險。不過,值得留意的是,該公司的資安公告將此漏洞標示為中度風險,根據CVE Record網站登錄的資訊,此漏洞CVSS評分達到7.5分,而7.5分屬於高風險層級的漏洞,顯然與公告的描述有落差。

後續通報此事的資安公司AmberWolf公布漏洞細節,該公司表示,此為資料夾遍歷型態的弱點,存在於Harmony SASE(Perimeter81)特定的服務元件,該元件其中一項功能,就是根據使用者的JSON Web Token(JWT)權杖提供的租戶名稱(Tenant Name),產生對應的資料夾與檔案結構。JWT的內容可直接透過命名管道(Named Pipe)連線,或是透過URI處理工具(URI handler)進行IPC呼叫,然後傳送給上述服務,攻擊者若是利用符號連結,就有可能強制任何內容寫入磁碟的任意位置。

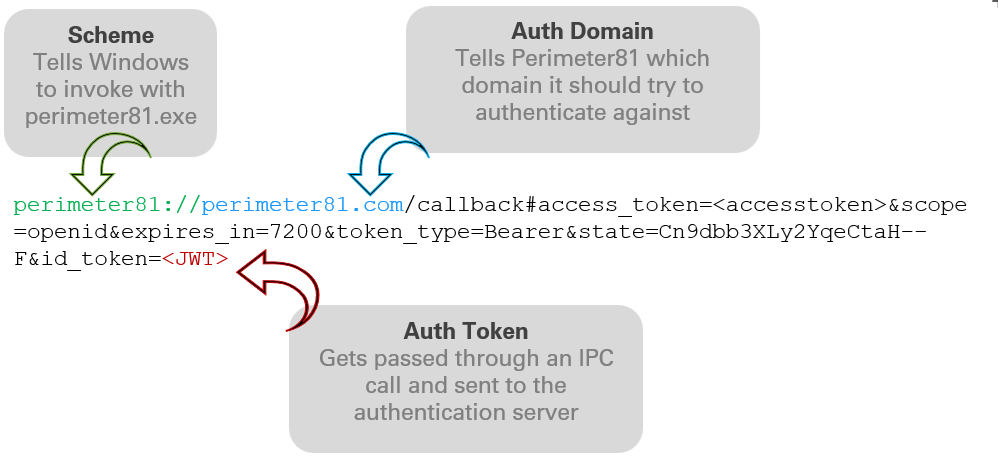

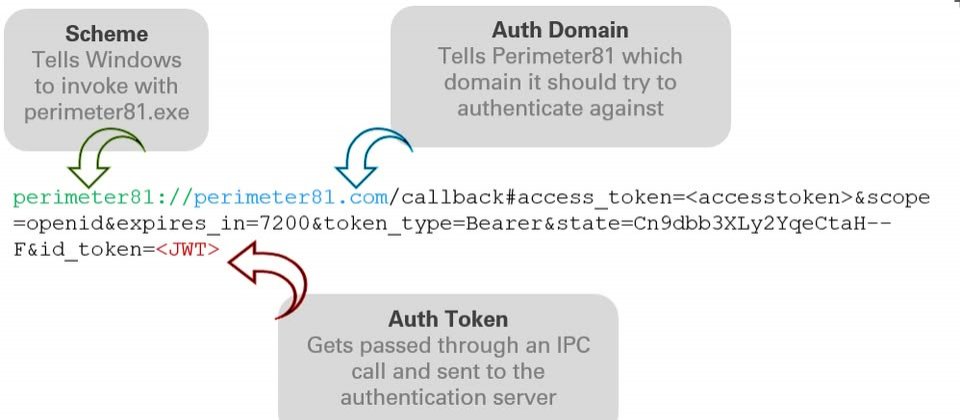

AmberWolf指出,在使用者登入Harmony SASE的流程裡,電腦會利用URI處理工具,從瀏覽器將相關工作移交給用戶端程式,照理來說,用於啟動應用系統的二進位檔案,內含一系列網域的白名單,其中一個是尚未被註冊的p81-falcon.com,而可被攻擊者註冊及濫用,他們可架設冒牌的伺服器端元件,並讓用戶端程式進行通訊。雖然JWT已被簽署,不過用戶端程式的本機服務元件在處理的簽章之前並未進行驗證,因此攻擊者可將租戶名稱指定為任意值,以便竄改後續相關函式建立的檔案路徑。

接著,攻擊者可將憑證寫入符號連結,由於Harmony SASE用戶端程式以SYSTEM權限執行,使得其中的服務元件能刪除特定資料夾的所有檔案,並生成特定憑證檔案及寫入。由於檔案寫入的位置可透過前述管道控制,攻擊者便能將檔案寫入任意位置,甚至植入惡意DLL檔案。值得留意的是,由於相關功能涉及IPC呼叫,攻擊者有機會以自動化的方式利用CVE-2025-9142。

熱門新聞

2026-02-02

2026-02-03

2026-02-02

2026-02-04

2026-02-03

2026-02-02