去年駭客組織ShinyHunters犯案連連,其中有不少受害企業是雲端CRM平臺Salesforce的用戶,企業遭這些駭客侵入而外流資料的事故,今年仍接連傳出,這些駭客最新一波攻擊行動是透過語音網釣(Vishing)手法,假冒企業的IT人員撥打電話,誘騙員工交出自己的單一登入(SSO)憑證,藉此存取各式應用系統並竊取內部資料,有資安公司近期提出警告,最近一個月有超過100家企業遭到鎖定。如今有最新的調查指出,有多組與ShinyHunters有關的駭客團體參與相關活動,並使用不同的手法竊取機敏資料,然後進行勒索。

Google旗下的資安團隊Mandiant與Google威脅情報團隊指出,這波攻擊行動至少有3組人馬UNC6661、UNC6671,以及UNC6240參與,他們都是透過語音網釣竊得單一登入憑證與多因素驗證(MFA)碼,取得初期入侵受害企業的管道,並鎖定SaaS服務竊取敏感資料進行勒索,雖然這些手法雷同,但由於這些駭客有可能進行協同合作,或是同時存在競爭或是冒充的關係,再加上駭客試圖尋找受害企業更為敏感的資料,並升級勒索手段,這種完全利用社交工程手法的攻擊手法,Google呼籲企業,應積極推動FIDO2安全金鑰與通行金鑰(Passkey)等防護強度較高的多因素驗證機制,來因應這類威脅。

針對這些駭客組織的運作方式,Google指出UNC6661與UNC6671都假扮IT人員,透過語音網釣活動啟動攻擊流程,不過,UNC6661會在成功竊得資料後,將後續的勒索工作交給另一組人馬UNC6240,而UNC6671則是自己向受害組織勒索。另一個明顯的差異在於,部分UNC6671留下的勒索訊息並未署名「ShinyHunters」。

Google提及,UNC6661的活動與身分驗證業者Okta揭露資安事故有關,並揭露較多細節。這些駭客會打電話給受害組織的員工,假借更新多因素驗證的組態設定,誘使員工存取憑證收集網站,從而得到單一登入憑證與多因素驗證碼,並使用自己的裝置通過身分驗證。

在得到初期的存取權限之後,這些駭客從受害企業的各種SaaS平臺竊取資料,有時候他們會鎖定含有特定關鍵字的檔案,像是POC、confidential、internal、proposal、salesforce,以及vpn。再者,他們也會對存放在Salesforce的個人識別資訊(PII)下手。根據ShinyHunters資料洩露網站的內容,部分受害企業放Slack的資料也遭鎖定。

UNC6661可能在通過身分驗證後清除相關的痕跡,因為Google在其中一起事故當中,發現駭客在取得員工的Okta帳號存取權限後,啟用該員工Google Workspace帳號的ToogleBox Recall外掛程式,藉此永久刪除Okta發出的裝置綁定通知信,使得該員工不會知道駭客綁定了另一臺用於身分驗證的新裝置。

再者,UNC6661也會利用受害員工的電子郵件信箱進行網釣,來擴大攻擊行動的危害。Google在部分活動發現,駭客利用成功滲透的電子郵件信箱帳號,對關注加密貨幣的公司寄送釣魚信,隨後刪除寄件備份來掩蓋其惡意行為。

後續的勒索由UNC6240進行,他們使用共通的Tox即時通訊軟體帳號談判、寄送署名ShinyHunters的勒索信,並使用Limewire存放部分竊得資料。再者,部分受害企業的網站遭遇DDoS攻擊。

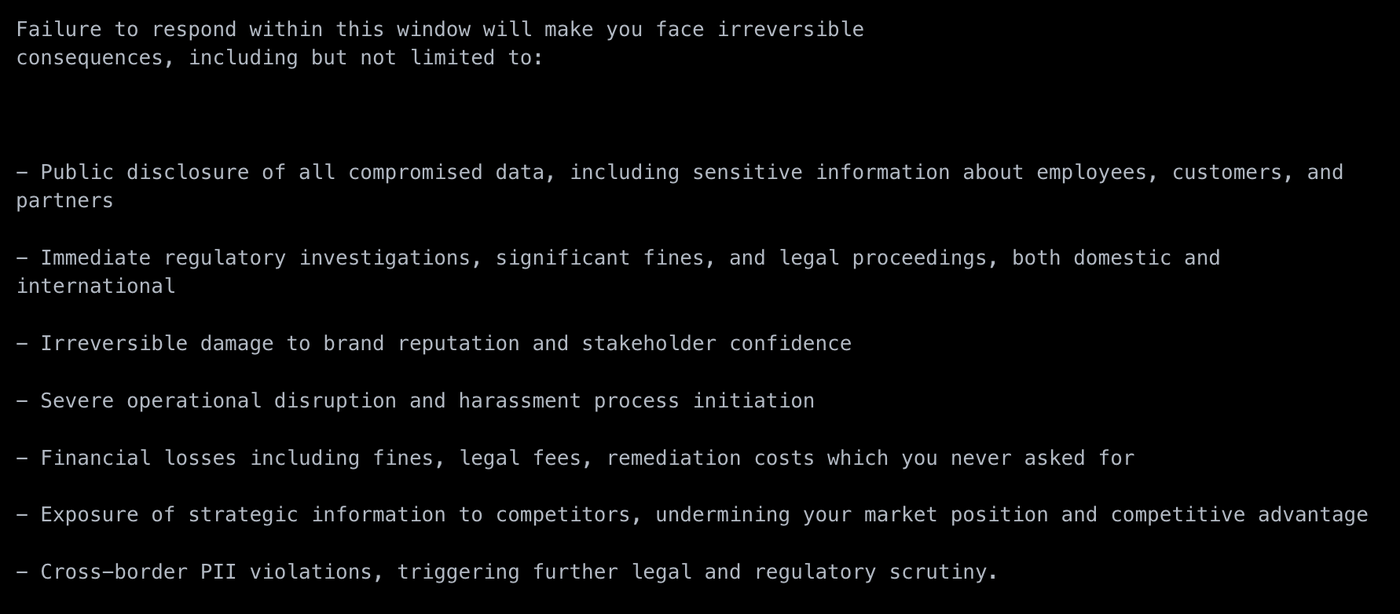

對於另一個團體UNC6671發起的攻擊,Google指出駭客在取得單一登入帳號的存取權限後,經常會利用PowerShell從SharePoint與OneDrive下載內部資料。此外,這些駭客的勒索手段較為激進,可能會對受害組織的員工進行騷擾來達到目的。

熱門新聞

2026-02-02

2026-02-03

2026-02-02

2026-02-02

2026-02-03

2026-02-01