1月底Google威脅情報團隊(GTIG)提出警告,半年前知名壓縮軟體WinRAR開發商Rarlab修補的高風險漏洞CVE-2025-8088,在漏洞公開後,有多個俄羅斯與中國國家級駭客組織,以及以經濟利益為動機的駭客組織加入漏洞利用的行列,由於這些駭客利用漏洞的方法出現共通特徵,GTIG研判他們可能都是透過地下生態圈取得。如今有其他資安公司警告,一個與惡名昭彰的APT41有關的駭客組織,在概念驗證程式碼(PoC)公布不久之後,開始將漏洞用於實際攻擊。

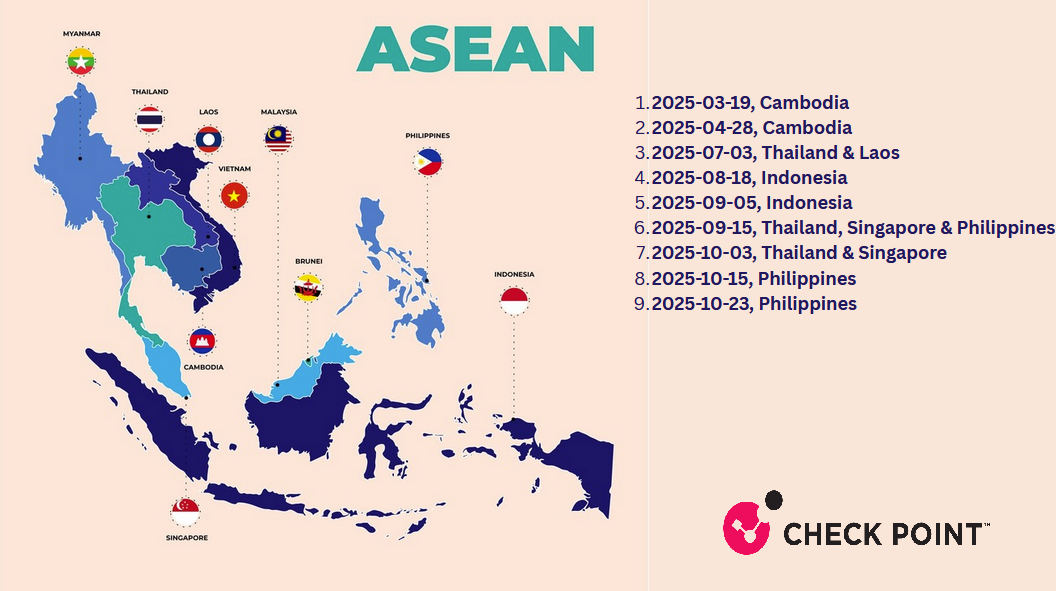

資安公司Check Point揭露名為Amaranth-Dragon的APT駭客組織,積極利用CVE-2025-8088對東南亞多國發動網路間諜活動,受害目標多為政府機關與執法單位。這些駭客多以看似合法的文件,或與政治及公共安全相關的主題作為誘餌,透過釣魚郵件或檔案散布方式,引誘目標開啟惡意RAR檔案。一旦漏洞遭觸發,攻擊者即可在受害系統中植入惡意載入器,建立長期且隱密的存取管道。

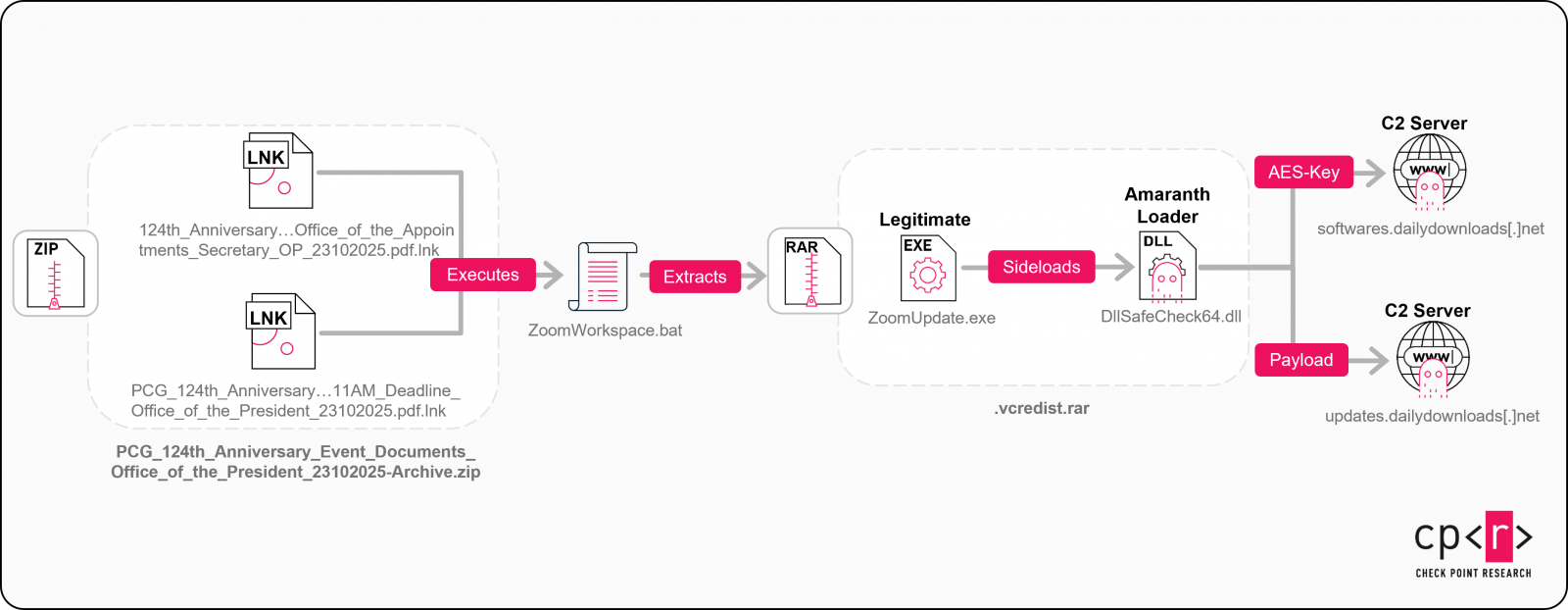

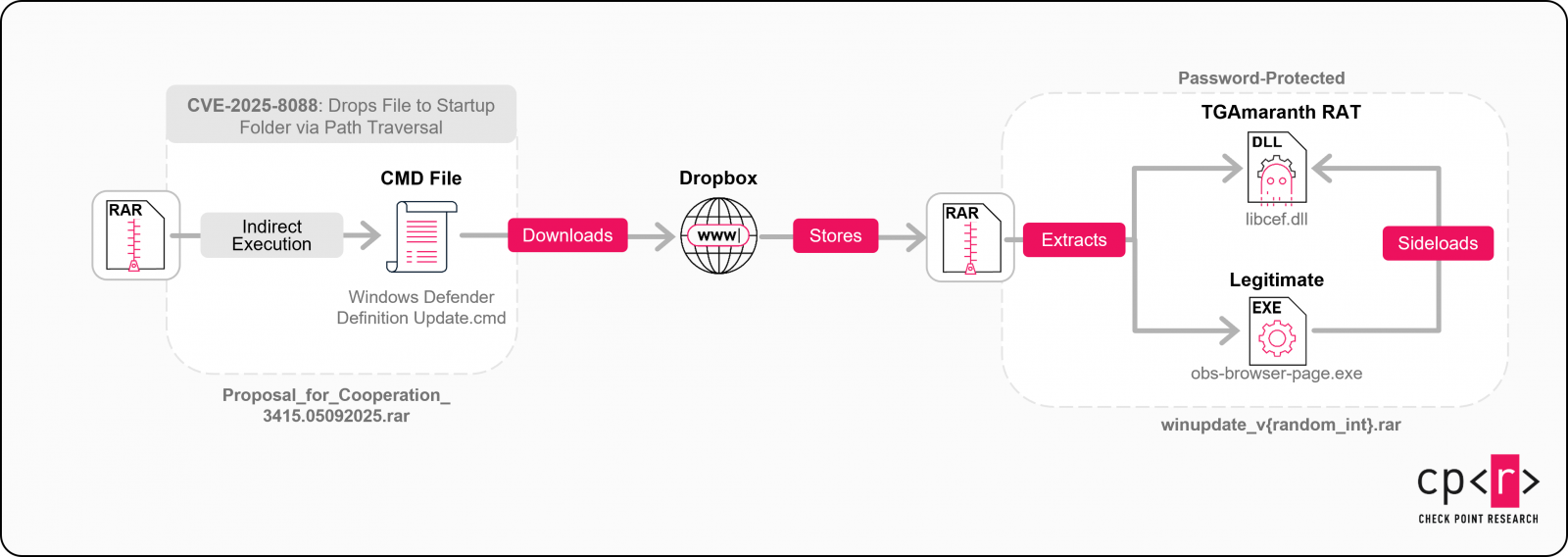

在攻擊工具方面,Amaranth-Dragon使用惡意載入器Amaranth Loader,並搭配C2框架Havoc,對受害電腦進行遠端操控。部分攻擊行動中,研究人員也觀察到木馬程式TGAmaranth RAT,此惡意軟體透過Telegram機器人作為通訊管道,以規避傳統資安防禦機制的偵測。

值得注意的是,Check Point指出,該組織的基礎架構,刻意限制C2伺服器僅接受特定國家IP位址連線,顯示其攻擊行動具有高度目標性,並非大規模無差別散布。部分惡意程式碼結構與攻擊手法,與中國駭客組織APT41存在相似之處,雙方可能存在關聯,或是出現技術資源共享的情況。

基本上,CVE-2025-8088屬於路徑遍歷(Path Traversal)型態的弱點,影響Windows平臺的WinRAR。攻擊者可透過特製的RAR檔,在受害者解壓縮檔案時,將惡意程式寫入系統任意位置並執行,CVSS風險評為8.8分(4.0版為8.4分)。Check Point指出,該漏洞於8月14日出現公開的漏洞利用工具,8月18日即被Amaranth-Dragon迅速納入攻擊鏈並實際利用。

Check Point指出,這群駭客的活動最早在2025年3月出現,而且鎖定多個東南亞國家,包括柬埔寨、泰國、寮國、印尼、新加坡,以及菲律賓,每一次攻擊活動多半只針對一到兩個國家,使用地緣政治或當地的社會事件作為誘餌,並在Dropbox等合法的雲端檔案共用服務寄放壓縮檔,這些壓縮檔通常會包含Amaranth Loader。值得一提的是,駭客的基礎設施採取嚴格的目標鎖定策略,若是有人從目標國家以外的IP位址試圖存取有效酬載的URL,伺服器就會回應HTTP 403錯誤的訊息。

熱門新聞

2026-02-02

2026-02-03

2026-02-02

2026-02-04

2026-02-03

2026-02-04