7月30日軟體開發業者Rarlab發布7.13版WinRAR,提及這一版更新修補路徑穿越漏洞CVE-2025-8088,影響7.12之前的WinRAR,攻擊者可透過特製的壓縮檔來觸發。通報此漏洞的ESET昨天發布警告,揭露這項漏洞已被用於實際攻擊行動。由於WinRAR並未提供自動更新機制,用戶應儘速手動更新。

這項漏洞被發現的緣由,是ESET發現名為RomCom、Storm-0978、UNC2596、Tropical Scorpius的俄羅斯駭客組織,在攻擊行動裡利用未知的WinRAR漏洞,藉此於歐洲及加拿大的金融、製造、國防、物流產業發動攻擊,部署SnipBot、RustyClaw、Mythic等惡意程式。由於這些駭客在攻擊流程利用零時差漏洞的情況已有先例,促使他們著手調查並通報此事。

7月18日ESET取得駭客使用的RAR壓縮檔,發現其中挾帶了惡意的DLL檔msedge.dll,因內含不尋常的路徑引起他們的注意,分析後確認駭客使用的未知漏洞,影響當時WinRAR最新版本7.12,ESET於24日通報此事,Rarlab發布7.13 beta 1版予以修補,並在30日發布7.13正式版本。值得留意的是,這項漏洞影響Rarlab多項Windows平臺的解決方案,包括UnRAR、便攜版UnRAR原始碼,以及UnRAR.dll都會曝險。對此,ESET呼籲用戶必須儘速升級新版,才能緩解這項資安風險。

此漏洞被登記為CVE-2025-8088,4.0版CVSS風險評為8.4,ESET指出是運用NTFS檔案系統的替代資料串流(Alternate Data Streams,ADS)來達到路徑穿越的目的,與Rarlab於今年6月修補的另一個漏洞CVE‑2025‑6218類似。該漏洞的可怕之處在於,攻擊者能將惡意檔案隱藏於壓縮檔裡,一旦執行解壓檔,這些檔案會靜悄悄部署到受害電腦。

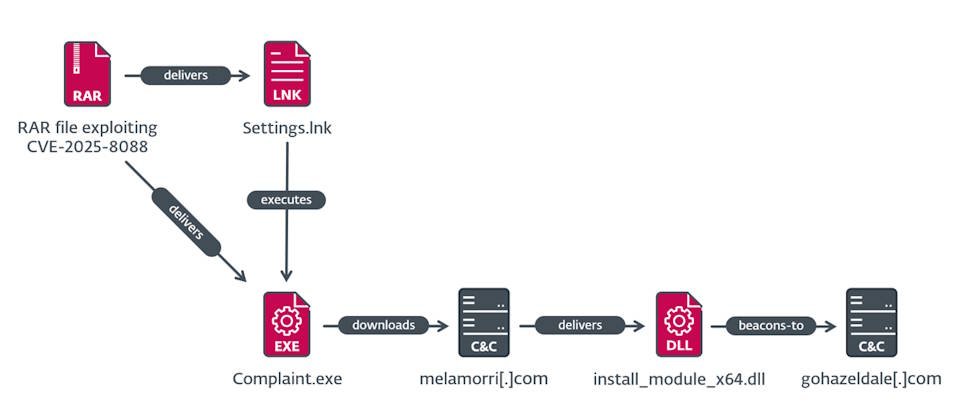

這波攻擊發生在7月18日至21日,駭客透過釣魚郵件接觸使用者,假借求職為由寄送履歷,企圖引誘他們上鉤。駭客挾帶的RAR檔存在共通點,那就是都含有兩個惡意檔案,其中一個是Windows捷徑檔(LNK),另一個是DLL或EXE檔案。

究竟RomCom如何觸發漏洞?ESET舉出其中一個駭客特製的RAR壓縮檔為例,若是透過WinRAR開啟,只會看到內含一個可能無害的檔案,但實際上,此RAR檔同時挾帶了多個經過ADS處理的惡意檔案,一旦使用者試圖開啟良性檔案,WinRAR不僅會解出良性檔案,也會依照ADS的資料將惡意檔案解壓縮至特定路徑:攻擊者將惡意DLL部署到暫存資料夾(%TEMP%),但同時也把LNK檔部署到啟動資料夾,只要使用者每次登入系統,就會自動執行駭客的惡意程式。

值得留意的是,在ESET察覺RomCom的攻擊行動後,有其他駭客組織跟進濫用這個WinRAR漏洞。俄羅斯資安業者BI.Zone指出,名為Paper Werewolf、Goffee的俄羅斯駭客組織,自7月22日開始將此漏洞用於實際攻擊行動。BI.Zone指出,這些駭客掌握該零時差漏洞的管道,很有可能是從駭客論壇取得。他們看到有人在此之前兜售一項WinRAR零時差漏洞,並強調與CVE‑2025-6218無關,開價8萬美元尋求買主,研判Paper Werewolf疑似藉此取得漏洞並進行修改,然後用於實際攻擊。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09