駭客利用深偽(Deepfake)冒充公司高階主管,藉由線上會議從事網路釣魚攻擊的情況近期再度出現,近期由北韓駭客BlueNoroff(TA444、Sapphire Sleet)鎖定一家加密貨幣組織發起的攻擊行動引起關注,駭客假借該公司高管的名義,引誘員工安裝惡意Zoom延伸套件。

在其他資安事故的部分,另一組北韓駭客Kimsuky的攻擊行動、木馬程式藉由大型語言模型DeepSeek-R1散布,也相當值得留意;此外,本週Citrix為NetScaler設備修補兩項重大漏洞,IT人員也要儘速處理。

【攻擊與威脅】

北韓駭客在Zoom視訊用AI深偽技術對企業員工網釣,意圖散布macOS惡意軟體

駭客使用深偽(Deepfake)技術行騙的情況,最近幾年不時有事故傳出,從多年前假冒加密貨幣交易所幣安(Binance)高層、馬斯克等名人詐騙加密貨幣,到去年發生有跨國企業遭到Deepfake視訊會議詐騙損失2億港幣、資安業者LastPass員工遭到冒牌執行長視訊會議險些上當、北韓駭客利用相關技術在資安業者KnowBe4求職得逞,最近又有駭客試圖透過深偽從事相關攻擊,直到受害組織察覺異狀才東窗事發。

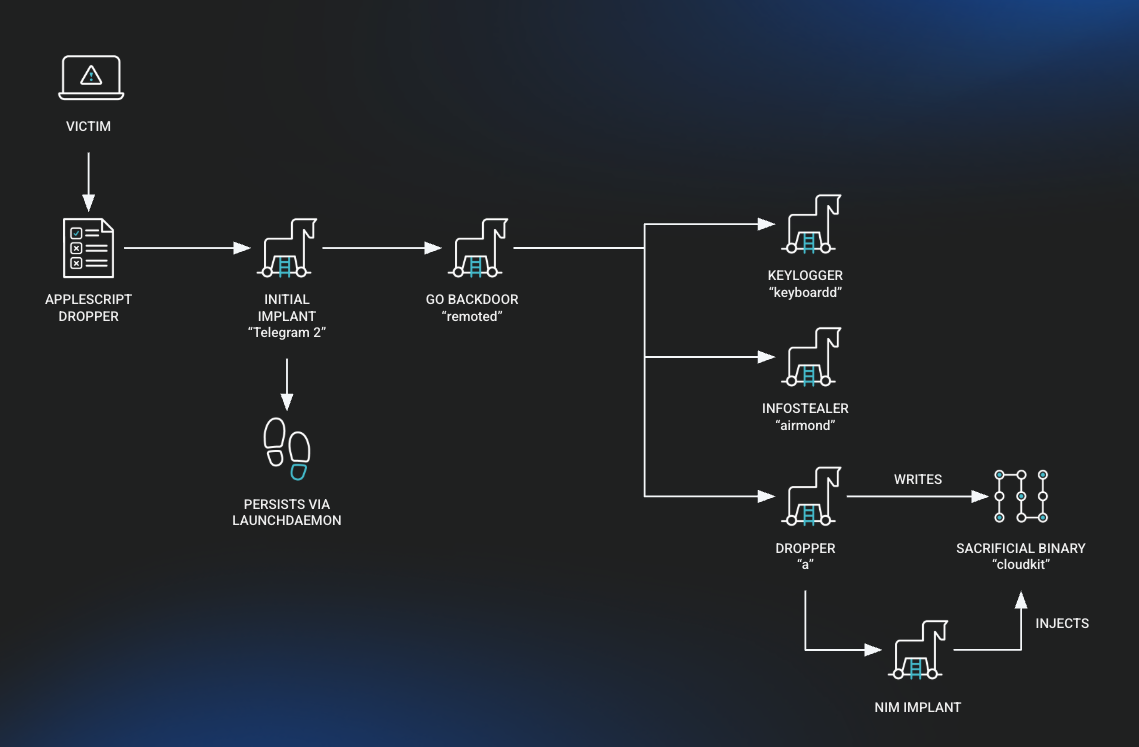

資安業者Huntress揭露一起北韓駭客的攻擊行動,攻擊者的身分是匿稱為BlueNoroff、TA444、Sapphire Sleet、Copernicium、Stardust Chollima的駭客組織,他們鎖定Web3領域下手,針對Mac電腦用戶展開攻擊。

接觸到誘餌的使用者是加密貨幣機構的員工,當時他從Telegram頻道收到駭客的訊息,對方引誘點選偽裝成Google Meet活動的連結,而該連結是透過線上會議排程工具Calendly建立,但這名員工依照指示點選後,就被重新導向到攻擊者控制的冒牌Zoom網域。數週後,這名員工參加了Zoom群組會議,視訊畫面出現多個深偽人物,模仿其公司高層與外部合作夥伴,試圖與這名員工建立信任。過程裡要求員工下載特定的Zoom延伸套件,但實際上這是有問題的AppleScript指令碼,執行後就會下載第二階段的惡意酬載。

北韓駭客Kimsuky鎖定異議人士,透過臉書、電子郵件及Telegram展開釣魚攻擊

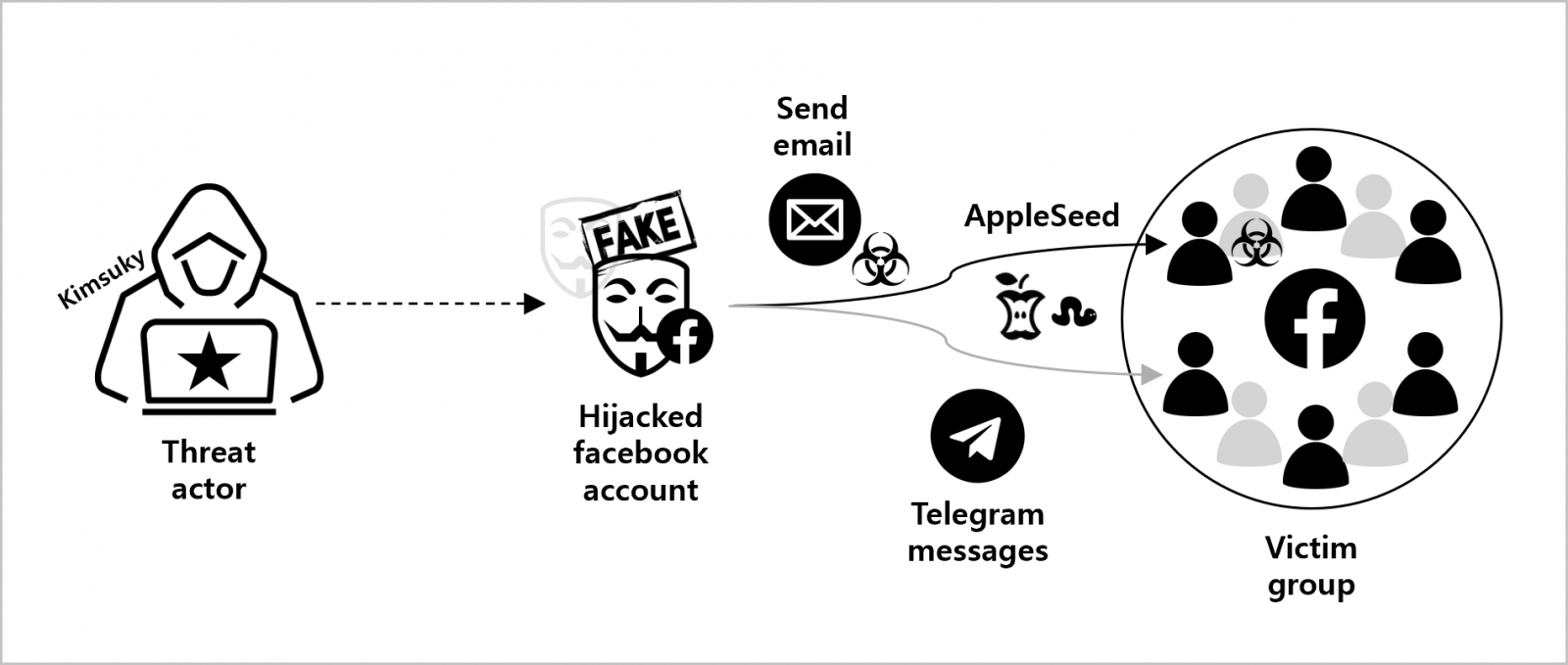

與北韓關聯的Kimsuky駭客組織被揭露利用臉書、電子郵件與Telegram等三重社交通道,對韓國本地涉北韓議題的異議人士、人權工作者及志工團體發動高度客製化的釣魚攻擊。根據韓國資安廠商Genians的調查,Kimsuky駭客組織近期攻擊範圍已從政府及國防單位,擴大至脫北者支援團體、NGO與公民運動參與者,導致相關人士面臨資訊外洩與個資遭監控的風險。

駭客通常先在臉書上建立與目標背景相似的假帳號,例如冒用宗教組織志工、脫北者志工或具學術背景的人士,主動向涉北韓議題的個人或團體發出好友邀請,並在取得對方信任後,展開訊息互動。

在進一步於取得受害者信任後,駭客會要求提供電子郵件,透過郵件寄送第二波攻擊檔案或惡意連結,當電子郵件及手機號碼同時掌握時,則可能進一步透過Telegram或其他即時通訊軟體接觸受害者,進行多管道且持續的攻擊。

假DeepSeek-R1廣告暗藏BrowserVenom木馬,劫持瀏覽器流量

卡巴斯基GReAT團隊發現駭客鎖定熱門生成式人工智慧應用熱潮,透過假冒DeepSeek-R1語言模型安裝程式的Google廣告,散布名為BrowserVenom的新型惡意木馬,專門劫持受害者瀏覽器流量,並竊取個人資料。

卡巴斯基GReAT團隊發現駭客鎖定熱門生成式人工智慧應用熱潮,透過假冒DeepSeek-R1語言模型安裝程式的Google廣告,散布名為BrowserVenom的新型惡意木馬,專門劫持受害者瀏覽器流量,並竊取個人資料。

根據研究人員的調查,攻擊者利用Google搜尋廣告,將針對DeepSeek R1關鍵字所建立的釣魚網站推至搜尋結果頁面頂端。該網站外觀與DeepSeek官方網站極為相似,並會依據訪客作業系統顯示相對應的介面,進一步提升誘騙成功率。

以Windows用戶為例,進入釣魚網站後會僅出現Try now按鈕,點擊後則會出現CAPTCHA防機器人驗證頁面,實際上相關驗證機制均以JavaScript混淆程式碼實作,目的是過濾自動化工具,提高釣魚精準度。

其他攻擊與威脅

◆程式碼協作平臺Gerrit組態配置不當,Google專案恐遭惡意程式碼注入攻擊

◆駭客組織Water Curse鎖定仰賴開源工具的開發者、資安專家,使用GitHub散布惡意程式

◆勒索軟體Bert鎖定Linux系統而來,利用武器化ELF檔從事攻擊

◆間諜軟體Predator捲土重來,研究人員發現新的基礎設施

【漏洞與修補】

Citrix本周發布安全更新,修補NetScaler軟體兩項重大風險漏洞。

本次修補的漏洞影響二項產品,包括NetScaler ADC及NetScaler Gateway,較嚴重的是CVE-2025-5777,為對外部輸入HTTP呼叫的長度驗證不足導致過度讀取記憶體(Memory Overread),造成資料不當外洩。本漏洞屬於越界讀取(Out-of-bounds Read)漏洞,CVSS 4.0風險值為9.3。

其次是CVE-2025-5349,為前述產品NetScaler管理介面的存取控制不當漏洞,小則讓未授權用戶存取系統設定、日誌、竄改設定,大則可能導致遠端程式碼執行或控制作業系統。本漏洞風險值為8.7。

聯發科發布產品更新,修補影響其手機及物聯網晶片的多項資安漏洞,包含一個影響藍牙驅動程式高風險提權漏洞,以及多項影響WLAN和藍牙驅動程式的中度風險漏洞。這波漏洞影響聯發科智慧型手機、平板、AIoT、智慧顯示器、智慧平臺、OTT、電腦視覺、音訊和電視晶片組。

高風險漏洞編號CVE-2025-20672,為一堆積緩衝溢位(Heap overflow)漏洞。本漏洞起於藍牙驅動程式邊界檢查(bounds check)不正確,導致攻擊者提高本地User執行權限以進行惡意活動,而本漏洞不需使用者互動即可達成濫用。

這波更新還修補了多項中度風險漏洞,涵括了一項提權(EoP)漏洞CVE-2025-20674(影響藍牙驅動程式)及5項阻斷服務(DoS)攻擊漏洞,包括CVE-2025-20673、CVE-2025-20675、CVE-2025-20676、CVE-2025-20677和CVE-2025-20678,其中除了CVE-2025-20678為電信模組IMS Service,其餘皆影響WLAN驅動程式。

其他漏洞與修補

◆GitLab修補高風險層級的帳號挾持漏洞、缺乏身分驗證漏洞

【資安產業動態】

微軟強化Microsoft 365(M365)租戶的安全控管,將從7月起預設封鎖用戶以舊版身分驗證機制來存取檔案。

微軟本周透過M365管理員中心訊息公布此事,M365預設封鎖以舊驗證協定如RPS(Relying Party Suite)及FPRPC(FrontPage Remote Procedure Call)登入SharePoint、OneDrive和Office檔案,微軟將從7月起逐步部署,預定8月完成。微軟說,這次更新是因應微軟安全未來倡議(Secure Future Initiative,SFI)及其預設安全(Secure by Default)原則,目的在所有企業打造更穩固的基礎安全態勢。

微軟所指的舊式驗證協定是指比OAuth 2.0或SAML更古早的用戶驗證技術,對M365而言,受影響的協定有RPS和FPRPC二種。RPS多半為舊式瀏覽器或用戶端App存取雲端資源之用,而FRPRC則是以前用於遠端網頁開發和操作Office檔案的方法。

近期資安日報

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02