勒索軟體橫行多年,從一開始駭客採取雙重勒索的手段,到後來將勒索軟體開發與作案進行工成為常態,如今有新興駭客組織採取不同的作法,其中最引起研究人員注意的部分,就是納入抹除資料的手段,使得受害組織無法藉由竊密金鑰復原內容。

其他的資安事故也值得留意,包含:駭客GrayAlpha意圖散布NetSupport RAT、逾三分之一資料圖形視覺化系統Grafana尚未修補CVE-2025-4123,以及華盛頓郵報部分記者郵件系統帳號遭駭。

【攻擊與威脅】

勒索軟體Anubis加入檔案抹除的破壞功能,受害組織恐無法購買金鑰換回資料

勒索軟體的活動氾濫多年,如今駭客的營運模式也出現變化,從招募打手提供作案工具的租用服務模式(Ransomware-as-a-Service),開始出現新的模式,例如:駭客組織DragonForce改以橫向聯盟(cartel)的模式經營,合作的附屬團體能以自己的名義從事活動。而到了最近,有新的經營模式出現,使得相關攻擊的危害更加嚴重。

例如,今年2月資安業者Kela揭露的勒索軟體駭客組織Anubis,就是這樣的例子,他們使用俄文溝通,於地下論壇RAMP與XSS招兵買馬,尋找3種型態的附屬團體,分別負責勒索軟體攻擊、向受害組織勒索,以及挖掘企業組織初始入侵管道,並以利潤拆分的方式進行合作,如今有其他研究人員也觀察到相關情形,並指出駭客還發展出更具破壞性的手法,對受害組織造成更大的危害。

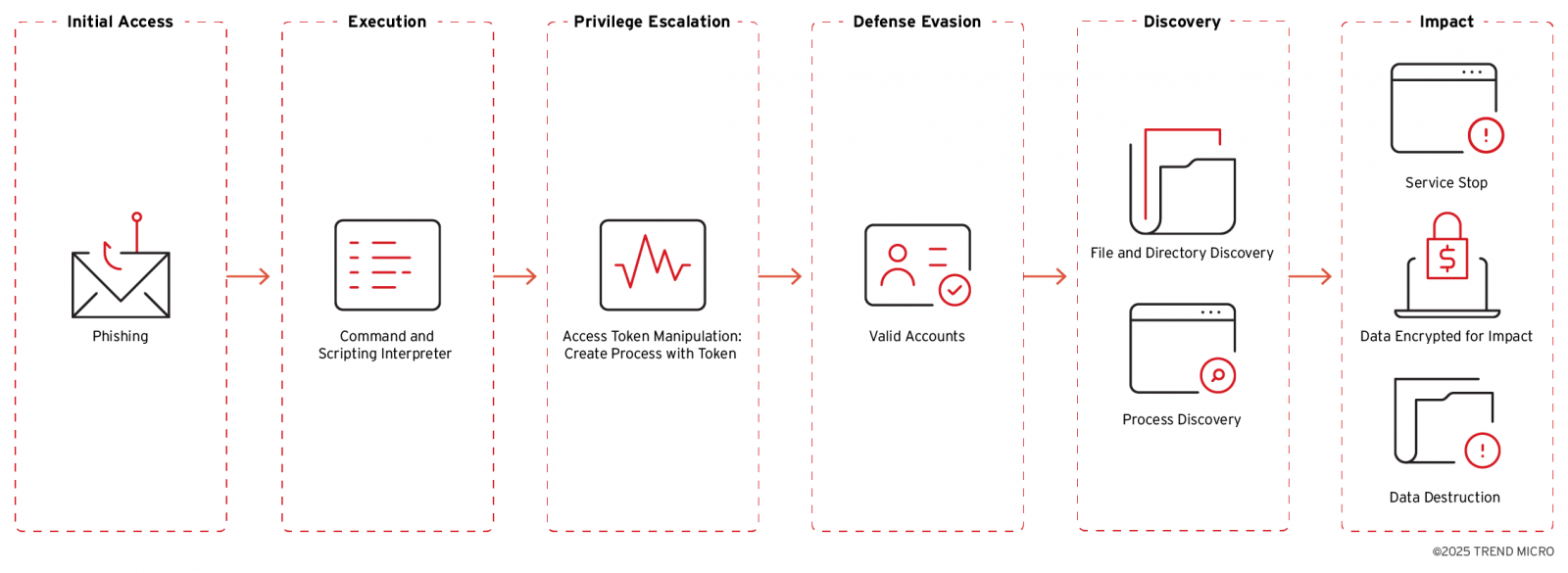

資安業者趨勢科技發現,Anubis最近在勒索軟體加入了資料破壞工具(Wiper)的功能,一旦攻擊者執行相關參數抹除檔案,受害組織無法透過解密恢復檔案與資料,此舉將對受害組織形成更大的壓力,意圖迫使他們不得不付錢,以便從駭客手上拿回遭到破壞的資料。針對這項發現,研究人員認為代表勒索軟體攻擊出現重大變化。

假借瀏覽器更新、提供軟體或服務的名義為幌子,駭客GrayAlpha意圖散布NetSupport RAT

以經濟利益為動機的俄羅斯駭客組織FIN7去年攻擊事故頻傳,這些駭客偏好使用SAP應用系統的資安漏洞、也曾使用裸照生成器DeepNude為誘餌散布惡意程式,甚至進一步對其他網路罪犯提供EDR迴避偵測工具,如今他們也甚至與其他駭客共用基礎設施。

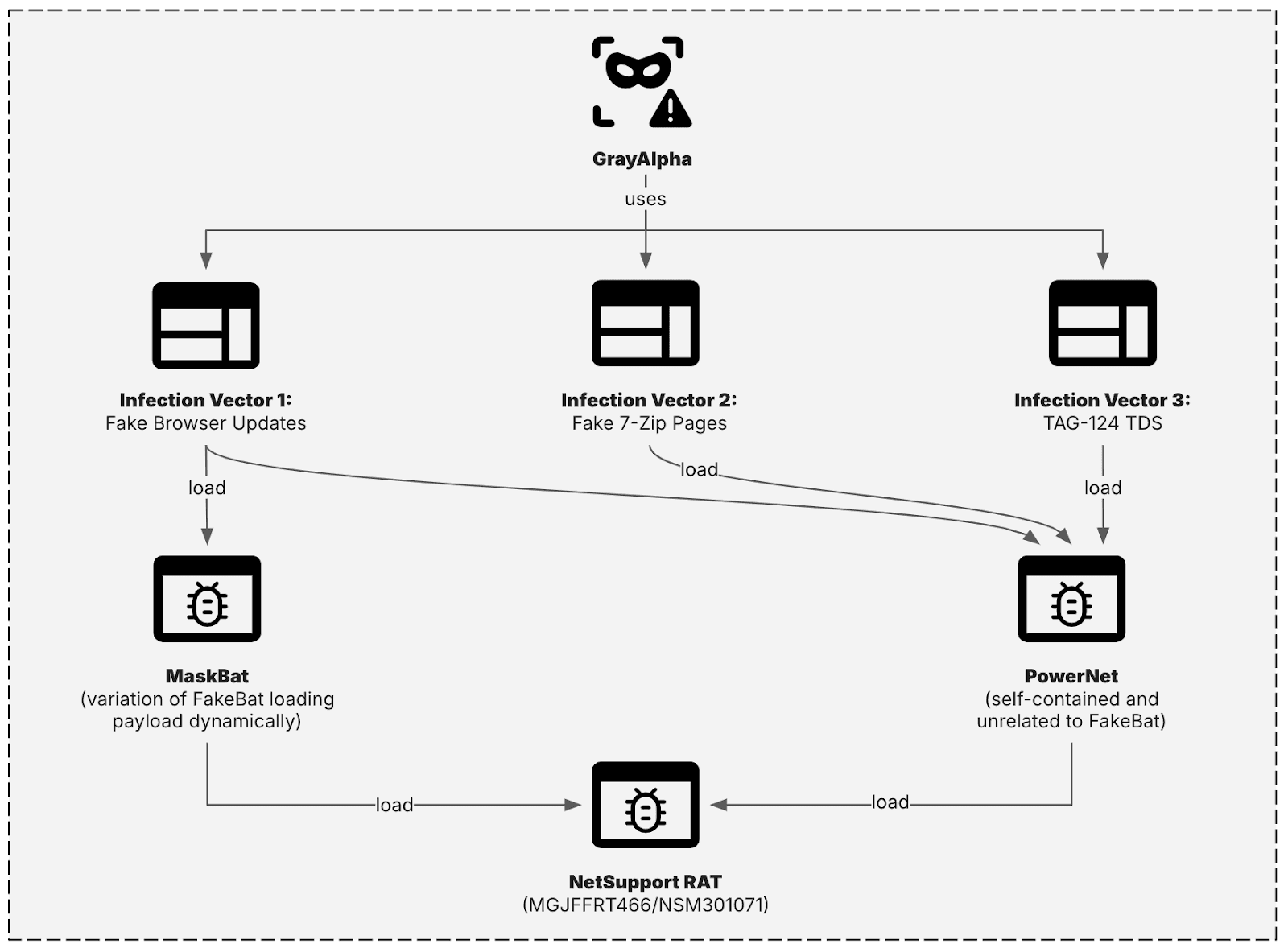

資安業者Recorded Future旗下的研究團隊Insikt Group揭露名為GrayAlpha的駭客組織,這些駭客與FIN7有所交集,共用散布惡意酬載的網域名稱及基礎設施架構,藉此於受害電腦植入遠端存取木馬NetSupport RAT並執行。

針對駭客散布NetSupport RAT的管道,大致可分成3種,包含使用偽造的瀏覽器更新網頁、冒牌7-Zip下載網站,以及使用名為TAG-124的多層次惡意流量導向系統(TDS),過程中使用自製的惡意程式載入工具,其中一種是以PowerShell打造而成的PowerNet,另一種是與FakeBat相當類似的MaskBat。

4.6萬套資料圖形視覺化Grafana系統尚未修補XSS漏洞而曝險

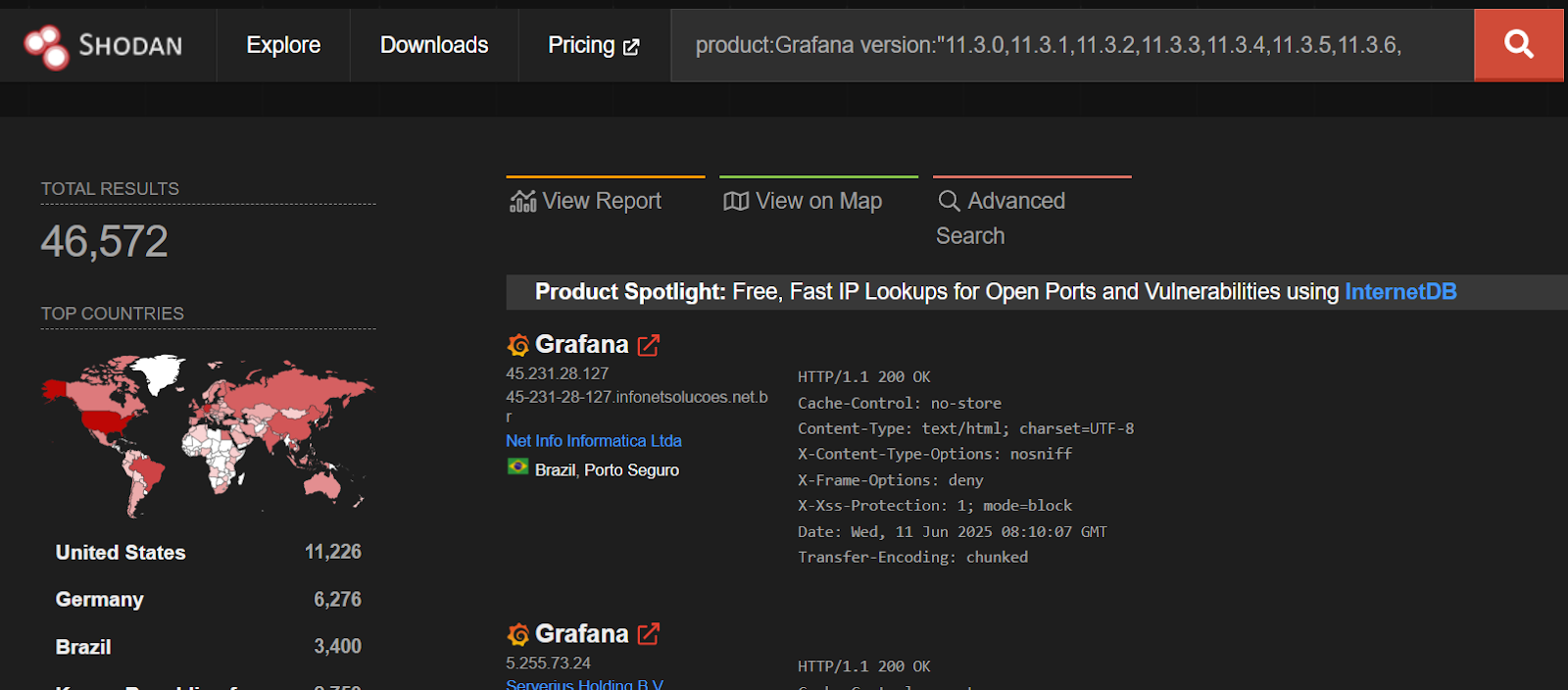

研究人員發現,資料圖形視覺化軟體Grafana於5月間修補的跨網站指令碼(XSS)資安漏洞CVE-2025-4123,仍然有超過4.6萬臺系統未更新版本而處於曝險狀態。

研究人員發現,資料圖形視覺化軟體Grafana於5月間修補的跨網站指令碼(XSS)資安漏洞CVE-2025-4123,仍然有超過4.6萬臺系統未更新版本而處於曝險狀態。

5月21日Grafana接獲外部研究人員通報CVE-2025-4123。該漏洞是結合終端路徑穿越和開放重導向,可讓攻擊者將用戶導向一個代管前端外掛的網站並執行任意JavaScript。攻擊者還可能用它來執行開放重導向,導致可完整讀取受害機器的伺服器請求偽造(SSRF)。CVE-2025-4123 CVSS 3.1風險值為7.6。研發本軟體的Grafana Labs已在5月釋出更新版修補。

本週應用程式安全廠商OX Security發現,直到最近還有超過4萬臺系統仍未修補漏洞。研究人員利用Shodan搜尋,發現128,864臺面向網際網路,其中46,572臺為未更新的Grafana執行個體。以所在地國家來看,以美國1.1萬最大宗,其次為德國(,276)及巴西(3,400)。

華盛頓郵報電子郵件系統遭駭,部分負責國安、經濟政策、中國等領域報導的記者帳號被入侵

新聞媒體因為能夠廣泛影響輿論,往往也是國家級駭客盯上的目標類型,他們基於政治與國家安全等考量,攻擊新聞媒體的內部系統,竊取記者的電子郵件或調查資料,挖掘敏感資訊,甚至到了選舉期間,還可能試圖操弄媒體報導來影響選民決策,因此新聞媒體一旦傳出遭到網路攻擊而停擺或內容遭竄改、操弄,很快就引起各界的關注。

例如,本週華盛頓郵報(Washington Post)透露他們郵件系統遭到入侵的情況,美國媒體與多家資安新聞網站,例如:Bleeping Computer、CNN、Dark Reading、GBHackers、路透社紛紛報導此事。這些媒體的報導指出,華盛頓郵報的主管近日向部分受到影響的員工告知,有數名記者的電子郵件帳號遭到入侵。

這項消息的曝光,源自於6月15日華盛頓郵報執行主編Matt Murray向所有員工發出的內部備忘錄,內容提及他們察覺郵件系統疑似於上週四(6月12日)遭遇目標式攻擊,該公司於隔日重設所有員工的帳密。

其他攻擊與威脅

◆印度租車業者Zoomcar遭駭,8,400萬用戶敏感資料外洩

◆惡意NPM、PyPI套件及AI工具鎖定DevOps及雲端環境而來

◆勒索軟體LockBit遭起底,曝露附屬組織、受害名單、勒索金額等細節

【漏洞與修補】

OpenPGP.js存在高風險漏洞,攻擊者有機會繞過訊息簽章驗證機制

資安業者Codean Labs發現JavaScript加密程式庫OpenPGP.js存在高風險漏洞CVE-2025-47934,涉及數位簽章的偽造,一旦攻擊者利用,就有機會偽造簽章,而且還看起來像是經由合法單位簽署的內容。此漏洞影響5.0.1至5.11.2版、6.0.0-alpha.0至6.1.0版OpenPGP.js,此外,該漏洞也可能影響以OpenPGP.js為基礎打造的應用程式,其中一個是網頁郵件加密的瀏覽器擴充套件Mailvelope,但Proton Mail不受影響。對此,開發團隊獲報後於5月19日發布5.11.3、6.1.1版OpenPGP.js修補上述漏洞,Mailvelope也推出6.0.1版因應。

這項弱點形成的原因,在於OpenPGP.js處理及驗證訊息簽章的方式,導致攻擊者有機會利用,將有問題的資料加入正常簽章內容,CVSS風險值為8.7分。

網路流量解析工具Wireshark存在高風險漏洞,攻擊者可藉特製封包觸發DoS攻擊

知名開源網路封包解析工具Wireshark修補了高風險安全漏洞CVE-2025-5601,該漏洞影響Wireshark 4.4.0至4.4.6及4.2.0至4.2.11等多個主要版本,CVSS風險值為7.8分。根據官方公告,攻擊者僅需注入特製封包至網路,或誘導使用者開啟特製封包檔案,即可能導致Wireshark異常終止,造成阻斷服務(DoS)。雖然目前Wireshark官方尚未接獲實際攻擊事件,但仍建議所有受影響用戶儘速升級至4.4.7、4.2.12或更新版本,以避免潛在風險。

本次漏洞源自Wireshark處理封包欄位資訊時,欄位工具(Column Utility)模組存在記憶體操作缺陷。官方透過自動化模糊測試(Fuzz Testing)發現,當系統遇到特定格式的封包或封包檔案,可能導致記憶體寫入越界,進而引發程式崩潰。此問題屬於典型的緩衝區溢位(Buffer Overflow)問題,濫用該漏洞不需複雜攻擊流程,只要將特製資料注入網路,或讓Wireshark開啟惡意封包檔案,都可能觸發崩潰。

其他漏洞與修補

其他資安防禦措施

近期資安日報

【6月16日】駭客運用JSFireTruck混淆手法埋藏意圖,於近270萬網站植入惡意程式碼

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-04

2026-03-02