這幾天有一起韓國追星族可能會首當其衝的資安事故,那就是在韓國經營大型書店,以及演唱會售票平臺的Yes24,驚傳遭到勒索軟體攻擊而導致服務停擺,但受害情況、影響範圍有待後續追蹤。

對於其他的資安事故,Apache基金會重點專案Tomcat遭遇大規模攻擊、竊資軟體Myth Stealer相當值得留意,而M365 Copliot零點擊漏洞、系微(Insyde)UEFI韌體H2O漏洞的揭露,也引起資安界的關注。

【攻擊與威脅】

從4月底開始,一連串針對零售業者而來的網路攻擊事故接連傳出,但這些資安事故駭客主要針對歐洲與美國的廠商下手,如今有專門針對亞洲業者的情況出現。

我們接獲臺灣出版業的通報,得知韓國這幾天發生一起相當嚴重的勒索軟體攻擊事故,接著我們到網路搜尋發生事故的Yes24,當切換到Google新聞搜尋頁面的時候,隨即看到許多韓國媒體報導此事,這些新聞均提到:經營網路書店與購票平臺的Yes24,於6月9日傳出網站與應用程式無法使用的狀況,該公司起初僅表示系統在維護而暫停服務,未進一步說明,如此不尋常的現象引起用戶不滿,直到10日才坦承是遭遇勒索軟體攻擊,並表示他們已向韓國網路安全局(KISA,也稱為韓國網路振興院)通報此事。

詭異的是,這起資安事故鮮少有國際新聞媒體報導,而在臺灣,儘管有不少K-POP追星族,也未見大眾新聞媒體報導這起重大資安事故,目前僅有資安廠商竣盟科技報導此事,以及追蹤韓國流行動態的社群透露相關消息,指出這起事故已經造成影響。

Apache Tomcat遭到大規模攻擊,400個IP位址對其暴力破解、登入嘗試

網頁應用程式伺服器Apache Tomcat受到許多企業與雲端平臺採用,尤其適合小型應用及微服務架構,原因在於該此系統開源且占用資源少,廣泛支援Java網頁應用的特性。由於受到廣泛採用,也有攻擊者盯上這類伺服器的現象。

網頁應用程式伺服器Apache Tomcat受到許多企業與雲端平臺採用,尤其適合小型應用及微服務架構,原因在於該此系統開源且占用資源少,廣泛支援Java網頁應用的特性。由於受到廣泛採用,也有攻擊者盯上這類伺服器的現象。

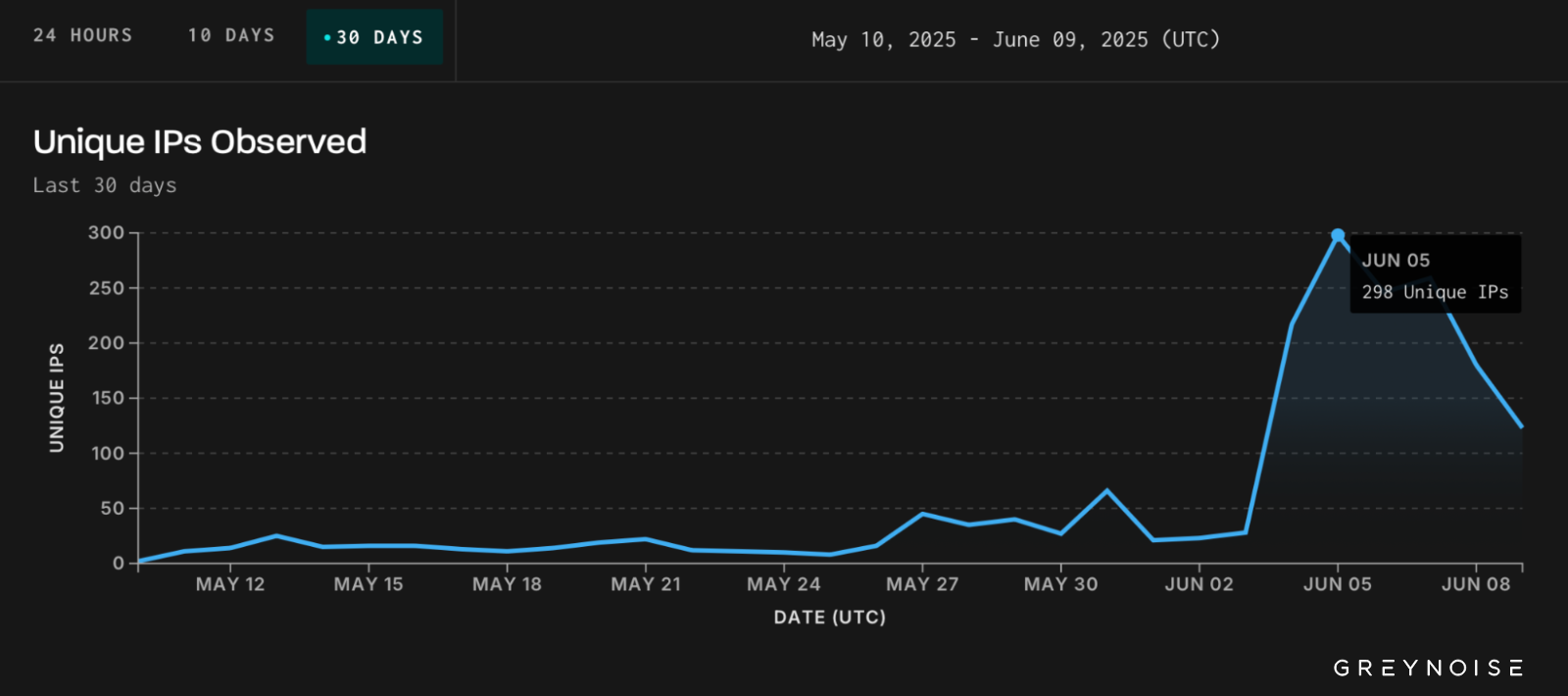

最近威脅情報業者GreyNoise揭露專門針對這種應用程式伺服器的大規模嘗試入侵活動,他們在6月5日發現約有400個IP位址被用於暴力破解或嘗試登入Tomcat的管理介面。這些IP位址主要來自主機代管業者DigitalOcean的基礎設施,其中有298個IP位址用於嘗試登入,250個IP位址用於暴力破解攻擊。從GreyNoise公布的IP位址數量來看,顯然有部分的IP位址同時用兩種類型的活動。

惡意軟體Myth Stealer同時鎖定Chrome、Firefox用戶而來,藉由冒牌遊戲網站散布

為了改善軟體開發安全,近年來有許多軟體改以程式語言Rust開發,例如Google於Chrome採用新的字型渲染程式庫Skrifa,就是以這種程式語言撰寫而成。然而,攻擊者也開始跟進,採用這種程式語言打造惡意程式。

為了改善軟體開發安全,近年來有許多軟體改以程式語言Rust開發,例如Google於Chrome採用新的字型渲染程式庫Skrifa,就是以這種程式語言撰寫而成。然而,攻擊者也開始跟進,採用這種程式語言打造惡意程式。

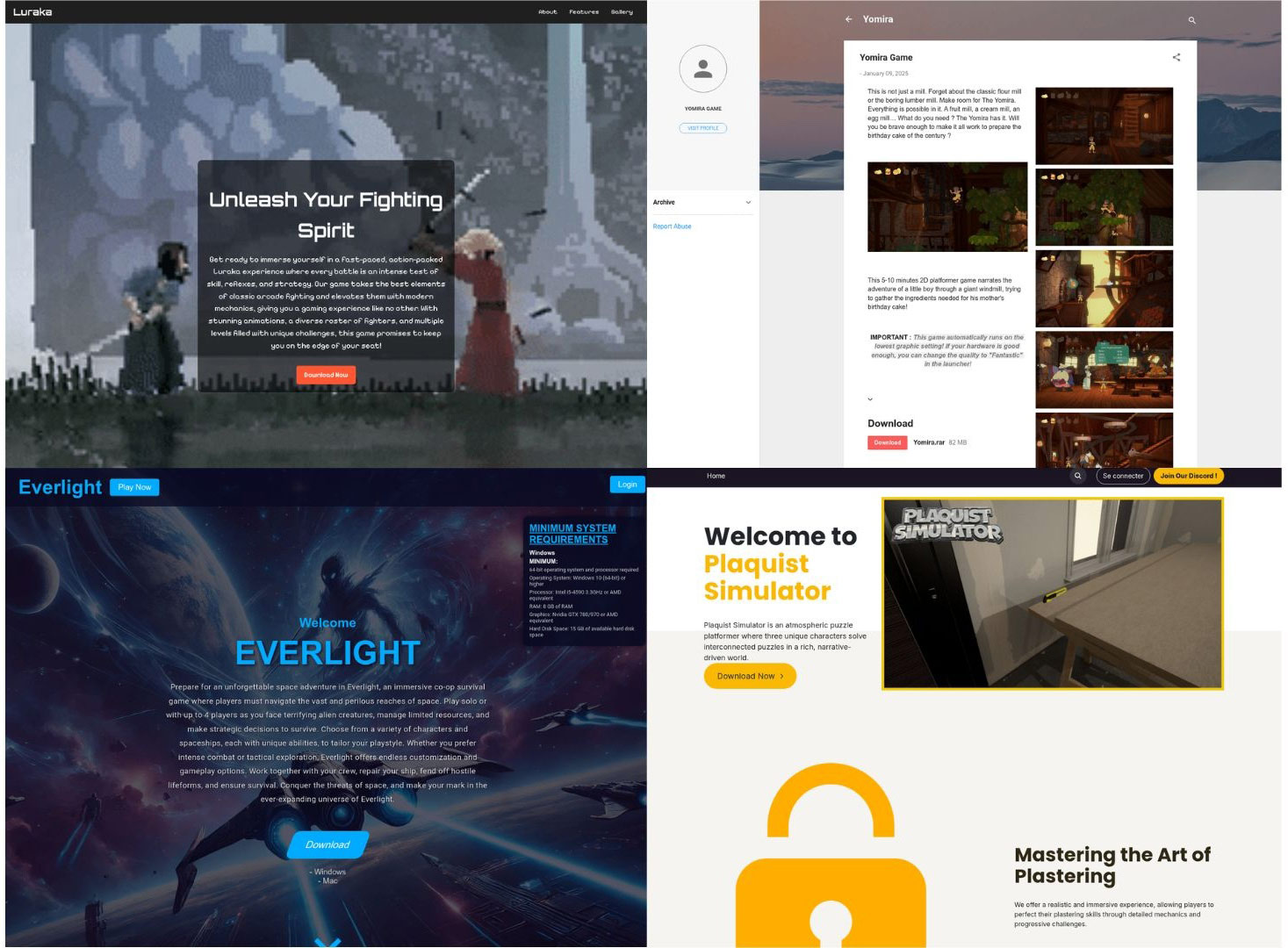

例如,最近資安業者Trellix揭露的Myth Stealer,就是典型的例子。研究人員從去年12月下旬看到開發者於Telegram頻道宣傳、銷售,初期提供免費試用,後來開發團隊以租用的型式牟利。

研究人員持續進行追蹤和調查後指出,駭客主要透過假的遊戲網站散布Myth Stealer,一旦使用者下載、執行,此惡意軟體會顯示假的視窗,轉移使用者的注意力,但實際上,駭客於後臺透過XOR運算或AES演算法解開先前被加密的惡意程式碼,並予以執行。

其他攻擊與威脅

◆前勒索軟體Black Basta成員使用Teams和Python指令碼從事攻擊活動

【漏洞與修補】

研究人員揭露Microsoft 365 Copilot的零點擊AI漏洞

以色列資安業者Aim Security旗下的Aim Labs揭露位於Microsoft 365 (M365) Copilot的資安漏洞,允許駭客在無需使用者互動的情況下,竊取M365 Copilot的機密資訊。這是第一個針對AI代理程式的零點擊攻擊鏈,不僅威脅Copilot的資料安全,可能也會影響其它基於檢索增強生成(Retrieval‑Augmented Generation,RAG)的聊天機器人與AI代理人,微軟獲報後已完成修補。

此漏洞被命名為EchoLeak,已取得CVE‑2025‑32711漏洞編號,其CVSS風險評分高達9.3。

EchoLeak主要涉及大型語言模型範圍違規(LLM Scope Violation)問題,同時利用了RAG Copilot的設計缺陷,以讓駭客可在不需仰賴使用者的行動下,自動汲取來自M365 Copilot的任何資料。

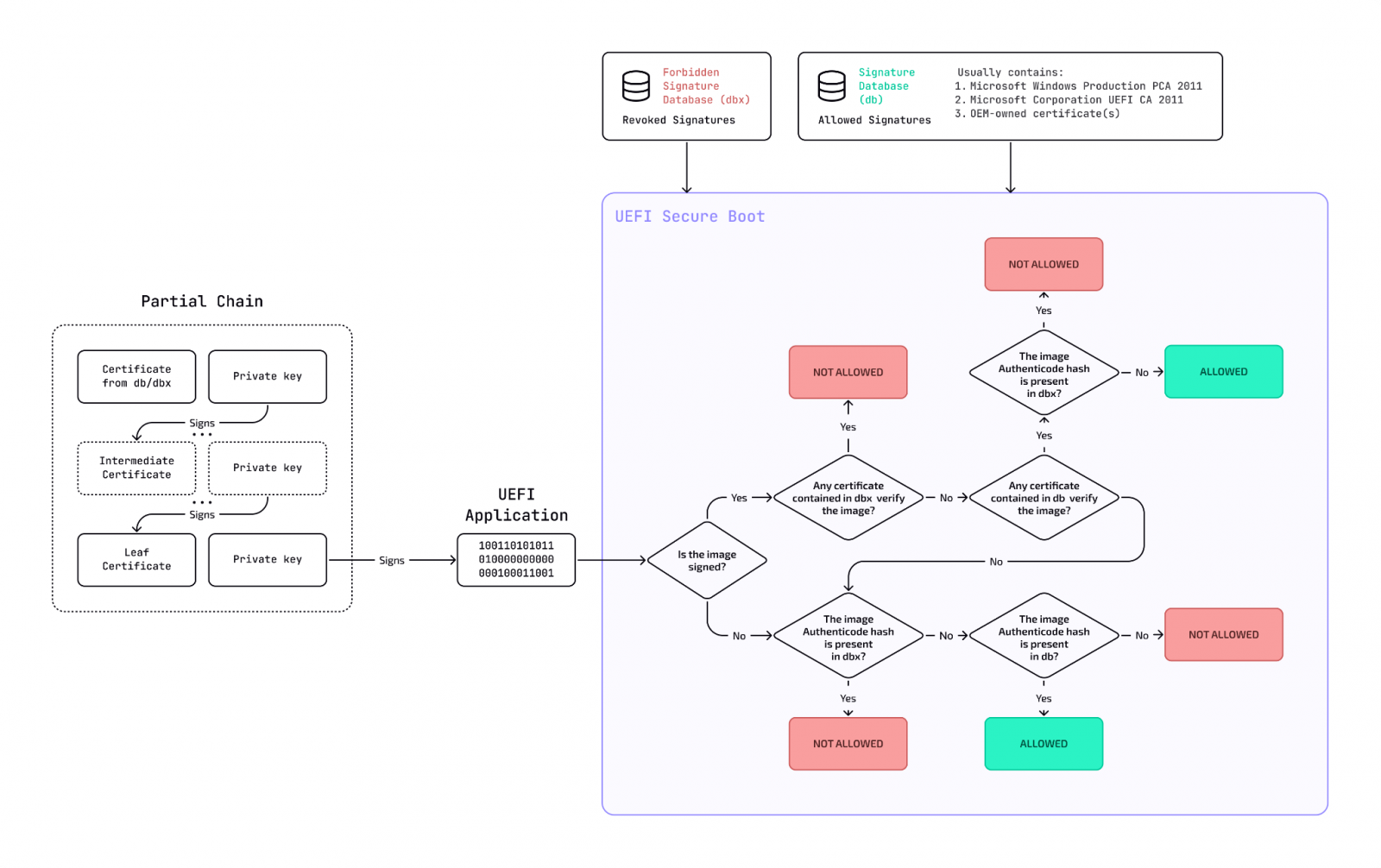

Insyde H2O UEFI韌體存在資安弱點,攻擊者可用於繞過安全開機

近年來不時有駭客針對UEFI開機系統下手,打造惡意程式發動攻擊,從而繞過作業系統與端點防護機制的偵測,一旦UEFI韌體存在相關漏洞,就有可能成為駭客利用的對象,使得資安圈越來越關切、挖掘這類弱點。

本週有兩項與UEFI有關的漏洞揭露,其中又以卡內基美隆大學電腦緊急回應團隊協調中心(CERT/CC)揭露的CVE-2025-4275相當值得留意,此弱點出現在系微(Insyde)的UEFI韌體H2O,攻擊者能透過不受保護的非揮發性隨機存取記憶體(NVRAM)變數SecureFlashCertData,而能於電腦注入數位憑證,使得攻擊者能繞過安全開機(Secure Boot)的防護機制。CVSS風險達到7.8分,Insyde也發布資安公告,推出新版韌體修補這項漏洞。

另一項能繞過安全開機的漏洞,是由資安業者Binarly找到的記憶體中斷漏洞CVE-2025-3052,此漏洞同樣影響Insyde H2O的UEFI韌體,起因是他們發現由微軟提供第三方UEFI憑證簽章的特定模組能觸發漏洞,一旦攻擊者成功利用,就有機會在電腦開機的過程執行未簽署的程式碼,繞過安全開機機制,風險值為6.7,微軟獲報後於本週發布的6月例行更新(Patch Tuesday)提供修補程式。

HPE修補備份平臺StoreOnce重大層級的身分驗證繞過漏洞

為了讓受害組織增加恢復資料的難度,勒索軟體駭客往往會針對備份系統下手,清除企業組織備份的內容,一旦這類系統出現資安弱點,就很有可能被駭客拿來利用。因此,IT人員也要特別留意相關的資安弱點資訊。

HPE針對備份儲存系統StoreOnce發布資安公告,修補8項由趨勢科技旗下漏洞懸賞專案Zero Day Initiative(ZDI)通報的弱點,這些漏洞可被用於繞過身分驗證、遠端程式碼執行(RCE)、伺服器請求偽造(SSRF)、路徑穿越、任意檔案刪除,以及資訊洩露,影響HPE StoreOnce G4/4+,該公司發布4.3.11版予以修補。

根據CVSS風險評分,這批漏洞最危險的是身分驗證繞過漏洞CVE-2025-37093,風險值高達9.8分(滿分10分)。在HPE的資安公告裡,並未對這些漏洞說明其他細節,而ZDI在公告提及,這項弱點存在於StoreOnce的虛擬儲存設備Virtual Storage Appliance(VSA)版本,攻擊者能遠端利用,並在無需事先通過身分驗證的情況下觸發。

其他漏洞與修補

◆Jenkins公布外掛程式的資安弱點,恐被用於繞過內容安全政策機制

◆Google、Mozilla發布Chrome 137與Firefox 139更新,修補高風險記憶體漏洞

其他資安防禦措施

◆歐洲刑警組織帶頭從事執法行動Operation Secure,撤下逾2萬個用於竊資軟體攻擊的IP位址

近期資安日報

【6月11日】微軟修補已遭利用的WebDAV零時差漏洞,若不處理攻擊者可遠端執行任意程式碼

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02