為了改善軟體開發安全,近年來有許多軟體改以程式語言Rust開發,例如Google於Chrome採用新的字型渲染程式庫Skrifa,就是以這種程式語言撰寫而成。然而,攻擊者也開始跟進,採用這種程式語言打造惡意程式。

例如,最近資安業者Trellix揭露的Myth Stealer,就是典型的例子。研究人員從去年12月下旬看到開發者於Telegram頻道宣傳、銷售,初期提供免費試用,後來開發團隊以租用的型式牟利。

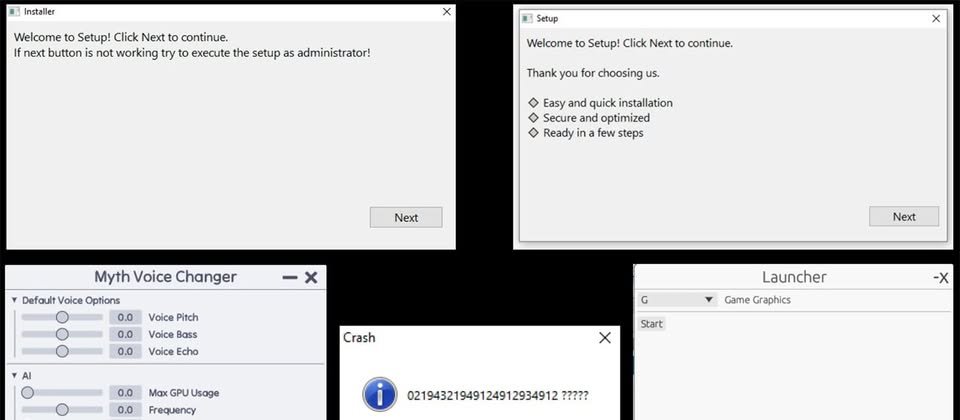

研究人員持續進行追蹤和調查後指出,駭客主要透過假的遊戲網站散布Myth Stealer,一旦使用者下載、執行,此惡意軟體會顯示假的視窗,轉移使用者的注意力,但實際上,駭客於後臺透過XOR運算或AES演算法解開先前被加密的惡意程式碼,並予以執行。此竊資軟體同時針對Chrome與Firefox兩大陣營的瀏覽器而來,搜括密碼、Cookie,以及自動填入的資訊。附帶一提的是,經營Myth Stealer的團隊不光銷售竊資軟體,他們還提供買家出售竊得資料的管道:該團隊建名為Myth Vouches & Marketplace的頻道供買家運用。

值得留意的是,駭客為了迴避防毒軟體的偵測,也不斷加入相關的機制,除了上述提及的程式碼混淆手法,他們也透過檢查受害電腦的使用者名稱及檔案,來確認不是在研究人員的沙箱環境執行。此外,駭客也頻繁更新竊資軟體,以確保惡意軟體檢測平臺VirusTotal所有的防毒引擎無法察覺異狀。

針對攻擊發動的流程,研究人員指出駭客將竊資軟體偽裝成與遊戲相關的檔案,通常會聲稱是少見的檔案並受到密碼保護,或是含有如何執行遊戲說明資料的ZIP壓縮檔,此外,他們也看到駭客以單一的EXE檔案散布,或是將竊資軟體與遊戲相關檔案打包成RAR壓縮檔的情況。

附帶一提的是,他們也看到駭客聲稱提供遊戲作弊工具為幌子的手法,為了取信受害者,駭客還提供VirusTotal的連結,表示所有防毒引擎分析皆為無害。

此竊資軟體引起研究人員注意的原因在於,駭客同時採用多種反分析機制(Anti-analysis techniques),其中包括運用Rust套件obfstr進行字串混淆、並檢查受害電腦是否具有特定的使用者名稱與檔案,來判定自身是否處於沙箱環境,而根據研究人員列出的檔案名稱來判斷,這些檔案與VMware Tools、VirtualBox Guest Additions等虛擬機公用程式有關。

一旦確認在真實電腦執行,Myth Stealer就會終止與瀏覽器有關的處理程序,然後從特定的應用程式挖掘密碼、Cookie、自動填入資料、信用卡資訊。為了解開瀏覽器存放的Cookie內容,駭客使用了遠端除錯功能,並透過Windows內建的API試圖取得管理員帳號的特殊權限。此外,駭客後續替這款竊資軟體加入新功能,其中包括挾持剪貼簿、螢幕截圖,使得此竊資軟體更加無孔不入。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02