繼5月底傳出營運中斷的消息,本週資安業者SentinelOne公布遭遇中國駭客攻擊的調查結果。儘管兩起事故看起來沒有直接關連,但是公布的時間點相當接近,仍不免令人好奇它們之間是否有交集。

此外,隨著暑假旅遊旺季的到來,打著訂房網站名號的網釣攻擊也相當值得留意,民眾必須特別提高警覺;而在資安漏洞的部分,Python壓縮檔模組重大漏洞、Google帳號的電話號碼資訊可被暴力破解的情況,也相當受到矚目。

【攻擊與威脅】

中國駭客鎖定資安業者SentinelOne而來,意圖對用戶從事供應鏈攻擊

EDR是網路攻擊者的眼中釘,除了設法迴避偵測,若能設法攻陷、破壞這些資安產品與服務、敗壞資安公司商譽,對他們自然有很大的好處,而對於資安廠商而言,協助客戶做好防護之餘,自保也很重要!4月底資安業者SentinelOne揭露有多組人馬針對他們而來的情況,這些攻擊者大致可分成3種類型,分別是以IT工作者名義求職的北韓駭客、試圖存取及濫用該公司資安平臺的勒索軟體駭客,以及鎖定他們客戶及業務的中國駭客組織。如今該公司針對中國駭客的活動,公布更完整的調查結果。

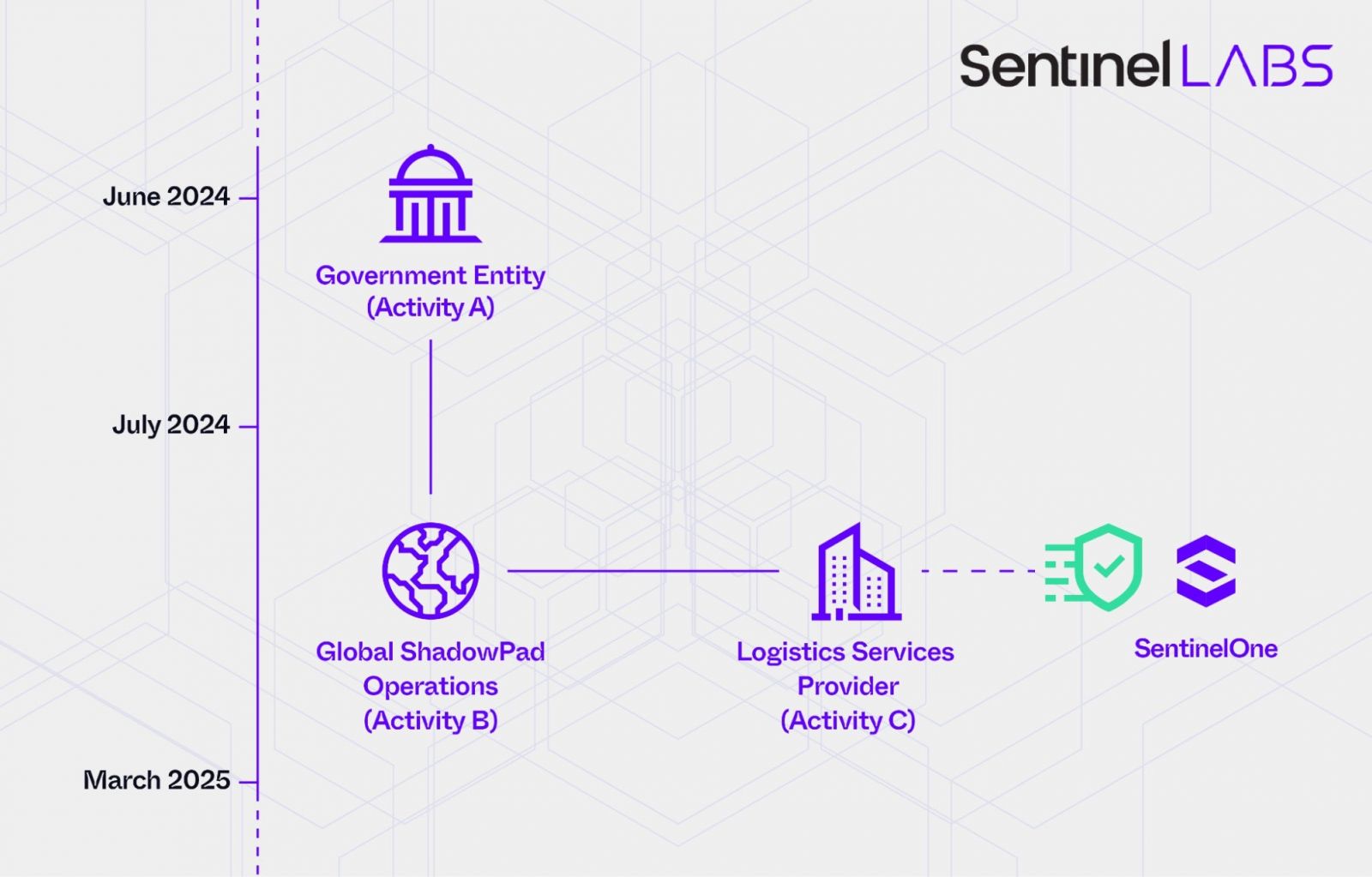

針對相關事故的調查過程,SentinelOne指出他們起初於去年10月,察覺駭客偵察該公司網路環境的活動並進行追蹤,結果發現兩波攻擊行動,並將活動命名為PurpleHaze和ShadowPad。該公司強調,經過徹底調查及確認,他們的基礎設施、軟體與硬體均未被入侵。

而對於受害企業的部分,SentinelOne表示,發生在他們網路環境的活動,僅是這些駭客攻擊活動的一部分,最早可追溯到去年6月,而且,該公司並非唯一的目標,他們認為,自己遭到攻擊僅是大規模攻擊的一部分。

惡意軟體AsyncRAT透過冒牌Booking.com訂房網站散布

最近幾年許多人報復性出遊,並選擇以自助旅行的方式出國,為了安排住宿,很有可能會透過訂房網站來挑選旅館,然而駭客也看上這點來引誘旅客上當,藉此散布惡意程式。

最近幾年許多人報復性出遊,並選擇以自助旅行的方式出國,為了安排住宿,很有可能會透過訂房網站來挑選旅館,然而駭客也看上這點來引誘旅客上當,藉此散布惡意程式。

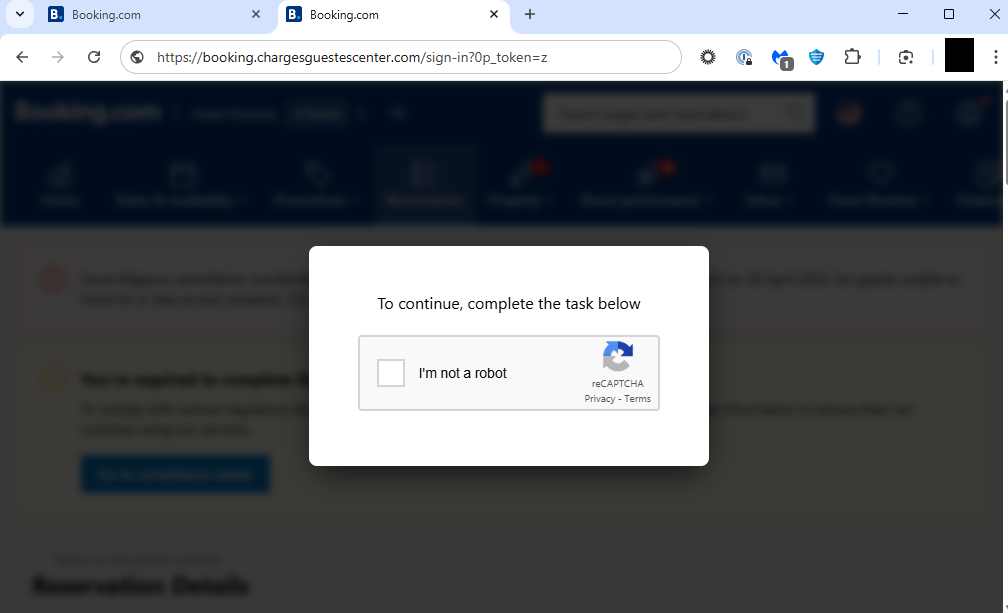

資安業者Malwarebytes揭露自5月中旬出現的網釣攻擊活動,駭客設置冒牌的Booking.com訂房網站,並透過電玩網站、社群網站、廣告的惡意連結,來引誘使用者上門。一旦使用者被重新導向到假訂房網站,就會看到假的CAPTCHA圖靈驗證機制,然而,實際上,這些手段都是為了引導使用者依照指示操作,將特定命令複製貼上,並透過執行對話框執行的ClickFix網釣手法。

使用者先是看到網站上的對話框,要求勾選我不是機器人的選項,若是照做,電腦就會複製駭客的惡意指令,並顯示接下來的「驗證步驟」:攻擊者要求使用者用快速鍵(Windows鍵+R)開啟執行視窗,然後在「驗證視窗」按Ctrl+V貼上特定資料並輸入Enter。一旦使用者照做,就會在電腦執行駭客的惡意命令,啟動PowerShell視窗,下載並執行惡意檔案,最終於電腦植入惡意程式AsyncRAT。

駭客盜用React Native、GlueStack維護團隊帳號,上架惡意NPM套件散布木馬

最近幾年駭客入侵開發團隊的帳號並冒名上傳惡意套件的情況,已有多起事故傳出,如今類似的攻擊行動再度出現,引起研究人員的關注。

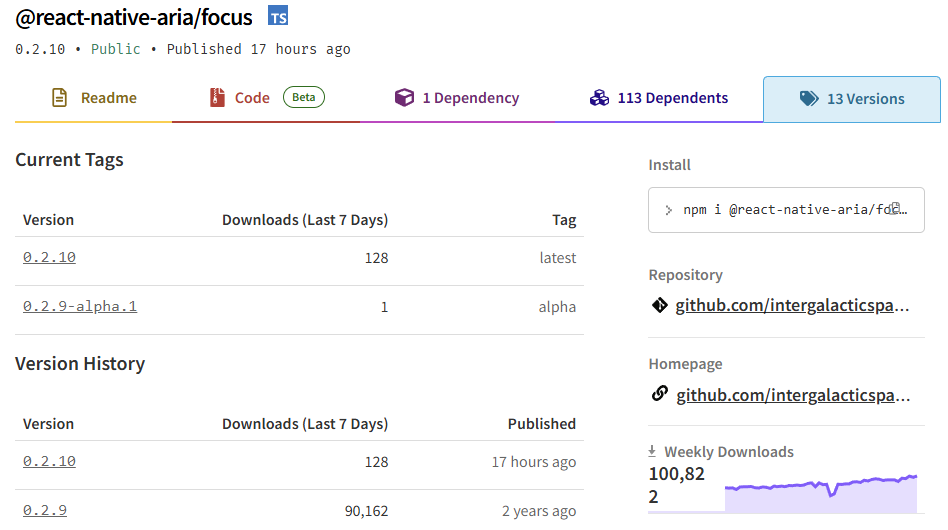

資安業者Aikido Security揭露針對React Native Aria生態系統的NPM供應鏈攻擊,這起事故發生於6月6日晚間,駭客疑似透過其中一個外流的維護人員帳號Token,發布16個React Native和GlueStack套件的惡意版本。由於這些套件相當熱門,每週下載超過100萬次,影響的範圍可能非常廣泛。

對於這起事故發生的過程,Aikido Security以其中最早被竄改的NPM套件@react-native-aria/focus為例,駭客更動了lib/commonjs/index.js,並在第46行植入惡意程式碼。為了讓資安人員難以察覺,攻擊者使用大量空白字元混淆手法,將有問題的程式碼隱匿於螢幕難以顯示的地方。研究人員經過調查,確認是曾經鎖定另一個套件rand-user-agent的RAT木馬程式。

Meta、Yandex被揭露監聽Android本機通訊埠,橋接瀏覽器與App身分進行追蹤,引發資安疑慮

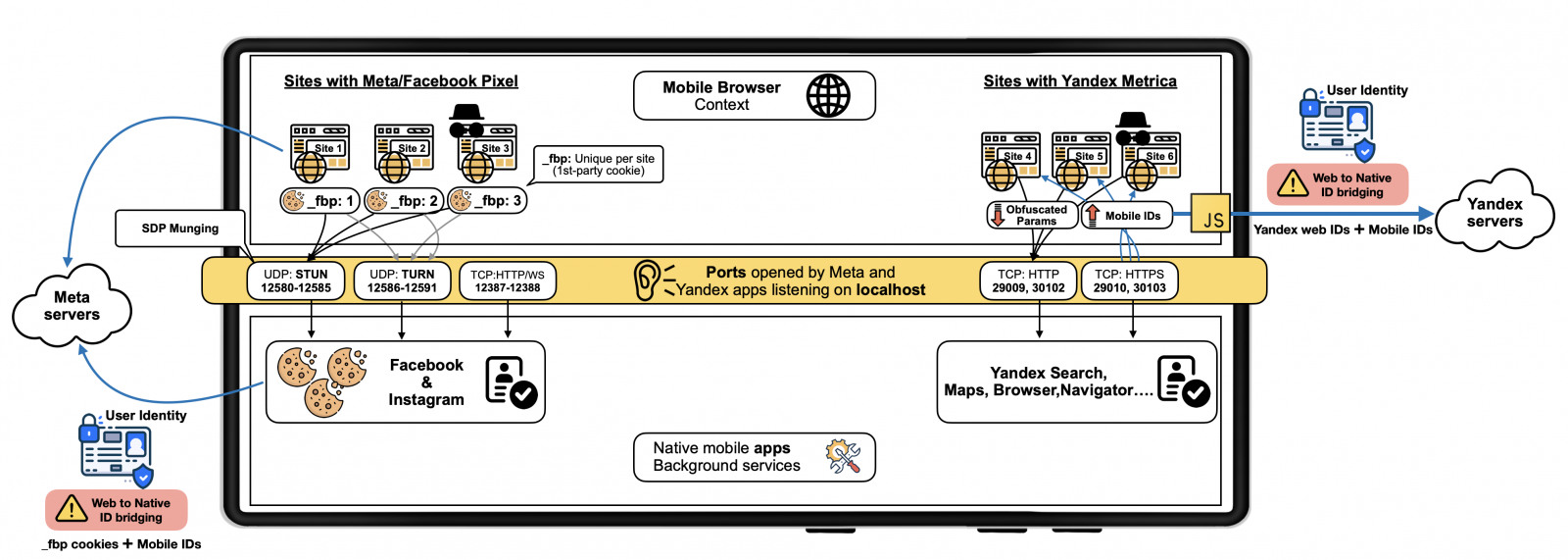

西班牙IMDEA Networks Institute、荷蘭Radboud University及比利時KU Leuven等學術機構研究人員共同發表研究,發現知名科技公司Meta與Yandex在Android平臺上,透過監聽本機通訊埠的方式,建立瀏覽器與原生App之間的身分橋接,實現用戶行為的去匿名化(de-anonymizing)追蹤。此技術手法繞過了傳統的隱私保護機制,侵害行動裝置用戶的個人資料保護與隱私安全。

西班牙IMDEA Networks Institute、荷蘭Radboud University及比利時KU Leuven等學術機構研究人員共同發表研究,發現知名科技公司Meta與Yandex在Android平臺上,透過監聽本機通訊埠的方式,建立瀏覽器與原生App之間的身分橋接,實現用戶行為的去匿名化(de-anonymizing)追蹤。此技術手法繞過了傳統的隱私保護機制,侵害行動裝置用戶的個人資料保護與隱私安全。

研究人員發現,Meta的Facebook與Instagram應用程式,以及Yandex旗下多款應用程式,會在Android裝置中於背景持續監聽特定本地端通訊埠。當用戶開啟安裝Meta Pixel或Yandex Metrica追蹤碼的網站時,瀏覽器中的JavaScript腳本會將瀏覽行為與身分資訊經由本地端Socket傳遞至這些原生App,進而實現網頁與應用程式間的身分串接。此舉突破現行如清除Cookie、無痕瀏覽以及Android權限控管等防護,可連結原本分散、短暫的瀏覽識別與長期、個人化的App帳號或裝置識別碼,提升追蹤的精確度與持續性。

即便用戶未明確同意Cookie政策,這些身分串接仍有機會被觸發,且由於本機通訊埠監聽並無特別權限限制,其他惡意App也可能監聽相關連接埠,衍生更多資安與個資外洩風險。

其他攻擊與威脅

◆逾20款惡意App上架Google Play市集,意圖加密貨幣錢包的竊取通關密語

◆以Rust打造的竊資軟體鎖定Chromium瀏覽器而來,企圖竊取敏感資料

◆程式碼共享平臺Paste.ee遭濫用,駭客意圖散布XWorm和AsyncRAT

◆北韓駭客Kinsuky同時藉由臉書、電子郵件、Telegram從事網釣攻擊

【漏洞與修補】

Python壓縮檔模組tarfile存在重大資安弱點,恐導致檔案系統遭任意寫入

在Python環境裡,專門用來讀取、建立、打包,以及解壓縮tar檔案的程式庫tarfile,一旦出現弱點,就有可能讓攻擊者用於路徑穿越、任意檔案寫入(及覆蓋)、遠端執行任意程式碼(RCE)、權限提升、逃逸沙箱,甚至還有可能污染套件,引發供應鏈攻擊,因此該程式庫相關的弱點,往往都必須提高警覺。

6月3日Python軟體基金會發布資安公告,指出他們針對tarfile模組修補一系列資安弱點,其中有1個重大層級、3個高風險層級,以及1個中度風險的弱點。

這些漏洞是:CVE-2025-4517、CVE-2025-4435、CVE-2025-4330、CVE-2025-4138、CVE-2024-12718,大部分涉及如何繞過tar檔案解壓縮的過濾機制,而該機制是3.12版Python開始引入的。一旦曝險的Python透過tarfile模組來解壓縮特定功能組態、不受信任的tar檔,就有可能觸發漏洞。最嚴重的資安漏洞是CVE-2025-4517,發生在使用filter="data"的功能參數執行解壓縮的過程,使得攻擊者能夠在檔案系統任意寫入,CVSS風險達到9.4分(滿分10分)。

資安研究人員BruteCat周一(6月9日)揭露,他利用Google在無JavaScript模式中忘了關閉的帳戶復原服務,成功地暴力破解了Google用戶的電話號碼。研究人員在今年4月將漏洞報告提交給Google,獲得5,000美元獎金,而Google則於本月確認,無JavaScript的使用者名稱復原表單已全面被棄用。

為了避免遭到濫用,Google至少自2018年於登錄服務中就開始實施JavaScript機器人檢測框架,以防止機器人登錄。BruteCat說,他是在今年初於瀏覽器上關閉了JavaScript,想查探是否有任何Google服務在沒有JavaScript的情況下仍能運作,結果發現,帳戶復原服務竟然可正常執行。BruteCat採用IPv6以隨機切換來源位址,並利用BotGuard令牌來繞過CAPTCHA,接著利用自動化工具以於密碼恢復流程中,取得只有兩個數字的遮罩電話號碼提示,再進行暴力破解。

BruteCat利用每小時0.3美元的伺服器資源即可執行每秒4萬次的檢查,發現找到一個正確的美國電話號碼需20分鐘,找到一個英國號碼只要4分鐘,找到一個荷蘭號碼只需15秒,新加坡號碼更只要5秒。

其他漏洞與修補

近期資安日報

【6月9日】中國驚傳大規模資料外洩,40億筆民眾個資在網際網路短暫裸奔

熱門新聞

2026-03-02

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27