西班牙IMDEA Networks Institute、荷蘭Radboud University及比利時KU Leuven等學術機構研究人員共同發表研究,發現知名科技公司Meta與Yandex在Android平臺上,透過監聽本機通訊埠的方式,建立瀏覽器與原生App之間的身分橋接,實現用戶行為的去匿名化追蹤。此技術手法繞過了傳統的隱私保護機制,侵害行動裝置用戶的個人資料保護與隱私安全。

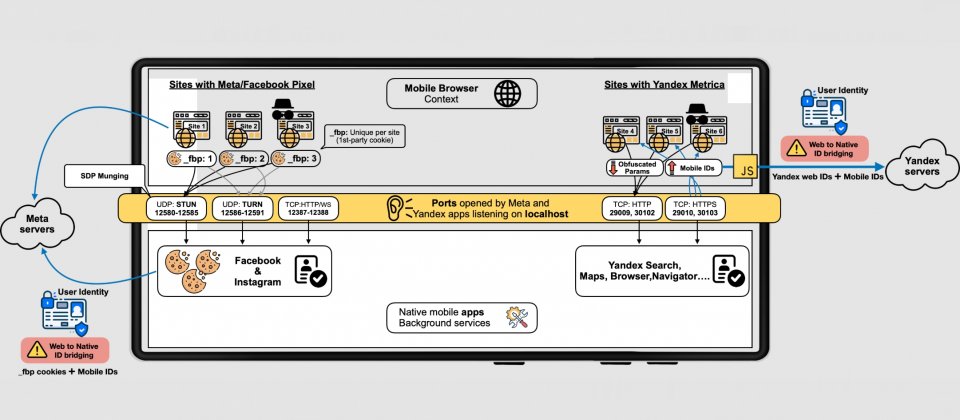

根據該項研究結果,Meta的Facebook與Instagram應用程式,以及Yandex旗下多款應用程式,會在Android裝置中於背景持續監聽特定本地端通訊埠。當用戶開啟安裝有Meta Pixel或Yandex Metrica追蹤碼的網站時,瀏覽器中的JavaScript腳本會將瀏覽行為與身分資訊經由本地端Socket傳遞至這些原生App,進而實現Web與App間的身分串接。此舉突破現行如清除Cookie、無痕瀏覽以及Android權限控管等防護,可連結原本分散、短暫的瀏覽識別與長期、個人化的App帳號或裝置識別碼,提升追蹤的精確度與持續性。

以Meta為例,研究指出其Facebook與Instagram應用程式會在背景啟動服務,監聽一組UDP與TCP本地埠口。當用戶瀏覽嵌有Meta Pixel的網站時,腳本會將_fbp Cookie透過WebRTC協定,以名為SDP Munging或TURN的方法傳遞至本機通訊埠,然後由原生App接收後,與用戶帳號一同傳送至Meta伺服器。這讓Meta能夠跨網頁與App層串接同一用戶,打破現有第一方Cookie僅限單一網站範疇的隱私保護。

Yandex則採用HTTP與HTTPS請求發送至指定本地端埠口,由旗下如Yandex Maps、Yandex Browser等App監聽。這些App會回應包含Android Advertising ID等身分資訊,由瀏覽器腳本收集後一併上傳,這種設計還透過DNS解析將追蹤網域指向127.0.0.1,進一步隱匿流量與資料流向,使一般檢測機制更難發現。

此種利用Android開放本機Socket設計的追蹤方式,受影響範圍極廣,據統計,Meta Pixel與Yandex Metrica分別被嵌入全球數百萬個網站。研究實測也顯示,即便用戶未明確同意Cookie政策,這些身分串接仍有機會被觸發,且由於本機通訊埠監聽並無特別權限限制,其他惡意App也可能偵聽相關埠口,衍生更多資安與個資外洩風險。

為了評估此追蹤手法對不同瀏覽器的影響,研究團隊針對多款主流瀏覽器,包括Chrome、Microsoft Edge、Firefox、DuckDuckGo及Brave進行測試。測試結果顯示,當網站腳本嘗試與本機通訊埠連線時,Chrome及Edge均受到Meta與Yandex這類追蹤行為的影響,能夠被追蹤腳本連接並傳遞身分資料。Brave則因為自2022年起針對本地主機連線實施嚴格封鎖策略,能有效防止這類攻擊,DuckDuckGo則透過增加阻擋清單減少部分風險。Firefox雖對Meta的技術較具防禦力,但對Yandex的HTTP請求仍會受到影響。

目前主流瀏覽器已針對此類本地端Socket溝通提出初步防禦措施,例如封鎖特定埠口、限制SDP欄位操作等。不過,研究人員強調,Android平臺本身的設計限制若未根本改善,相關風險仍然存在。Meta與Yandex皆未在官方文件公開說明此類技術細節,也未針對外界或開發者社群的相關討論給出明確回應,但是皆已停止相關追蹤功能運作。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02