過往駭客組織鎖定的郵件伺服器系統,多半以微軟的Exchange為主,但最近兩到三年,有越來越多駭客針對Roundcube、Zimbra等開源解決方案而來,因此這類系統若是出現資安漏洞,也相當值得留意。

最近有資安業者發現Roundcube重大層級漏洞,值得留意的是,由於不光是IT人員用來架設郵件伺服器,再加上有其他應用系統如主機管理平臺cPanel、Plesk整合Roundcube,亦有Yandex.Mail、Zoho Mail等服務採用,因此這種漏洞的影響範圍會相當可觀。

【攻擊與威脅】

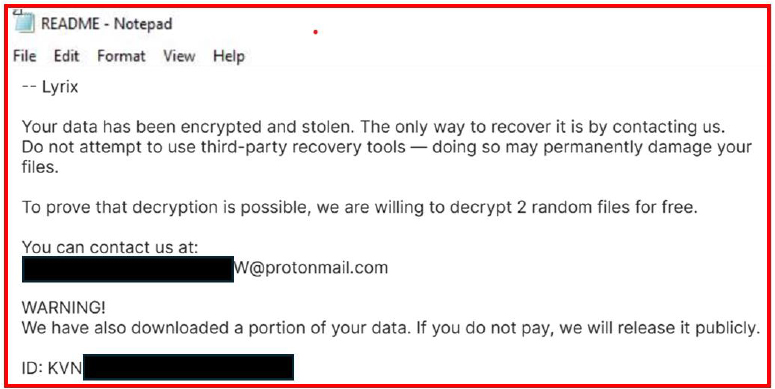

勒索軟體Lyrix用Windows內建API對電腦發動攻擊,回避偵測、防止研究人員分析

勒索軟體攻擊極為氾濫,許多企業會透過各式資安防護系統與備份機制因應,但道高一尺,魔高一丈,駭客也採取更難被偵測的手法犯案,其中最常見的手法,就是自行攜帶存在已知弱點的驅動程式(BYOVD),藉此停止EDR端點代理程式的運作。

勒索軟體攻擊極為氾濫,許多企業會透過各式資安防護系統與備份機制因應,但道高一尺,魔高一丈,駭客也採取更難被偵測的手法犯案,其中最常見的手法,就是自行攜帶存在已知弱點的驅動程式(BYOVD),藉此停止EDR端點代理程式的運作。

但除了透過BYOVD對EDR下手,駭客也會濫用作業系統內建合法元件或功能來掩人耳目,最近資安業者Cyfirma揭露的勒索軟體Lyrix,就是這樣的例子。駭客從試圖對抗研究人員的虛擬機器和沙箱,以及隱匿行蹤與迴避資安系統偵測的手段,基本上幾乎都是透過Windows內建的API來達到目的。

駭客如何用OS內建API?用了哪些API進行攻擊?研究人員指出,駭客透過VirtualProtect偵測是否在虛擬機器執行,並使用GetCurrentProcess、TerminateProcess控制惡意程式的運作,或是進行權限提升、把惡意程式碼注入到特定處理程序的情況。接著,駭客使用GetDriveTypeW、FindNextFileExW從受害電腦找出想要加密的資料。

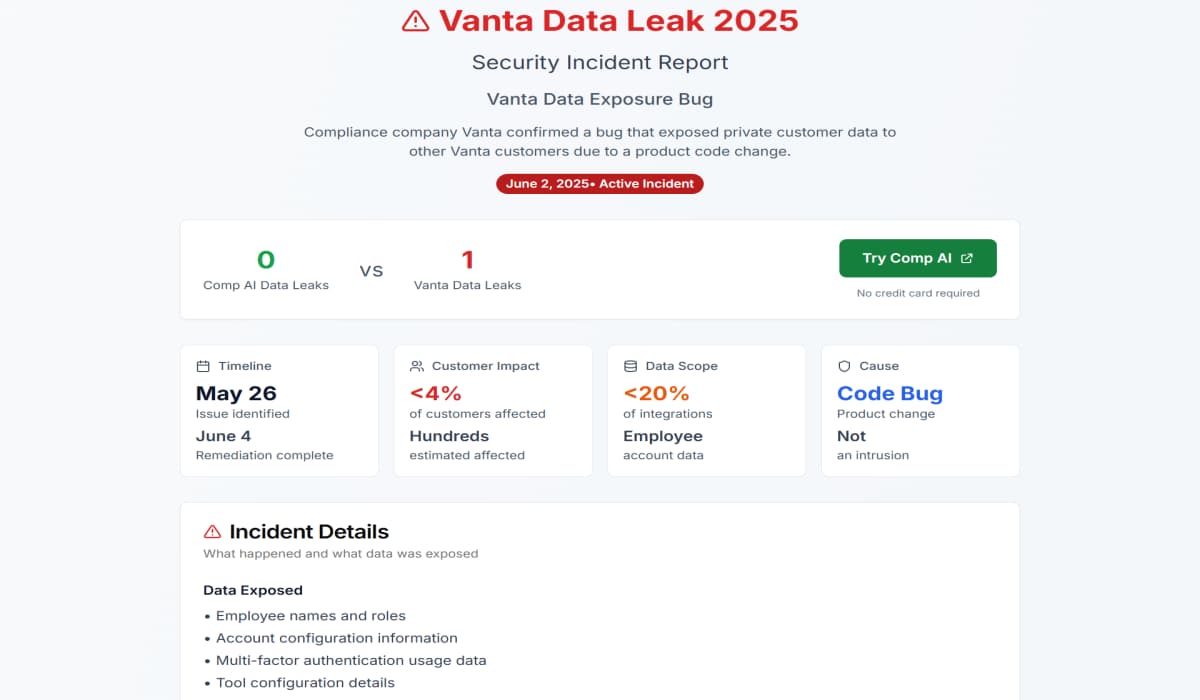

自動化資安合規業者Vanta軟體出錯,導致部分客戶資料能被其他用戶存取,受影響的企業可能有數百家

為了確保能夠符合資安法規及相關要求,有些企業可能會導入自動化資安合規平臺因應,然而這類系統一旦出錯,很有可能導致一些意想不到的資安問題。

根據資安新聞網站HackRead的報導,自動化資安合規業者Vanta近日確認,其系統內部的程式碼錯誤導致部分客戶的敏感資料,可被其他客戶存取。該公司強調,這起事件並非外部攻擊,而是由於產品程式碼變更所引發的問題。

Vanta於5月26日察覺此事,並立即展開調查與修復作業。針對影響的範圍,Vanta表示,受影響的資料來自第三方整合,約占不到20%,而受影響的客戶不到4%。由於Vanta擁有超過1萬個客戶,這意味著可能有數百家企業受到影響。

Coinbase資料外洩事故傳出新消息,2名印度客服外包業者TaskUs員工涉案

5月15日大型加密貨幣交易所Coinbase向美國證券交易委員會(SEC)通報,他們的海外客戶支援的約聘人員或員工遭到賄賂,在沒有業務需求的情況下存取特定內部系統,盜走客戶資料給他人使用。Coinbase指出他們在5月11日收到勒索信,對方索討2千萬美元,換取不公開這起資料外洩事故及竊得的資料,後續Coinbase於21日透露,有近7萬名用戶受到影響。如今,這起事故傳出進一步的消息。

根據路透社的報導,這起事故發生在印度客服委外業者TaskUs,事故起初是在今年1月發現,當時一名員工被發現使用個人裝置拍下電腦畫面,而使得竊取Coinbase用戶資料的活動東窗事發。隨後TaskUs展開調查,有兩名員工坦承犯案,將Coinbase用戶的敏感資料提供給駭客,並收受賄賂。

其他攻擊與威脅

◆惡意軟體AsyncRAT透過冒牌Booking.com散布

◆烏克蘭駭客Black Owl針對俄羅斯企業而來,意圖竊取財務資料

◆以政治訴求為動機的駭客轉換跑道,從事勒索軟體攻擊牟取經濟利益

【漏洞與修補】

郵件伺服器Roundcube存在10年重大漏洞,逾5,300萬主機恐曝險

資安業者Fears Off揭露的Roundcube後身分驗證漏洞CVE-2025-49113,通過身分驗證的攻擊者有機會濫用此項弱點,遠端執行任意程式碼(RCE),CVSS風險高達9.9分(滿分10分),Roundcube開發團隊獲報後,於6月1日發布1.6.11、1.5.10版修補。研究人員指出,這可能是該郵件系統近期最嚴重的漏洞之一。

值得留意的是,此漏洞不僅相當嚴重,影響可能還相當廣泛。Fears Off指出,這項弱點影響2015年推出的1.1.0版,換言之,近10年的Roundcube都可能曝險;再者,此郵件系統不光是IT人員用於架設郵件伺服器,也是cPanel、Plesk、ISPConfig、DirectAdmin等管理工具的內建元件,因此研究人員估計,全球可能有超過5,300萬臺伺服器曝險。

6月4日IBM發布資安公告,指出旗下資安平臺QRadar Suite、Cloud Pak for Security存在5項資安漏洞,其中,列為重大層級的CVE-2025-25022最為嚴重,CVSS評分高達9.6,允許未經驗證的攻擊者存取系統中的高度敏感資訊,該公司強調這些漏洞沒有其他緩解措施,呼籲用戶升級至1.11.3.0版因應。但為何兩款獨立的資安平臺會被同一批弱點影響,IBM並未進一步說明。

針對CVE-2025-25022帶來的影響,IBM指出未經授權的攻擊者能從組態檔案取得高度敏感資訊,但這些敏感資訊為何?根據該公司歸納的弱點類型,為組態檔案裡的密碼(CWE-260),換言之,攻擊者可能藉此得到特定的帳密資料,進行未經授權的存取。

其他漏洞與修補

◆由Azure代管的OpenAI環境存在DNS解析邏輯出錯,恐導致租戶資料外洩、中間人攻擊

【資安產業動態】

在不同的資安業者或研究機構裡,研究人員往往會使用自己偏好的命名來代表駭客組織,這樣的情況長期在資安產業當中造成混亂,嚴重影響防守方的資訊溝通。微軟自2023年採用氣候型態歸納不同國家的駭客組織後,最近他們又有新的動作。

6月2日微軟、CrowdStrike宣布合作發展駭客名稱的對照表,方便網路攻擊與防禦資訊更快速分享。這份對照表包含微軟和CrowdStrike追蹤的駭客組織清單,以及各自如何分類,並且根據彼此的分類方式建立對照表。雙方表示,這參照指引並不是要建立單一命名共通標準,而是希望起頭帶動業界不同命名系統相互「翻譯」,使資安防禦運作更快速,尤其對那些需要整合多家廠商提供網路攻擊資訊的環境中。透過彼此命名的參照,可更有效辨識攻擊者、簡化多平臺和報表的關聯,以及加速建立防禦工事。

繼微軟和CrowdStrike宣布此事,Google及Mandiant、Palo Alto Networks也表態,他們將會加入合作的行列。

近期資安日報

【6月4日】逾250個Amazon代管IP位址被用於找尋75種應用系統弱點,恐引發大規模攻擊

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-05