勒索軟體攻擊極為氾濫,許多企業會透過各式資安防護系統與備份機制因應,但道高一尺,魔高一丈,駭客也採取更難被偵測的手法犯案,其中最常見的手法,就是自行攜帶存在已知弱點的驅動程式(BYOVD),藉此停止EDR端點代理程式的運作。

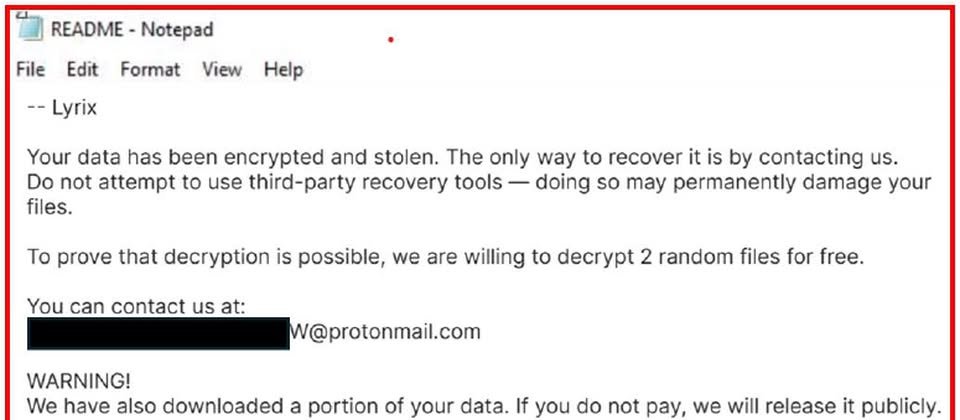

但除了透過BYOVD對EDR下手,駭客也會濫用作業系統內建合法元件或功能來掩人耳目,最近資安業者Cyfirma揭露的勒索軟體Lyrix,就是這樣的例子。駭客從試圖對抗研究人員的虛擬機器和沙箱,以及隱匿行蹤與迴避資安系統偵測的手段,基本上幾乎都是透過Windows內建的API來達到目的。

駭客如何用OS內建API?用了哪些API進行攻擊?研究人員指出,駭客透過VirtualProtect偵測是否在虛擬機器執行,並使用GetCurrentProcess、TerminateProcess控制惡意程式的運作,或是進行權限提升、把惡意程式碼注入到特定處理程序的情況。接著,駭客使用GetDriveTypeW、FindNextFileExW從受害電腦找出想要加密的資料。

此勒索軟體的另外一個特性,則是本身是以程式語言Python開發而成,而且是透過PyInstaller打造,而能直接整合運作過程所需的程式庫元件,並打包成單一的可執行檔。因此,該檔案執行的過程,完全不需倚賴受害電腦事先部署特定的元件,使得攻擊流程更加順暢。

為了避免受害組織透過備份復原資料,Lyrix也同樣鎖定備份系統、磁區陰影複製服務(VSS),以及系統還原的備份檔案而來,將這些檔案刪除。此外,駭客還會停用Windows內建的系統修復環境(WinRE)功能。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02

2026-03-02