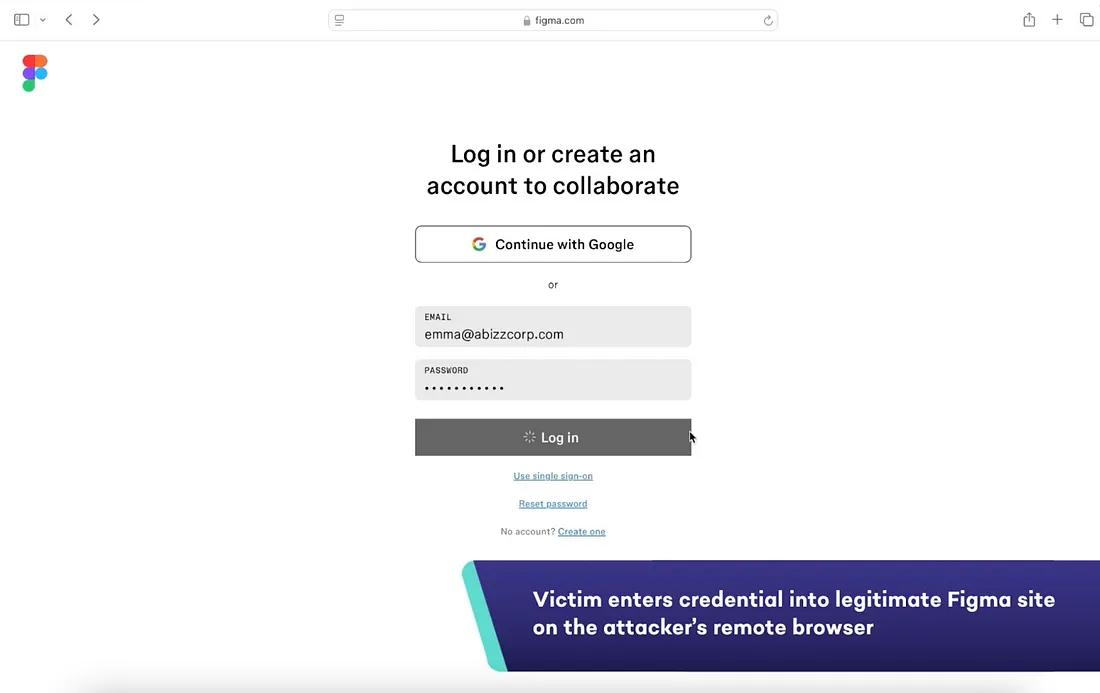

駭客架設遠端瀏覽器來發動瀏覽器中間人攻擊(Browser in the Middle,BitM),藉由在使用者存取網路應用程式的過程裡,不知不覺地挾持用戶的帳號,但如今有研究人員揭露改良版的攻擊手法,使用者恐更難察覺。

資安業者SquareX指出,一般的BitM攻擊有機會從網址列察覺,但若是攻擊者搭配瀏覽器全螢幕瀏覽的API,就更有機會騙過使用者而得逞。

【攻擊與威脅】

研究人員揭露新的Browser in the Middle攻擊竊密手法,Chrome、Edge、Safari都曝險

資安業者SquareX揭露新的Browser in the Middle(BitM)攻擊手法,可讓駭客暗中竊取用戶帳密或其他資料,主要瀏覽器Chrome、Edge、Safari的用戶,皆可能受害。

資安業者SquareX揭露新的Browser in the Middle(BitM)攻擊手法,可讓駭客暗中竊取用戶帳密或其他資料,主要瀏覽器Chrome、Edge、Safari的用戶,皆可能受害。

研究人員指出,過往的BitM存在破綻,那就是會在瀏覽器顯示惡意網址,若是攻擊者搭配全螢幕顯示的API,就有可能隱藏網址列,降低惡意網址被察覺的機會。由於現行的API並未指定觸發全螢幕顯示的方法,假若攻擊者在冒牌登入視窗加入按鍵,並在按鍵加入觸發全螢幕API的功能,一旦使用者按下按鈕,瀏覽器就會進入全螢幕模式,而能讓攻擊者隱藏BitM活動。

這種手法對於大部分的瀏覽器都可能造成影響,其中,Safari用戶的風險最高,原因是該瀏覽器觸發全螢幕的過程,完全不會顯示相關訊息。至於Chrome、Edge等以Chromium為基礎的瀏覽器(以及Firefox瀏覽器)雖然會出現警示訊息,但大約只會維持數秒,若是攻擊者再搭配深色背景,就可能會被使用者忽略。

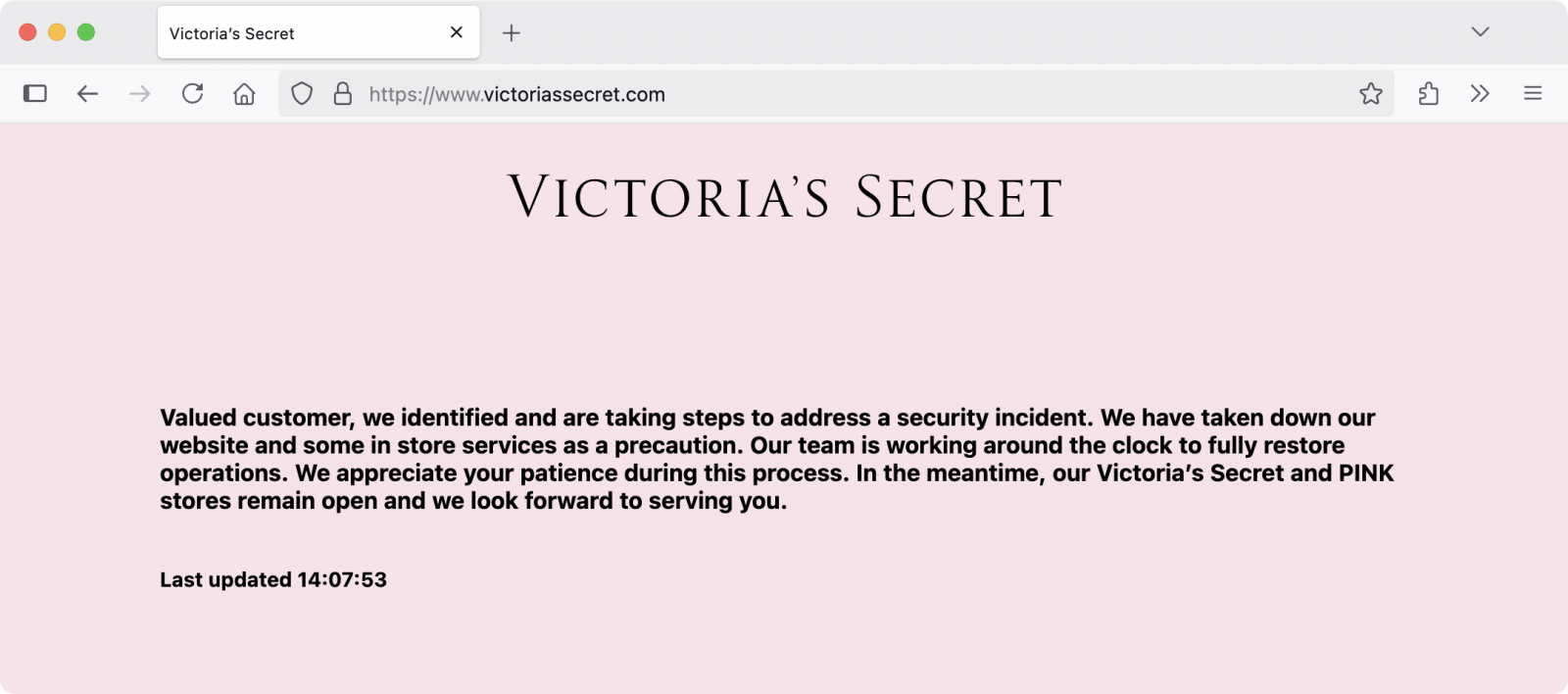

時尚業者Victoria’s Secret遭遇網路攻擊,網站一度離線

從4月底至5月上旬,英國多家零售業者瑪莎百貨(Marks & Spencer,M&S)、連鎖超市Co-op、精品百貨公司哈洛德(Harrods)接連傳出遭到網路攻擊,如今這種針對零售業的攻擊行動,也針對流行時尚品牌而來。

根據Bleeping Computer、Dark Reading、HackRead、SecurityAffairs等多家媒體報導,5月29日美國女性內衣品牌維多利亞的秘密(Victoria's Secret)網站出現服務中斷的情況,該公司在網站表示遭遇資安事故,正著手確認及採取因應措施,為了防範事態擴大,他們暫時將網站離線,以及暫停部分網路商店服務。至於維多利亞的秘密與Pink的實體門市,仍會持續營業並提供相關服務。

對於資安事故的性質、影響的範圍,以及是否有資料外洩的情況,維多利亞的秘密並未進一步說明。有客戶在社群網站X抱怨,28日該公司網站已關閉2天,她無法查詢訂單,打客服電話也無人回應。

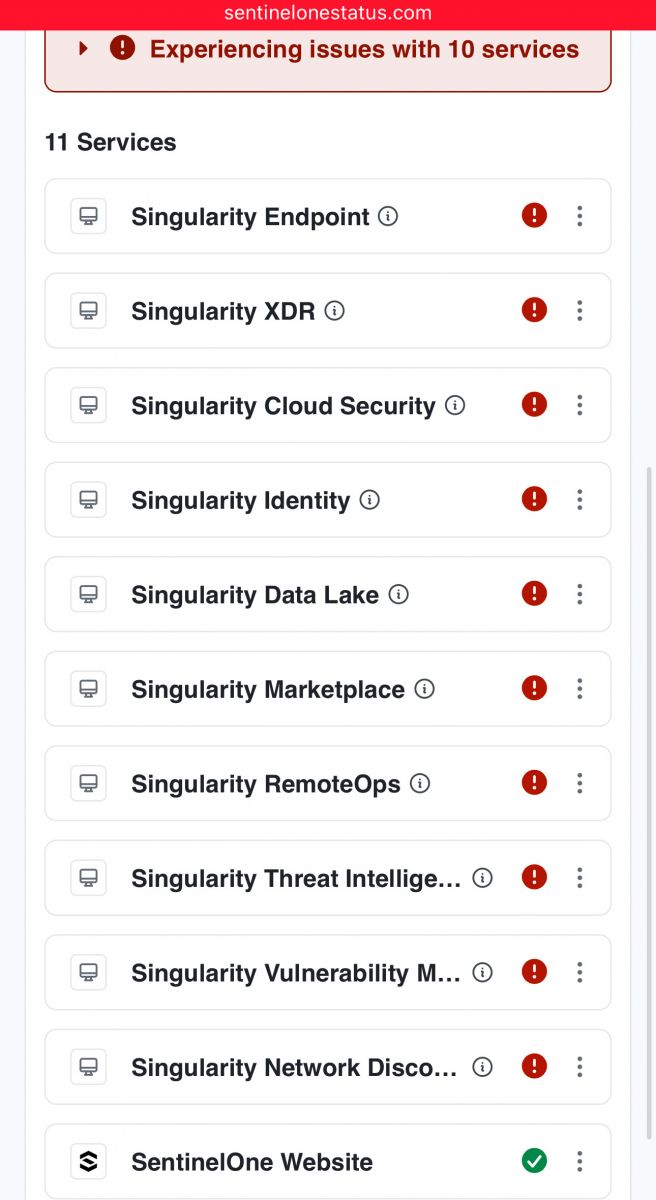

資安業者SentinelOne驚傳營運中斷,波及MDR代管及威脅情資接收

根據新聞網站BankInfoSecurity的報導,世界協調時間(UTC)5月29日下午2時資安業者SentinelOne傳出多項服務出現中斷的情況,許多IT人員於社交網站Reddit反映此事,當時追蹤此事的資安專家Kevin Beaumont指出,除了該公司的網站之外,端點防護、XDR、雲端防護、身分識別、威脅情資、弱點管理等10項服務,皆出現異常。

大約事發6個小時後,SentinelOne證實服務中斷的情況,表示全球客戶都受到影響,他們正著手處理。SentinelOne指出,造成事故的原因在於,他們著手將正式系統過渡到新的雲端架構,此系統改採基礎設施即程式碼(Infrastructure-as-Code,IaC)的策略打造。誤刪路由發生在其中一個即將汰除的控制系統,當此系統觸發建立新帳號的事件引發軟體缺陷,導致此系統的組態比對功能出錯,覆寫原本建立的網路設定,引入了完全空白的路由表,導致後端的雲端服務連線異常,用戶也無法存取管理主控臺。

法律和商業資訊服務提供商LexisNexis通報,去年底36.5萬名用戶個資經由公司使用的GitHub外洩。

LexisNexis向緬因州檢察長辦公室通報此事,並在5月中旬發信通知受影響的用戶。去年12月25日,未經授權人士從該公司使用的軟體開發平臺存取LexisNexis的一批資料,LexisNexis於2025年4月1日獲知此事,受影響人數達364,333位。經過調查,這批資料可能包含姓名、電話、住家或電子郵件信箱等聯絡資料、駕照、生日、社會安全號等。不過這批資料不含信用卡或財務資訊。

LexisNexis向媒體BleepingComputer透露,此開發平臺為GitHub。這起事件中,LexisNexis本身系統並未遭存取。至於駭客如何從GitHub取得該公司,檔案,目前仍不清楚。

其他攻擊與威脅

◆軟體供應商ConnectWise遭遇網路攻擊,疑國家級駭客所為

◆中國網釣平臺「耗子」捲土重來,號稱買家無須寫程式碼就能犯案

其他漏洞與修補

◆Mozilla發布Firefox 139.0.1更新,修補Nvidia顯示晶片弱點

【資安防禦措施】

終局執法行動出現新進展,惡意軟體地下檢測服務AVCheck被查封

荷蘭警方及美國司法部(DOJ)日前宣布,已共同關閉了被駭客用來對抗防毒軟體的關鍵服務AVCheck。

AVCheck是個專為網路犯罪份子設計的反防毒(Counter Antivirus,CAV)服務,提供惡意軟體開發者測試其程式是否能被主流防毒軟體偵測到。它允許註冊用戶上傳檔案,並在26種防毒引擎上進行掃描,還能檢查網域名稱或IP位址是否已被安全系統標記或封鎖。

國際警方在5月27日接管AVCheck.net,關閉伺服器並扣押使用者資料庫。美國司法部表示,破獲AVCheck是執法行動Operation Endgame的一部分,此行動鎖定於瓦解惡意程式網路犯罪服務,上個月國際警方亦攜手破壞7個殭屍網路,查封300臺伺服器及650個網域。

5月29日美國財政部外國資產控制辦公室(OFAC)宣布制裁總部位於菲律賓的Funnull公司,以及管理Funnull的中國公民Liu Lizhi。原因是Funnull提供基礎設施給數十萬個專門從事虛擬貨幣詐騙的網站使用。其中,美國受害者估計損失超過2億美元。

Funnull向AWS或Azure等主要雲端服務供應商購買大量IP位址,再將這些資源轉售給網路犯罪集團。Funnull使用網域生成演算法來快速生成大量的網域名稱,還提供網站設計範本,協助詐騙者快速建立看似合法的投資平臺,以提高詐騙的可信度。

根據FBI的調查,自2023年10月至2025年4月,Funnull設定了548組網站別名(CNAME),它們被應用在全球超過33.2萬個獨立的網域名稱中。這些使用Funnull基礎設施的網域,常會在同一天或相近時間內集體更換IP位址,展現出一致且自動化的操作模式。

近期資安日報

【5月29日】未及時修補已知漏洞釀禍,大量華碩路由器遭殭屍網路AyySSHush綁架

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02