本週我們報導了中國駭客ViciousTrap利用思科路由器漏洞CVE-2023-20118的攻擊行動,揭露此事的資安業者Sekoia提及,駭客還對於D-Link、Linksys、華碩、威聯通(QNAP)等廠牌的網路設備下手,後續有新的調查結果出爐,映證相關發現。

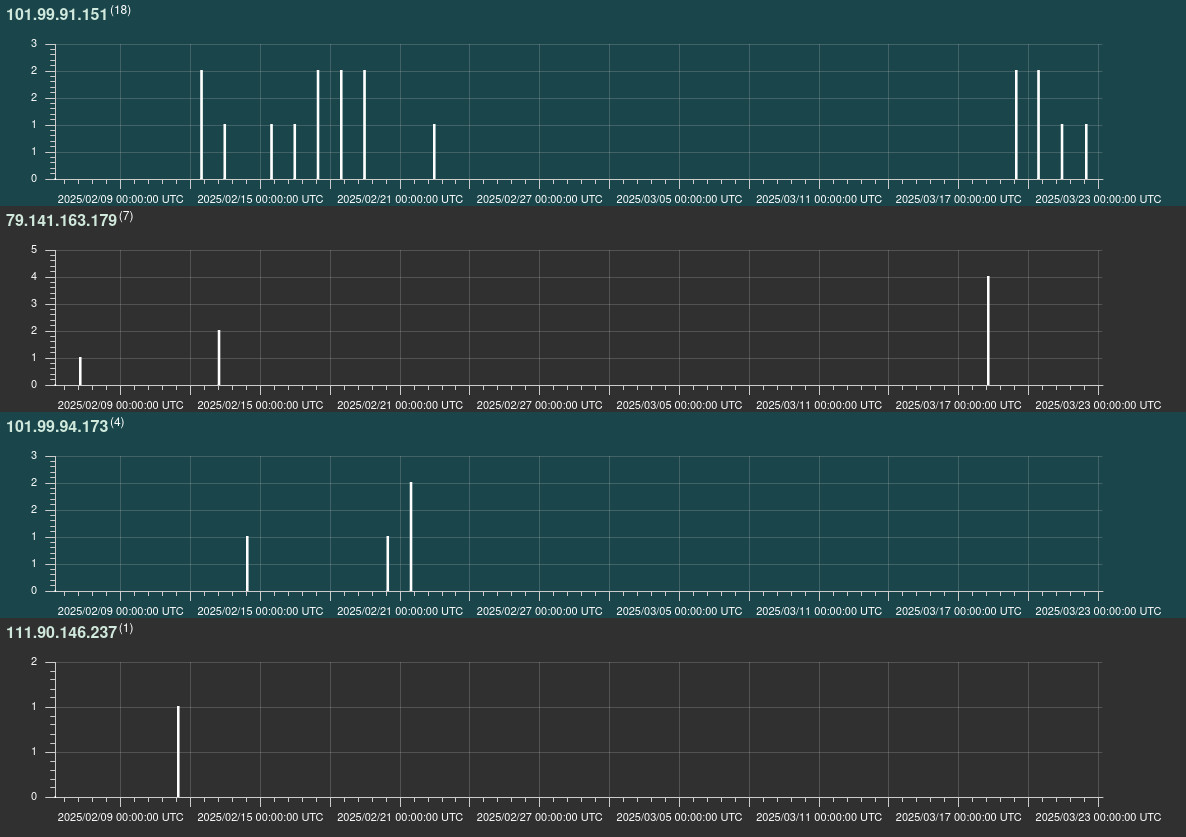

威脅情報業者GrayNoise指出,他們發現有人綁架約9千臺華碩路由器,並指出相關發現是ViciousTrap攻擊行動的一部分。

【攻擊與威脅】

9千臺華碩路由器遭殭屍網路AyySSHush入侵,駭客植入SSH後門

威脅情報業者GrayNoise揭露鎖定華碩路由器的殭屍網路AyySSHush攻擊行動,他們從3月18日察覺駭客的活動,經過2個月的追蹤,已有近9千臺路由器受害。這些駭客之所以得逞,主要運用的手段,包括發動暴力破解、奪下設備控制權,或是利用2個尚未登記CVE編號的身分驗證繞過漏洞(目前已完成修補),取得初始存取權限,一旦得逞,他們就會試圖利用已知漏洞CVE-2023-39780執行任意命令,最終植入自己的SSH金鑰建立以持續存取的管道,並將相關組態存放於非揮發性隨機存取記憶體(NVRAM)。

值得留意的是,由於駭客將後門程式部署在NVRAM,即使用戶將路由器重開機或是更新韌體,都不會清除駭客留下的惡意程式及組態設定。除此之外,駭客並未部署其他的惡意軟體,但他們為了迴避偵測,不僅停用路由器的事件記錄功能,也停用與趨勢科技合作的內建防護機制AiProtection。

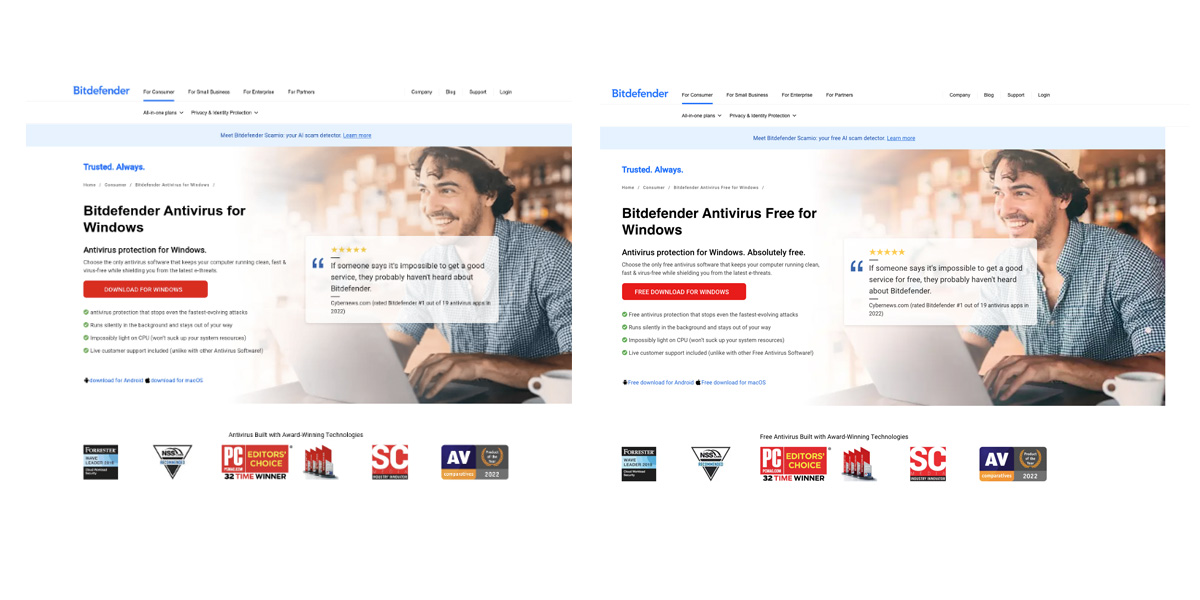

以提供Bitdefender免費防毒軟體為幌子,駭客意圖散布木馬程式VenomRAT搜括帳密

為了提升電腦防護,使用者下載、安裝防毒軟體可說是相當常見,但要務必留意下載的來源,因為有駭客製作冒牌網站聲稱提供防毒軟體,實際上卻是藉此散布惡意程式。

資安業者DomainTools指出,他們看到聲稱提供Bitdefender防毒軟體的惡意網站bitdefender-download[.]com,駭客複製該廠牌免費防毒軟體Bitdefender Antivirus Free for Windows的網站,內容幾可亂真,僅有些許差異而難以辨別真假。然而一旦使用者從假網站下載防毒軟體的安裝程式並執行,電腦就可能感染木馬程式VenomRAT,導致密碼外洩並提供駭客遠端存取的管道。

附帶一提的是,駭客用於架設冒牌防毒軟體網站的惡意網域,也與用來架設假銀行網站、假IT服務網站的網域有所交集,研究人員認為,冒牌防毒軟體網站很可能是網釣活動的一部分。

勒索軟體DragonForce利用遠端管理工具SimpleHelp漏洞,攻擊MSP業者與其客戶

勒索軟體DragonForce鎖定遠端管理工具SimpleHelp多項資安漏洞,針對一家託管服務供應商(MSP)及其多個客戶發動大規模攻擊,導致部分企業遭遇資料加密與外洩風險。資安業者Sophos在事件調查報告指出,攻擊者可能利用SimpleHelp的漏洞進行橫向移動與大規模散播勒索軟體,同時竊取敏感資料,並採用雙重勒索方式,要求受害組織支付贖金以換取資料不被公開。

Sophos研究人員表示,攻擊者極可能利用2025年1月公開的SimpleHelp漏洞,包括路徑穿越漏洞CVE-2024-57727、任意檔案上傳漏洞CVE-2024-57728,以及權限提升漏洞CVE-2024-57726。而攻擊行動從MSP架設的SimpleHelp系統開始,攻擊者取得多個託管客戶環境的操作權限後,透過受控平臺將經過竄改的SimpleHelp安裝程式,發布至多臺端點電腦植入惡意軟體,使攻擊範圍橫跨多個組織。

其他攻擊與威脅

◆Craft CMS已知漏洞出現實際攻擊行動,駭客藉此挖礦、充當代理伺服器

◆Go語言殭屍網路病毒PumaBot透過SSH暴力破解,鎖定物聯網裝置而來

【漏洞與修補】

熱門購物清單外掛TI WooCommerce Wishlist再傳重大漏洞!值得留意的是,軟體開發商對於研究人員通報漏洞不予理會的情況,已有前例,用戶最好尋求其他替代方案,以免電商網站曝險。

資安業者Patchstack指出,WordPress外掛程式TI WooCommerce Wishlist存在危險程度達到滿分10分的重大漏洞CVE-2025-47577,估計有10萬個網站受到影響。由於這項弱點尚未有修補程式,研究人員呼籲用戶最好暫時停用並刪除。

針對這次研究人員發現的漏洞,攻擊者只要觸發,就有機會在未經身分驗證的情況下,上傳惡意檔案到伺服器,目前最新版2.9.2的TI WooCommerce Wishlist,也受到影響。

其他漏洞與修補

◆Google、Mozilla發布Chrome 137、Firefox 139,修補高風險資安漏洞

【資安產業動態】

資安法修法進入委員會審查階段,新增條文擬納入協助民間應對重大資安事件

立法院針對《資安法》修法,目前已經進入到委員會審查階段,數位發展部資安署署長蔡福隆表示,目前《資安法》修法主要是針對五點在討論,目前主管機關以及協助民間企業處理重大資安事件朝野已有共識外,其他仍將持續凝聚共識中。

原本行政院版第二條修正條文中,明定主管機關為數位發展部,國家資通安全業務也明定由數位發展部資通安全署辦理。不過,蔡福隆表示,審查會通過的條文中,同意《資安法》的主管機關為數位發展部,但資通安全業務的執行,除了刪除國家的字眼外,也修正為「由數位發展部指定資安專責機關辦理。」

另外,《資安法》第四條「為提升資通安全,政府應提供資源,整合民間及產業力量,提升全民資通安全意識,並推動包括:培育資安專業人才、發展資安產業及發展相關軟硬體規範等四款條文。

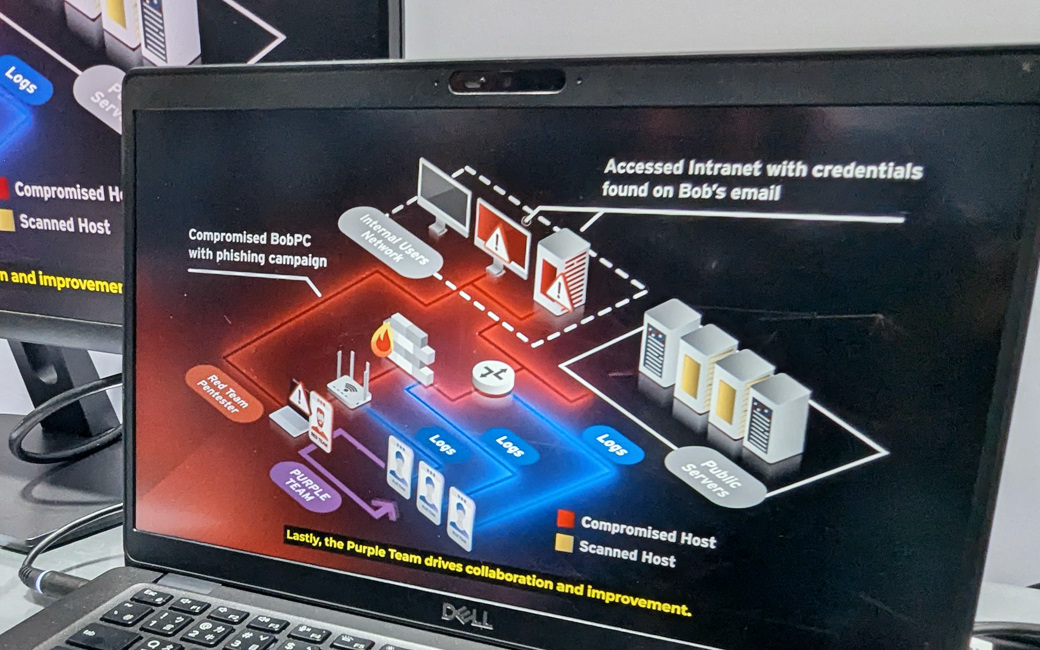

Computex秀AI資安新方向,趨勢科技用數位孿生助企業攻防演練

隨著當前AI發展熱潮,數位孿生(Digital Twin)概念也持續受看重,不只是在製造業智慧工廠發酵,資安領域同樣關注,今年4月底美國RSAC 2025大會上,我們才看到資安業者Check Point當時發出警告,指出新型態AI攻擊,會利用個人資料訓練專屬AI模型,創造出模擬受害者特徵與行為模式的Digital Twin數位分身,這突顯了攻擊者運用此技術的潛在風險,而就在最近舉行的臺北國際電腦展(Computex 2025)上,臺灣資安廠商趨勢科技展示一項創新解決方案,揭露防守方對此技術的運用,目前仍研發中,主要聚焦利用Digital Twin來搭建企業攻防演練的應用環境。

隨著當前AI發展熱潮,數位孿生(Digital Twin)概念也持續受看重,不只是在製造業智慧工廠發酵,資安領域同樣關注,今年4月底美國RSAC 2025大會上,我們才看到資安業者Check Point當時發出警告,指出新型態AI攻擊,會利用個人資料訓練專屬AI模型,創造出模擬受害者特徵與行為模式的Digital Twin數位分身,這突顯了攻擊者運用此技術的潛在風險,而就在最近舉行的臺北國際電腦展(Computex 2025)上,臺灣資安廠商趨勢科技展示一項創新解決方案,揭露防守方對此技術的運用,目前仍研發中,主要聚焦利用Digital Twin來搭建企業攻防演練的應用環境。

具體而言,趨勢科技表示,此種藉助數位孿生作法的好處是,可建立更擬真且自動化的攻防演練環境,例如當中具備兩個AI Agent,一個扮演紅隊角色,一個扮演藍隊角色,當紅隊打完後可自動產生結果,重要的是此時不再需要人力介入,藍隊能夠依照發現的弱點與建議,將防護設定套上去,接著紅隊自動再打一次以驗證。如果發現效果不如預期,這時才需要專業資安人力介入,並從紫隊角度或顧問角度來進一步調整。

雲端資安業者Zscaler宣布買下MDR業者Red Canary

5月27日雲端資安業者Zscaler宣布,已與專精於託管式偵測與回應服務(MDR)的Red Canary簽署正式併購協議,雙方並未披露交易金額,僅說預計於今年8月完成交易。

Zscaler表示,Red Canary讓客戶能夠以99.6%的準確率,將調查威脅的速度加快10倍,同時藉由自動化修復來簡化工作流程,在結合Zscaler的高品資資料,以及來自ThreatLabz安全研究團隊的全球情報之後,雙方的合併將帶來一個統一的、結合人類專業知識以及AI驅動工作流程的代理安全營運中心。

近期資安日報

【5月28日】新興駭客針對歐美國家下手,為俄羅斯政府從事網路間諜活動

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05