一年前歐洲刑警組織Europol協調十多個國家的執法機構,展開終局行動Operation Endgame,破壞5款被用於散布惡意程式的殭屍網路病毒,現在歐洲刑警組織採取第二波行動,受到外界的高度關注。

這次的Operation Endgame 2.0針對7款殭屍網路而來,其中特別受到注意的是,Qakbot曾在2023年就被圍勦,但駭客改變手法持續犯案,這次美國起訴了其首腦,並沒收2,400萬美元不法所得。

【漏洞與修補】

思科5月21日釋出安全更新,修補影響2項產品的3項漏洞。

漏洞之一位於身分驗證服務(Cisco Identity Services Engine,ISE)RADIUS訊息處理功能CVE-2025-20152。它出於對RADIUS呼叫訊息處理不當,攻擊者可傳送特定驗證呼叫,給使用思科ISE軟體的網路裝置進行驗證、授權和計費(Authentication, Authorization and Accounting,AAA)來濫用該漏洞。成功濫用可導致引發阻斷服務(Denial of Service,DoS)攻擊,讓思科ISE不斷重新載入而無法運作,CVSS風險值達8.6分。

另外兩項漏洞是CVE-2025-20113及CVE-2025-20114,影響思科統合智能中心(Unified Intelligence Center,CUIC),此為思科客服中心套件的Web報告平臺。其中CVE-2025-20113是出於該產品API呼叫、或HTTP呼叫的使用者參數的伺服器端驗證不足。攻擊者可傳送假造的API或HTTP呼叫,到CUIC系統濫用漏洞;CVE-2025-20114則是出於UIC對API呼叫參數的驗證不足,讓攻擊者可傳送API呼叫濫用,以執行直接物件參照攻擊,結果是水平權限擴充,攻擊者得以存取裝置上不同用戶的資料,風險值為7.1、4.3。

Node.js程式庫Samlify存在近滿分重大漏洞,攻擊者可輕易冒充管理員身分

受廣泛採用的Node.js SAML單一登入(SSO)程式庫Samlify,存在重大層級的資安漏洞CVE-2025-47949,可使攻擊者繞過身分驗證,冒充高權限管理員帳號。資安公司Endor Labs研究人員提到,該漏洞允許未經授權的第三方利用簽章驗證機制的弱點,偽造SAML回應並取得包括管理員在內任何用戶身分。

研究人員指出Samlify於2.10.0版本之前,在XML簽章驗證機制上存在簽章包裝(Signature Wrapping)攻擊風險。攻擊者可利用合法簽署的SAML XML文件,在原有內容插入惡意SAML斷言(Assertion),並藉由程式庫解析邏輯缺陷,規避加密驗證流程。伺服器端就可能誤接受未經簽章驗證的身分資訊,導致攻擊者可偽裝成任意用戶,包含系統管理員,登入目標應用或服務。

Samlify長期作為Node.js生態系內簡化SAML 2.0實作的重要程式庫,藉由高階API設計,供開發者簡單串接身分辨識與存取管理流程,被廣泛用於企業、雲端供應商及開發工具。根據NPM統計,Samlify每周下載量超過20萬次,且有超過60個開源專案直接相依。

其他漏洞與修補

◆Google發布Chrome 137,修補高風險記憶體使用後再存取利用漏洞

其他攻擊與威脅

◆思科小型路由器遭鎖定,駭客ViciousTrap利用已知漏洞入侵

◆表單挾持軟體Stealthy Skimmer鎖定WooCommerce電商網站而來

◆惡意軟體Winos 4.0透過冒牌VPN和瀏覽器安裝程式散布

◆竊資軟體Rhadamanthys捲土重來,假借社群網站內容侵權散布

【資安防禦措施】

歐洲刑警組織大執法!3天破壞7個Botnet,查封300臺伺服器、650個網域

去年5月歐洲刑警組織Europol聯手美國、英國等十多個國家的執法機構進行執法行動Operation Endgame,對於多款殭屍網路Bumblebee、IcedID、Pikabot、Smokeloader、Trickbot查封伺服器及相關網域,重創駭客利用這些殭屍網路病毒散布各式惡意軟體的現象,如今這些執法單位採取第二波行動,並公布成果。

去年5月歐洲刑警組織Europol聯手美國、英國等十多個國家的執法機構進行執法行動Operation Endgame,對於多款殭屍網路Bumblebee、IcedID、Pikabot、Smokeloader、Trickbot查封伺服器及相關網域,重創駭客利用這些殭屍網路病毒散布各式惡意軟體的現象,如今這些執法單位採取第二波行動,並公布成果。

5月23日歐洲刑警組織Europol宣布,他們與歐洲司法組織Eurojust,以及加拿大、丹麥、法國、德國、荷蘭、英國、美國的執法機關聯手,從事執法行動Operation Endgame 2.0,自5月19日至22日,這些執法單位一共查封約300臺伺服器、封鎖650個網域,並對20名嫌犯發布全球通輯令,查獲350萬歐元加密貨幣不法所得,使得累計查獲贓款達到了2,120萬歐元。

而這次他們主要的執法目標,聚焦在駭客用來取得初始入侵管道,並導致受害組織被植入勒索軟體的惡意程式,包含Bumblebee、DanaBot、Hijackloader、Lactrodectus、Qakbot(QBot)、Trickbot,以及Warmcookie。另一方面,美國司法部(DOJ)也根據上述執法行動,起訴從事Qakbot、DanaBot相關的網路罪犯。

【臺灣資安大會直擊】國家級APT駭客族群如何濫用生成式AI?

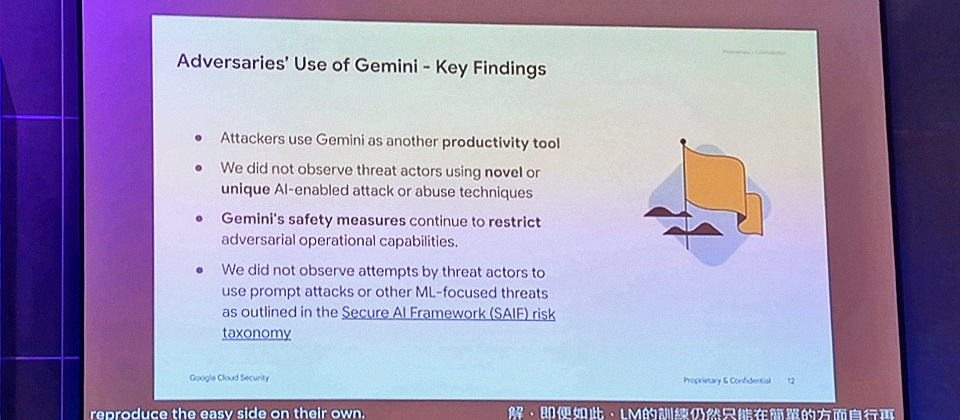

在今年臺灣資安大會上,生成式AI與資安的議題無疑是最大焦點,例如,來自Google Cloud國際資安合作的專家Christopher B. Porter,他剖析了攻擊者運用生成式AI技術來助長其惡意行徑的態勢,然而,當焦點轉向更具組織性與戰略性的國家級進階持續性威脅(APT)行動者時,這些國家級APT駭客族群又是怎麼做?同樣是資安防禦者需要深入探討的議題。

針對這樣的議題,Christopher有更深入的說明,他們多年來持續追蹤許多國家級駭客組織的動向,如今已觀察到,這些國家級APT攻擊者也試圖使用Google的生成式AI服務Gemini,作為提升犯罪效率的一項工具,來幫助他們進行網路攻擊。

【臺灣資安大會直擊】先下手為強的另一種資安左移策略!掌握可能遭攻擊的先機

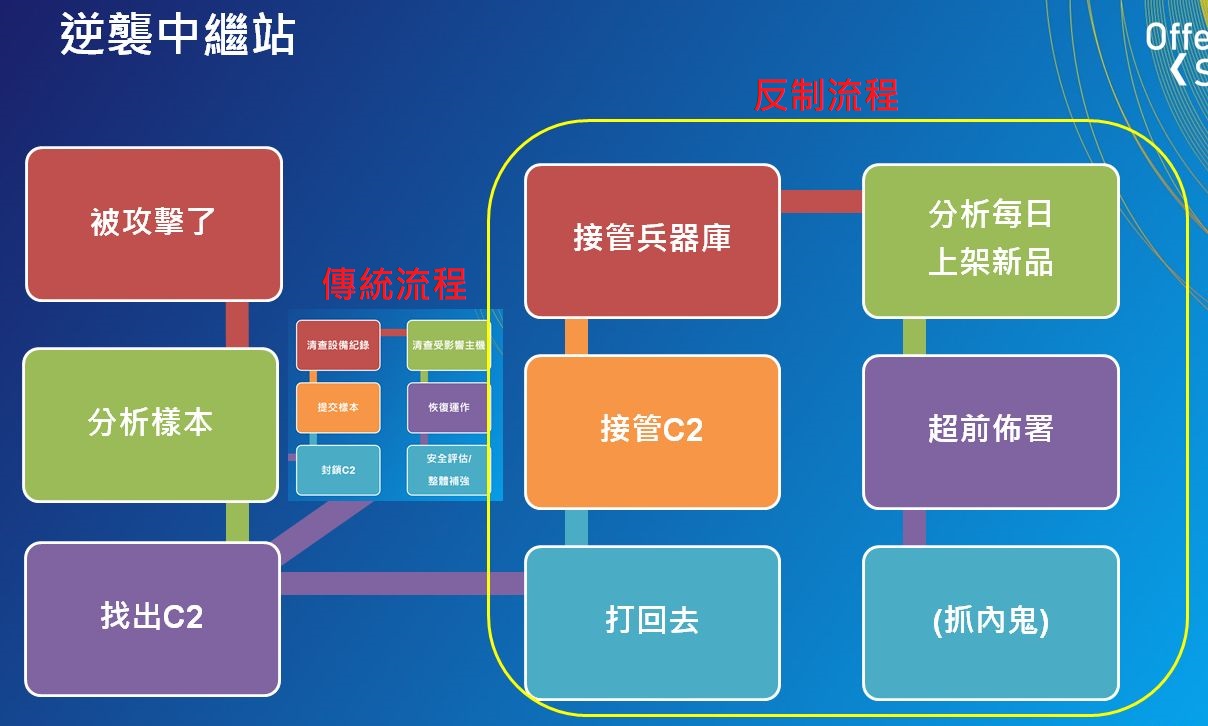

除了積極鞏固防線,盡可能不要犯錯,以免增加入侵者的可乘之機,許多人可能也會想到能否反擊?使對方更不敢輕易越雷池一步!但也擔心因此激怒對方而發起更劇烈、更難以招架的報復行動,而得不償失。過往我們知道的資安反制手段是欺敵(Deception),設下陷阱進行誘捕,進而獲得主動防禦能力,自由資安顧問PD Lee在2025臺灣資安大會也針對這項議題進行探討,他說明一種更進階、危險性也更高的作法,稱之為「逆襲中繼站」,PD Lee也透過實務操作的經驗,為大家提供不同的防守思路。

【資安產業動態】

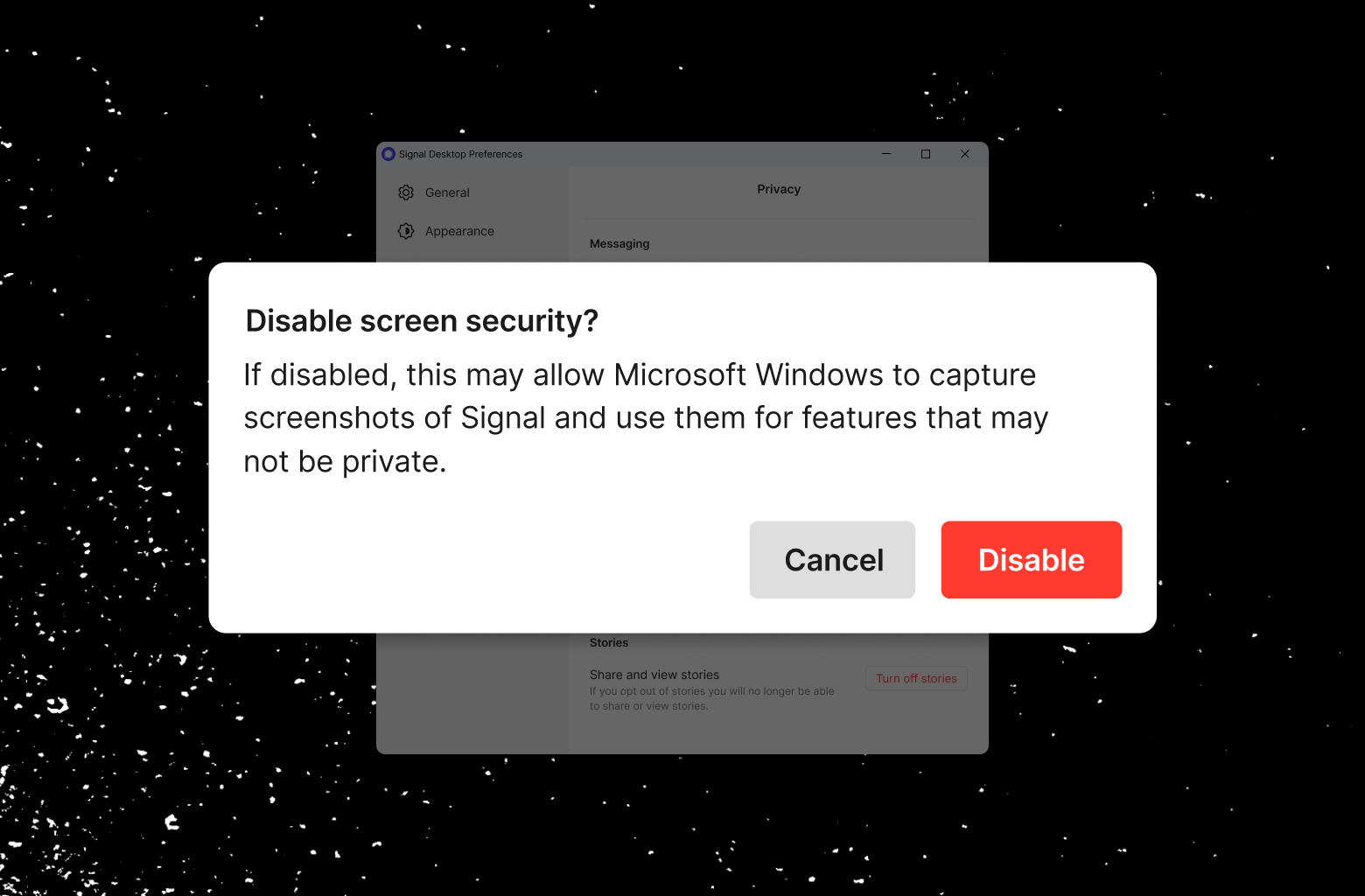

預防Windows 11 Recall截圖影響用戶隱私及資安,即時通訊軟體Signal提供預設阻擋機制

微軟去年5月宣布將為Copilot+ PC提供回顧(Recall)的新功能,協助使用者從曾經瀏覽過的網頁、簡報、電子郵件,或是即時通訊軟體的對話內容,快速找到所需資訊,由於此功能仰賴持續收集用戶的使用過程內容,隨即就引發外界的隱私安全疑慮,使得微軟決定暫緩推出,直到最近才再度重新提供。但即便微軟強化此AI功能的安全,還是有開發團隊不買單,決定為應用程式導入新的防護措施因應。

微軟去年5月宣布將為Copilot+ PC提供回顧(Recall)的新功能,協助使用者從曾經瀏覽過的網頁、簡報、電子郵件,或是即時通訊軟體的對話內容,快速找到所需資訊,由於此功能仰賴持續收集用戶的使用過程內容,隨即就引發外界的隱私安全疑慮,使得微軟決定暫緩推出,直到最近才再度重新提供。但即便微軟強化此AI功能的安全,還是有開發團隊不買單,決定為應用程式導入新的防護措施因應。

5月21日Signal基金會宣布,他們對於在Windows 11平臺執行的電腦版Signal,預設啟用螢幕安全功能,阻擋微軟Recall自動截圖聊天內容,提升用戶隱私保護。這項調整的主要原因,在於Recall於今年5月隨Copilot+ PC重新預覽上線後,各界對其存取敏感資訊與資訊安全的疑慮,仍舊存在。

Signal表示,根據現行微軟的政策,應用程式無法主動阻擋Recall擷取畫面,僅能採用DRM等既有技術因應,呼籲微軟應提供更多開發者工具,以維護用戶隱私。

近期資安日報

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02