為了防堵Kerberoasting攻擊,微軟在去年底推出的Windows Server 2025當中,導入新型態的「委派控管服務帳號(Delegated Managed Service Account,dMSA)」,標榜能提升原有的服務帳號安全。但資安業者Akamai指出,dMSA遷移過程可被利用,攻擊者有機會藉此提升權限。

值得留意的是,目前微軟尚未修補這項弱點,因此Akamai呼籲IT人員,必須採取積極的防禦措施來防範相關風險。

【攻擊與威脅】

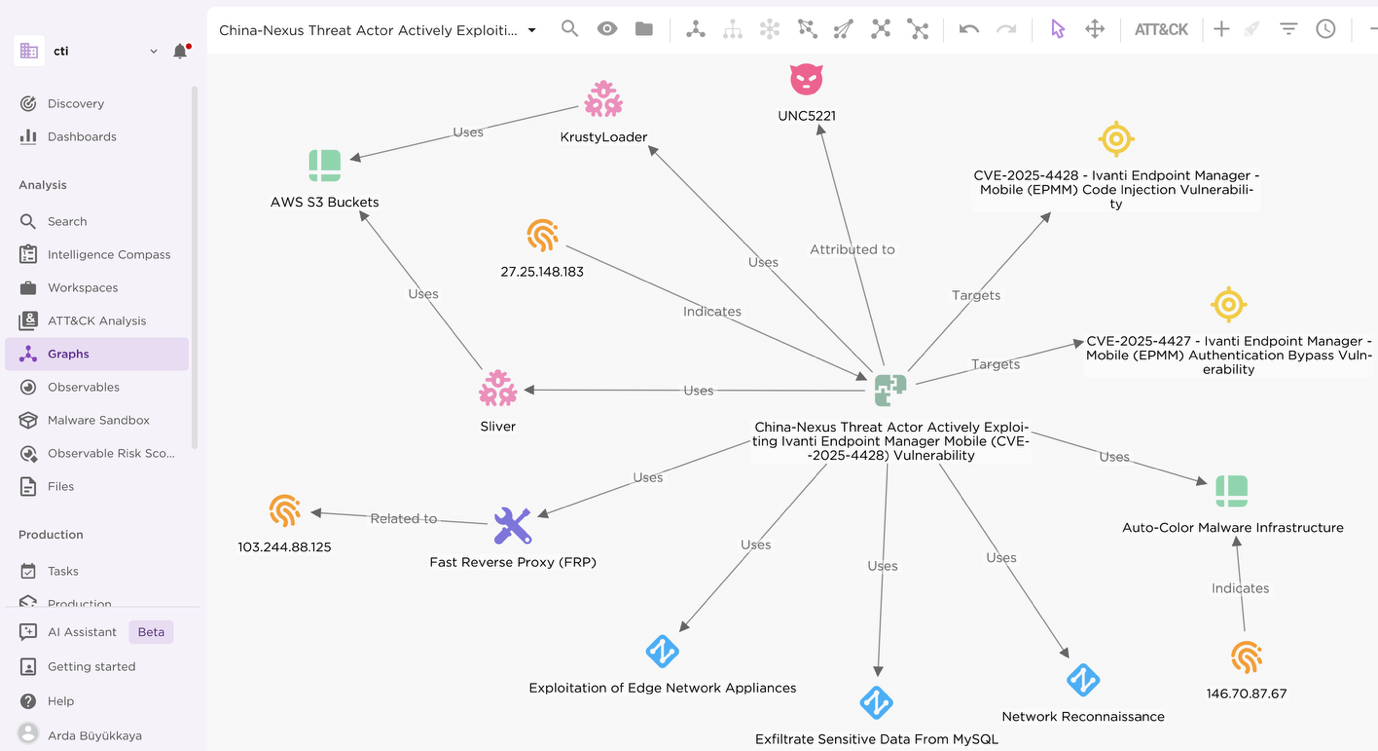

中國駭客利用Ivanti EPMM漏洞從事攻擊,對歐美、亞太地區出手

資安業者Ivanti於5月上旬發布更新,修補已遭利用的Endpoint Manager Mobile(EPMM)漏洞CVE-2025-4427、漏洞CVE-2025-4428,後續資安業者Wiz指出他們從16日看到多起資安事故,駭客將此漏洞用於4種攻擊,現在有其他研究人員公布新的調查結果,指出中國駭客UNC5221在此之前,已用於廣泛的攻擊行動。

資安業者Ivanti於5月上旬發布更新,修補已遭利用的Endpoint Manager Mobile(EPMM)漏洞CVE-2025-4427、漏洞CVE-2025-4428,後續資安業者Wiz指出他們從16日看到多起資安事故,駭客將此漏洞用於4種攻擊,現在有其他研究人員公布新的調查結果,指出中國駭客UNC5221在此之前,已用於廣泛的攻擊行動。

威脅情報業者EclecticIQ指出,UNC5221利用這些漏洞,攻擊可透過網際網路存取的EPMM系統,範圍橫跨歐洲、北美、亞太地區,鎖定的目標涵蓋醫療照護、電信、航空、政府機關、金融、國防產業,目的疑似對高價值目標從事網路間諜活動,並竊取與中國利益有關的機密資訊。而這些駭客的攻擊行動,最早可追溯至5月15日。

值得留意的是,UNC5221鎖定Ivanti漏洞下手的情況並非首例,兩個月前駭客試圖利用同廠牌SSL VPN系統Ivanti Connect Secure(ICS)的資安漏洞CVE-2025-22457,於受害組織部署惡意程式載入工具TrailBlaze、後門程式BrushFire。

資產管理系統Cityworks零時差漏洞傳出遭到利用,中國駭客對美國地方政府發動攻擊

今年2月軟體開發商Trimble修補旗下資產管理系統Cityworks零時差漏洞CVE-2025-0994,此為反序列化漏洞,能讓通過授權的攻擊者遠端在IIS伺服器執行任意程式碼,CVSS風險4.0版為8.6分、3.1版為8.8分,當時Trimble表示,正著手調查駭客利用這項漏洞、未經授權存取受害組織網路的情形,但並未說明其他細節,如今有研究人員公布相關調查結果。

今年2月軟體開發商Trimble修補旗下資產管理系統Cityworks零時差漏洞CVE-2025-0994,此為反序列化漏洞,能讓通過授權的攻擊者遠端在IIS伺服器執行任意程式碼,CVSS風險4.0版為8.6分、3.1版為8.8分,當時Trimble表示,正著手調查駭客利用這項漏洞、未經授權存取受害組織網路的情形,但並未說明其他細節,如今有研究人員公布相關調查結果。

思科旗下的威脅情報團隊Talos指出,中國駭客組織UAT-6382從今年1月,利用這項漏洞入侵美國地方政府的網路環境,得逞後進行偵察,並迅速部署一系列的Web Shell,以及自行製作的惡意程式載入工具TetraLoader,以便進行長期活動。

這些Web Shell包括:AntSword、chinatso(Chopper),以及檔案上傳工具,而它們的共通點在於,內含簡體中文訊息;另一方面,研究人員也發現駭客使用簡體中文工具MaLoader產生TetraLoader,而這些跡象,也是Talos判斷UAT-6382來自中國的依據。

資安業者Check Point發現,由中國短影音業者快手所開發的影片生成模型Kling AI(可靈AI)遭到駭客冒用,當駭客把使用者誘導到偽造的Kling AI平臺之後,生成的竟是可執行檔,點選後就會於受害者系統上安裝惡意程式。

然而,研究人員於今年初發現,駭客建立了一個網址及介面都類似Kling AI的網站,接著於臉書(Facebook)刊登廣告,誘導使用者造訪假冒的Kling AI,並讓使用者生成及下載圖像或影片,然而,系統上所生成的.jpg或.mp4,其實是透過雙重副檔名(Double Extension)或韓文填充字元(Hangul Filler)等伎倆偽裝的,實際上是執行檔。

迄今研究人員至少發現70個付費推廣、同時偽裝成Kling AI的廣告內容,它們的文案或許有些不同,但都會將使用者導向冒牌Kling AI網站。

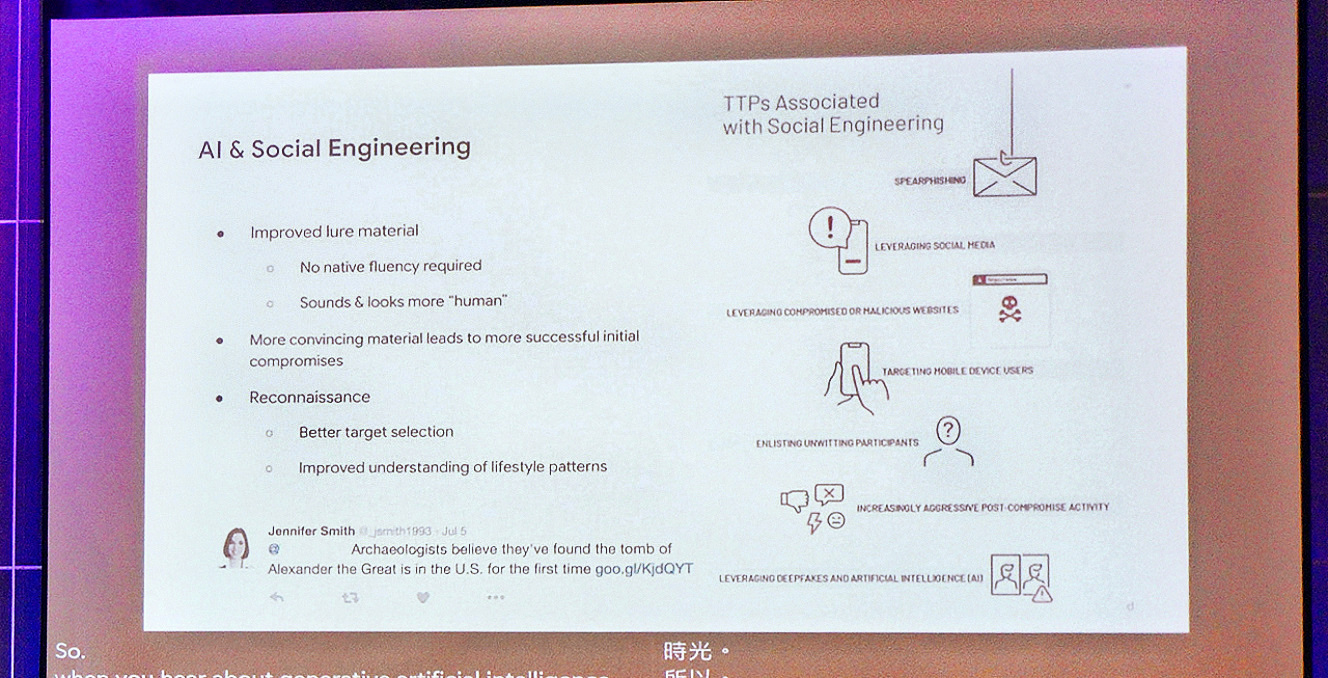

【臺灣資安大會直擊】Google揭露攻擊者運用AI真實現況,非挖掘零時差漏洞,而是最常用於社交工程攻擊的強化

隨著近年生成式AI、大型語言模型(LLM)演進,資安界持續關注新興科技引發的風險,主要有兩大類包括:一是生成式AI本身的風險,這涵蓋攻擊者針對AI應用服務的攻擊;另一是攻擊者運用AI技術提升網路攻擊的風險,在2025臺灣資安大會期間,恰巧有Google Cloud Security專家解析此議題,當中說明他們實際看到的攻擊者AI運用態勢,更指出現階段的最大危害,在於社交工程與語音偽冒的風險已變得更加嚴峻。

Google Cloud國際資安合作負責人的Christopher B. Porter指出,生成式AI已打破語言的障礙,這也讓攻擊者在網路釣魚攻擊方面更有破壞力,例如活躍於東歐、中東或拉丁美洲的網路犯罪集團,現在也有能力入侵臺灣的組織。除了濫用文字生成進行網釣,另一個攻擊者用AI提升網路攻擊的嚴重威脅,是語音與影音偽造。

其他攻擊與威脅

◆Go語言惡意軟體鎖定Linux主機,濫用Redis組態不當植入挖礦軟體

◆伊朗駭客SideWinder利用Office已知漏洞從事活動

【漏洞與修補】

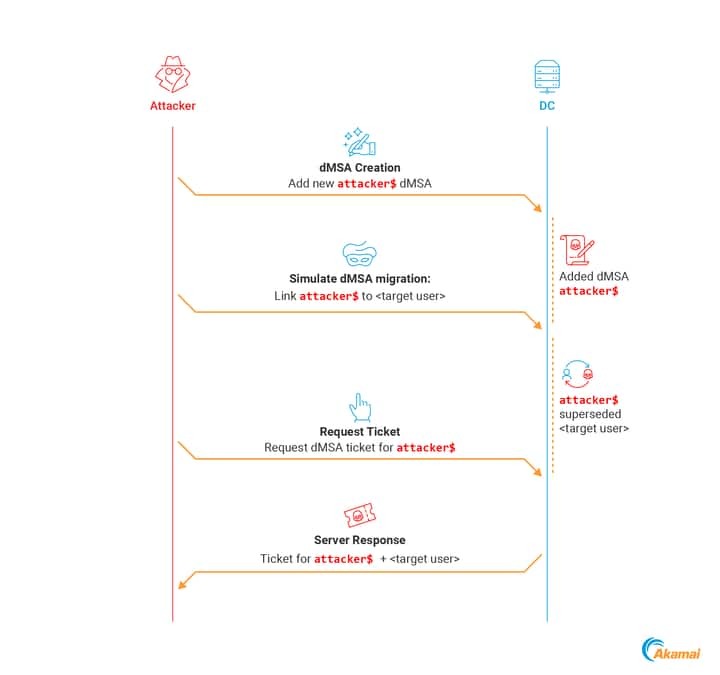

Windows Server 2025的dMSA服務帳號提權惹議,起因是遷移流程可被濫用

為了強化AD服務帳號的安全,微軟在Windows Server 2025導入新型態的「委派控管服務帳號(dMSA)」,然而這種新的機制存在弱點,使得攻擊者有機可乘,能藉此滲透AD的部分使用者帳號。

資安業者Akamai揭露Windows Server 2025的權限提升漏洞BadSuccessor,這項弱點存在於dMSA,攻擊者有機會入侵AD的任何使用者帳號,相當危險。值得留意的是,Akamai於4月1日向微軟通報此事,微軟雖然對於他們提供的資料及概念驗證進行驗證後,承認有這項弱點,但由於微軟評估僅有中度風險,不符合立即處理的條件,目前尚未進行修補。對此,Akamai認為IT人員必須採取其他積極的措施,以減少遭受相關攻擊的資安風險。

值得留意的是,研究人員強調,這種弱點存在於預設組態的Windows Server 2025,而且相當容易利用。更可怕的是,企業的網域當中,只要有其中1臺網域伺服器是採用這款作業系統架設,就會曝險,即使企業並未使用dMSA也無法倖免。

其他漏洞與修補

◆SD-WAN維運平臺Versa Concerto存在滿分身分驗證旁路漏洞,尚未修補

◆AutomationDirect旗下Modbus工控閘道設備存在10分漏洞,暫無修補程式

【資安產業動態】

在Rust語言迎來十周年之際,Rust開發團隊發布1.87.0版本,呈現過去十年發展成果,也再次強調對安全、現代化與高效能系統程式設計的持續投入。此版本新增標準函式庫對匿名管道(Anonymous Pipes)的支援,並將部分僅因目標指令集限制而需unsafe操作的架構內建函式,納入安全語境,讓開發者能以更簡潔且安全的方式撰寫程式碼。

本次Rust 1.87.0的重要更新,是標準函式庫正式加入對匿名管道的支援。開發者現在可以直接使用std::io::pipe函式來建立管道,將std::process::Command的stdout與stderr整合到同一通道,方便一次處理所有輸出資料。這項改進無需額外建立執行緒,也不必依賴平臺專屬API,讓跨平臺子程序之間的資料交換更加簡單,並減少過去處理大量標準輸出和錯誤時的複雜度。

另一項重點是安全架構內建函式的調整。從1.87.0起,許多過去因需要啟用特定指令集例如AVX2,必須寫成unsafe的std::arch架構內建函式,現在於啟用這些指令集的情況,可以在安全程式碼中直接使用。

近期資安日報

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02