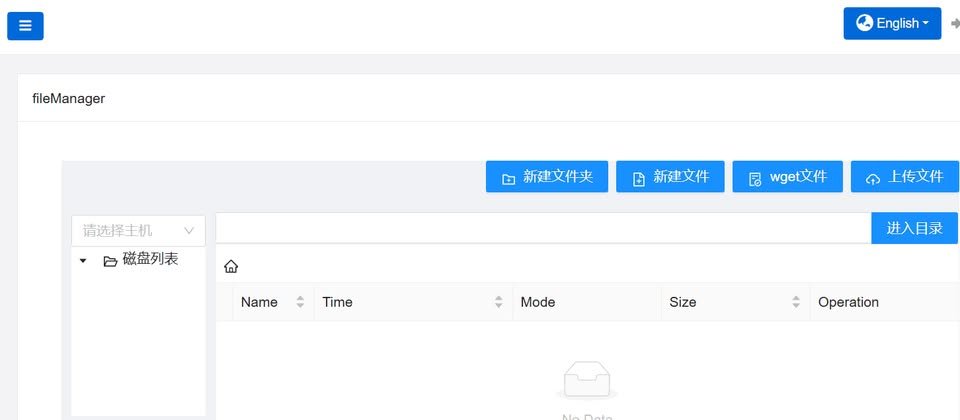

駭客用於控制惡意程式VShell的管理介面,由此可看到程式使用簡體中文,從而得知攻擊者很有可能來自中國

專門針對公共設施相關業者打造的資訊系統,由於往往牽涉其操作科技(OT)環境,一旦出現弱點遭到利用,帶來的影響可能會相當嚴重,若是這類系統還提供地理位置資訊,甚至能讓攻擊者追蹤設備的地理位置。而最近有一款整合地理位置資訊系統(Geographic Information System,GIS)的資產管理系統存在零時差漏洞,自揭露後就受到國外資安圈的關注,最近有進一步的細節公布。

今年2月軟體開發商Trimble修補旗下資產管理系統Cityworks零時差漏洞CVE-2025-0994,此為反序列化漏洞,能讓通過授權的攻擊者遠端在IIS伺服器執行任意程式碼,CVSS風險4.0版為8.6分、3.1版為8.8分,當時Trimble表示,正著手調查駭客利用這項漏洞、未經授權存取受害組織網路的情形,但並未說明其他細節,如今有研究人員公布相關調查結果。

思科旗下的威脅情報團隊Talos指出,中國駭客組織UAT-6382從今年1月,利用這項漏洞入侵美國地方政府的網路環境,得逞後進行偵察,並迅速部署一系列的Web Shell,以及自行製作的惡意程式載入工具TetraLoader,以便進行長期活動。

這些Web Shell包括:AntSword、chinatso(Chopper),以及檔案上傳工具,而它們的共通點在於,內含簡體中文訊息;另一方面,研究人員也發現駭客使用簡體中文工具MaLoader產生TetraLoader,而這些跡象,也是Talos判斷UAT-6382來自中國的依據。

針對上述Web Shell的用途,駭客主要是拿來建立後門,此外還會試圖找出受害組織存放的機密資料,並部署TetraLoader,過程中駭客都透過PowerShell來進行相關流程。

而對於TetraLoader這支惡意程式,研究人員指出駭客以Rust打造而成,並用於載入兩種作案工具。一種是Cobalt Strike的Beacon,以注入正常處理程序的方式於記憶體內執行Shell Code;另一種則是惡意程式VShell,用於與特定的C2伺服器進行通訊,並執行收到的程式碼。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09