為了強化AD服務帳號的安全,微軟在最新推出的Windows Server 2025當中,導入新型態的「委派控管服務帳號(Delegated Managed Service Account,dMSA)」,目的是讓IT人員能將原有的服務帳號,轉換成採用受到管控、隨機化金鑰的電腦帳號,來減輕遭到Kerberoasting攻擊的風險。然而這種新的機制存在弱點,使得攻擊者有機可乘,能藉此滲透AD的部分使用者帳號。

資安業者Akamai揭露Windows Server 2025的權限提升漏洞BadSuccessor,這項弱點存在於dMSA,攻擊者有機會入侵AD的任何使用者帳號,相當危險。值得留意的是,Akamai於4月1日向微軟通報此事,微軟雖然對於他們提供的資料及概念驗證進行驗證後,承認有這項弱點,但由於微軟評估僅有中度風險,不符合立即處理的條件,目前尚未進行修補。對此,Akamai認為IT人員必須採取其他積極的措施,以減少遭受相關攻擊的資安風險。

什麼是委派控管服務帳號?簡單來說,它是微軟在Windows Server 2025新增的AD帳號類型,是群組控管服務帳號(Group Managed Service Account,gMSA)的延伸,其中最重要的功能,就是能將非受到管理的服務帳號無縫遷移來提升安全性。因此,一般來說,IT人員會建立dMSA帳號來著換現有的服務帳號,為了能無縫接軌,dMSA可透過遷移流程來繼承舊帳號的所有權限。

不過,Akamai在調查dMSA內部的運作機制後,發現這種帳號能讓攻擊者挾持網域的任何原則,而攻擊者觸發弱點的事先準備工作,就是取得網域任意組織單位(Organizational Unit,OU)的良性權限,使得相關攻擊能逃過各式的資安偵測機制。

值得留意的是,研究人員強調,這種弱點存在於預設組態的Windows Server 2025,而且相當容易利用。更可怕的是,企業的網域當中,只要有其中1臺網域伺服器是採用這款作業系統架設,就會曝險,即使企業並未使用dMSA也無法倖免。

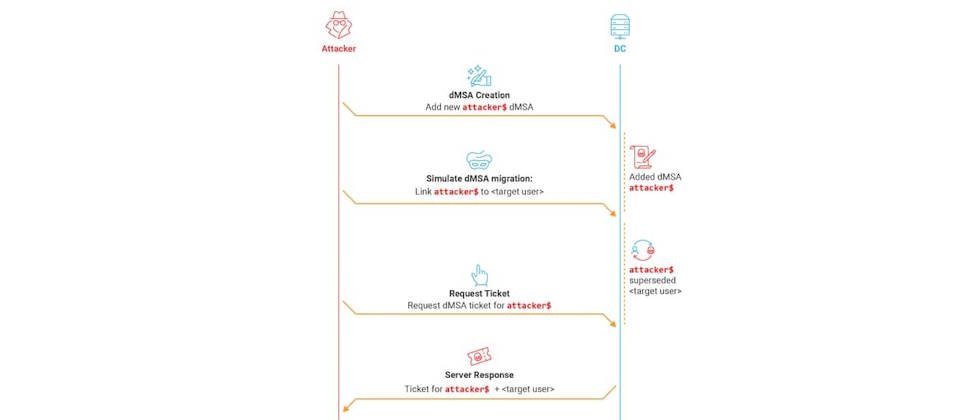

在調查的過程裡,研究人員發現了稱為模擬遷移(Simulated Migration)的手法,攻擊者無須取得舊帳號的任何權限,唯一的條件就是事先得到dMSA帳號的寫入權限。一旦研究人員標記dMSA帳號由指定使用者經手處理,金鑰配送中心(Key Distribution Center,KDC)就會自動認定是正常的遷移工作,授予dMSA原始帳號擁有的每一項權限。研究人員強調,利用BadSuccessor的攻擊適用於網域管理員在內的任何帳號,允許控制dMSA物件的使用者控制整個網域,攻擊過程沒有實際的遷移,也沒有任何驗證,而且駭客還不太可能失手。

究竟這樣的弱點危害有多大?研究人員藉由低權限的使用者展示概念驗證,藉由建立新的dMSA帳號來利用漏洞,最終成功控制了整個網域。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02