上個月韓國電信龍頭SK Telecom(SKT)證實遭駭的情況引起外界高度關切,該公司後續更進一步提供用戶免費更換SIM卡,突顯這起事故帶來的影響,可能在不斷擴大。最近他們公布新的調查結果,引起外界高度關注。

SKT透露有近2,700萬個門號受到影響,並指出這起攻擊行動,最早可追溯到3年前,但究竟駭客何時將資料偷走,仍有待後續釐清。

【攻擊與威脅】

韓國電信業者SK Telecom遭駭調查結果出爐,駭客已埋伏近3年並滲透23臺伺服器

4月下旬韓國電信龍頭SK Telecom(SKT)證實於內部網路環境發現惡意活動,攻擊者植入惡意程式並竊走用戶USIM卡相關的資料,後續該公司宣布提供所有用戶預約、申請更換新的SIM卡,當地媒體估計逾2,500萬用戶符合換卡資格,如今這起資安事故出現新的進展,傳出駭客在3年前就滲透了SKT的伺服器。

根據韓國媒體KBS的報導,SKT於5月19日公布資安事故的第二次調查結果,指出他們確認有9.82 GB檔案外流,內含26,957,749個國際行動用戶識別碼(IMSI)。由於這樣的資料量已超出SKT用戶數2,500萬,對此,KBS認為,外洩的資料很可能包括了測試門號等非用戶資料。

而在受害規模的進一步確認之外,SKT也透露這起事故的其他細節,其中最引起關注的是,在清查3萬臺Linux伺服器後,植入的Web Shell最早在2022年6月15日出現,換言之,駭客已在SKT埋伏近3年之久。

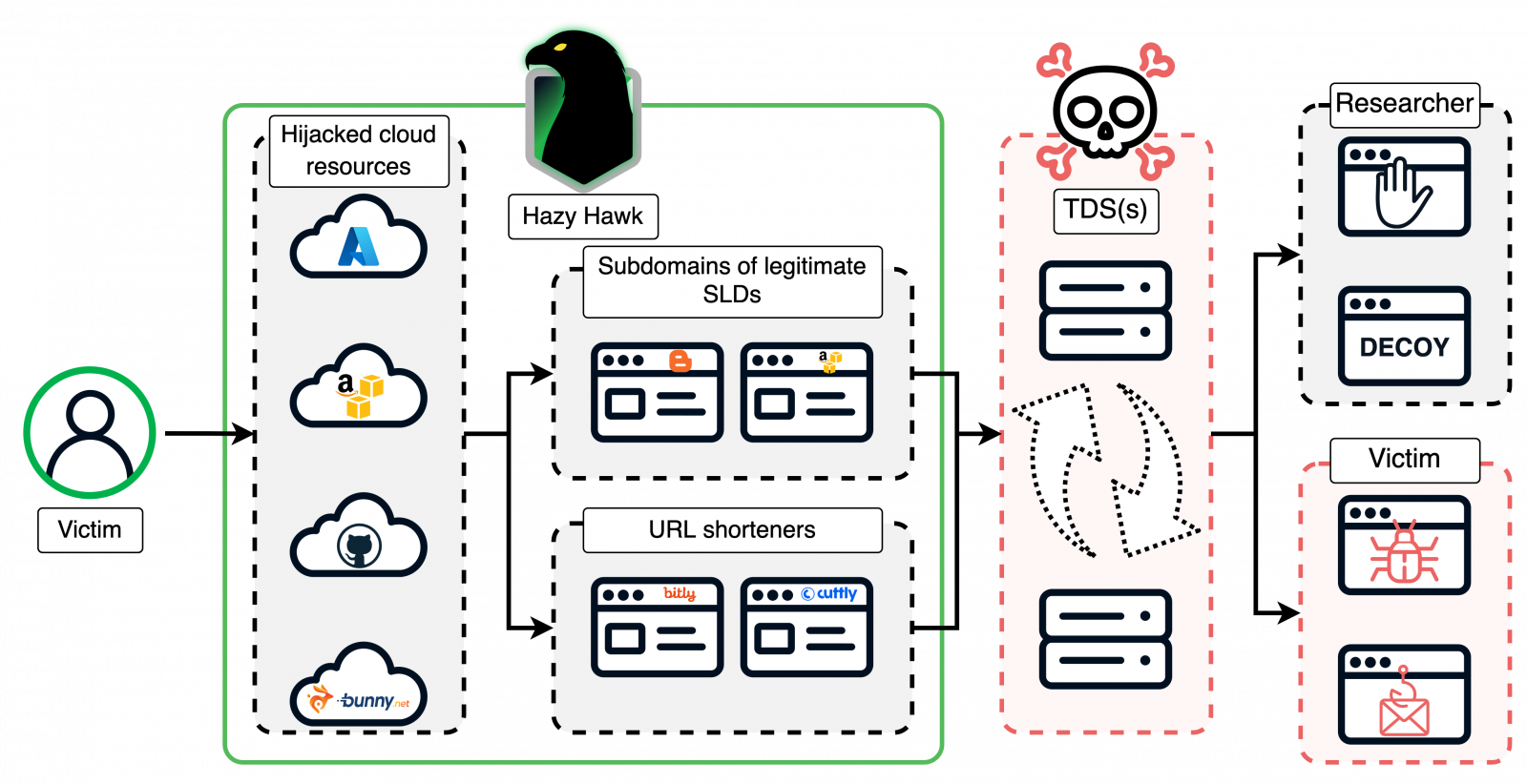

駭客組織Hazy Hawk濫用DNS組態不當配置,意圖挾持已棄用的受信任網域

企業組織棄用的網域名稱,被駭客濫用的情況,最近1至2年陸續傳出相關攻擊行動,通常攻擊者會利用遭竊的帳號而得逞,但如今有駭客組織藉由DNS的錯誤配置,進行更複雜、更為隱密的攻擊行動,引起研究人員的關注。

資安業者Infoblox揭露駭客組織Hazy Hawk的攻擊行動,指出這些駭客精通DNS,並藉由DNS的錯誤配置,來挾持知名企業組織的S3儲存桶、Azure端點等廢棄雲端資源。其中,對於成功挾持的網域,駭客用於代管大量網址,而這些網址的用途,就是藉由不同的惡意流量導向系統(Traffic Distribution System,TDS),將受害者導向詐騙網站或是惡意軟體。

之所以發現這起攻擊行動,起因是這些駭客於今年2月成功控制了美國疾病管制中心(CDC)部分子網域,導致數百個與CDC子網域有關的URL,突然在搜尋引擎的結果竄出,此狀況引發Infoblox研究人員調查,結果發現,這些駭客從2023年12月開始,就開始對全球的政府機關、大學、跨國公司下手。

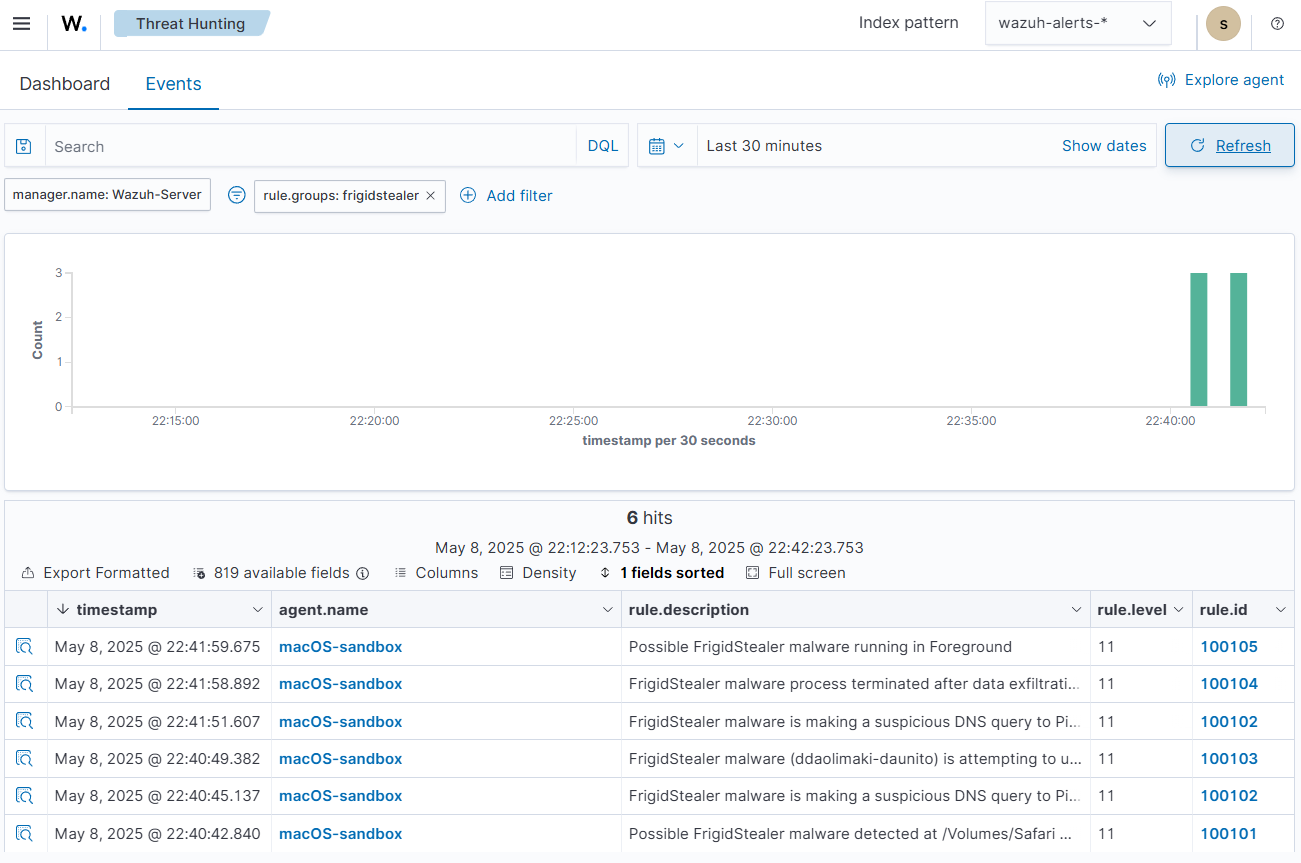

惡意軟體FrigidStealer假借Safari更新做為誘餌,攻擊macOS用戶

資安業者Wazuh針對竊資軟體FrigidStealer的攻擊行動提出警告,與TA569關係密切的駭客組織EvilCorp鎖定企業組織和個人,假借瀏覽器Safari更新的名義從事攻擊行動,意圖竊取用戶或加密貨幣錢包帳密資料,導致身份竊取或財物詐騙。

FrigidStealer是在今年初首次現蹤,駭客組織TA2727將其用於攻擊行動,透過TA2726所經營的惡意流量散布系統(Traffic Distribution System,TDS)散布。當時揭露此事的資安廠商Proofpoint研究人員指出,TA2727和另一個組織TA569(又名 Mustard Tempest Gold Prelude、Purple Vallhund),都是使用TA2726的服務,這些駭客合作以JavaScript程式注入網站,冒充瀏覽器更新散布惡意程式,而其中一種就是專門鎖定Mac用戶而來的FrigidStealer。

Wazuh指出,一旦使用者依照指示下載DMG檔案執行安裝,過程中必須在AppleScript程式輸入密碼,而駭客這麼做的目的,就是繞過macOS內建的防毒工具Gatekeeper。若是使用者成功套用「更新」,FrigidStealer就會在電腦搜尋敏感資料,並經由DNS通道向C2伺服器外洩資料。

其他攻擊與威脅

◆惡意PyPI套件利用IG及抖音API,意圖驗證受害者電子郵件信箱有效性

◆中國駭客鎖定沙烏地阿拉伯而來,散布後門程式MarsSnake

◆美國太陽能發電採用中國製設備,驚傳埋有惡意元件,有可能讓中國政府遠端控制

【漏洞與修補】

Mozilla修補Pwn2Own漏洞挖掘競賽找到的Firefox零時差漏洞

德國場漏洞挖掘競賽Pwn2Own Berlin 2025於5月15日至17日於德國首都柏林舉行,參賽隊伍總共找出28個零時差漏洞,得到超過100萬美元的獎勵,有軟體開發團隊接獲通報後,迅速做出回應及修補漏洞。

Mozilla基金會於5月17日發布公告,針對上述競賽找到的兩項重大層級Firefox零時差漏洞,他們已登記為CVE-2025-4918、CVE-2025-4919列管,並發布電腦版、安卓版Firefox 138.0.4,以及長期支援版(ESR)128.10.1、115.23.1修補這項漏洞,呼籲使用者及IT人員應儘速套用相關更新。

特別的是,針對這兩項資安弱點的發現,Mozilla強調與過往Pwn2Own競賽找到的零時差漏洞有所不同,指出這次的參賽者無法直接突破Firefox的沙箱防護機制,代表他們近期對於Firefox的沙箱架構改良有所成效。

其他漏洞與修補

【資安產業動態】

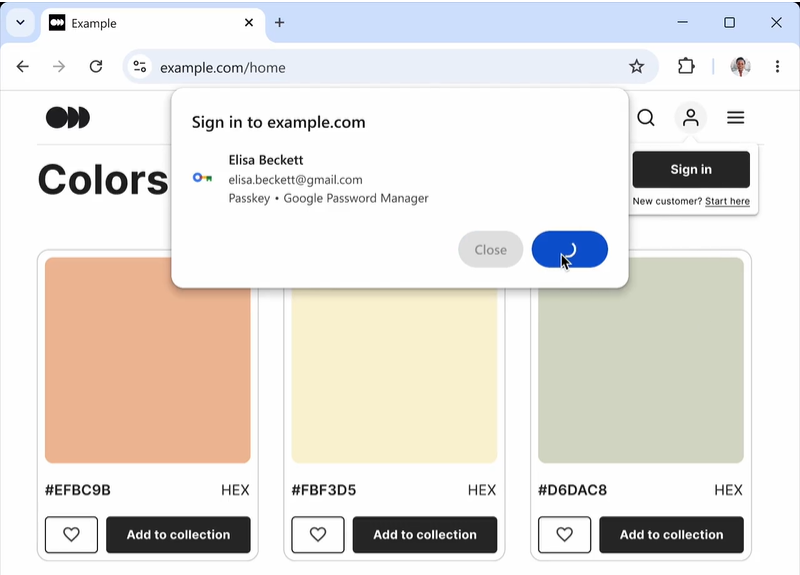

Google更新Chrome密碼管理機制,可偵測並更換已外洩的密碼

為減少密碼帶來的風險,在Google I/O大會上,Google宣布Chrome將加入新功能,可在偵測用戶輸入的密碼外洩時,建議、或自動使用更安全的新密碼。

Chrome是以內建的Google Password Manager實現防護。之前Password Manager已經能自動產生安全性較高的密碼,以及名為Password Checkup的功能,它能檢查並通知用戶密碼外洩。

現在Password Manager以前述功能為基礎,納入自動密碼變更功能。Chrome若在用戶登入時偵測到已外流的密碼,Password Manager會提示用戶,並提供自動修復的選項。而若是在受到支援的網站上,Chrome會產生高強度密碼,並自動更新、取代舊密碼。這項新功能可以免除用戶辛苦尋找帳號設定,或者找到一半放棄的情形。

5月19日Docker發布新型態的映像檔Docker Hardened Images(DHI),以預設安全為核心設計,進一步提升企業生產環境的容器安全性。該功能主打精簡映像檔內容、減少攻擊面,並強化自動化漏洞修補能力,目標是提供雲端原生應用可靠的執行基礎。

根據Docker說明,DHI並非僅僅對現有映像檔進行瘦身或簡化,而是採取自下而上的安全設計。映像檔僅保留執行應用所需的最小相依元件,移除如Shell、套件管理工具及除錯工具等非必要元件,使映像檔的攻擊面較傳統基底映像檔減少達95%。透過精簡內容,不僅降低駭客入侵風險,同時也提升啟動效率,讓維護作業更為單純。

針對企業關注的漏洞修補,DHI採自動化持續修補機制。Docker團隊主動監控所有上游相依元件及作業系統套件的CVE資訊,當有重要安全更新時,映像檔會自動重建並通過測試後發布。根據官方承諾,針對重大與高風險CVE,最快可在7天內完成修補並推送新版本,協助企業即時因應外部威脅,降低安全團隊負擔。

近期資安日報

【5月20日】Pwn2Own競賽首度成功找出VMware ESXi零時差漏洞

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02