由趨勢科技旗下漏洞懸賞專案Zero Day Initiative(ZDI)舉行的漏洞挖掘競賽Pwn2Own,上週末於德國柏林舉辦,從賽事的組別而言,本次新增了AI項目,參賽者找到的零時差漏洞,有四分之一為此類,足見這項領域的重要性。

但除此之外,這次參賽者的重點得分項目,不少來自VMware ESXi的資安漏洞,其中一個漏洞為參賽隊伍提供多達15個積分、15萬美元獎金。

【攻擊與威脅】

針對台積電供應鏈業者萬潤遭駭,勒索軟體駭客組織Bert聲稱從中竊得5 TB內部資料

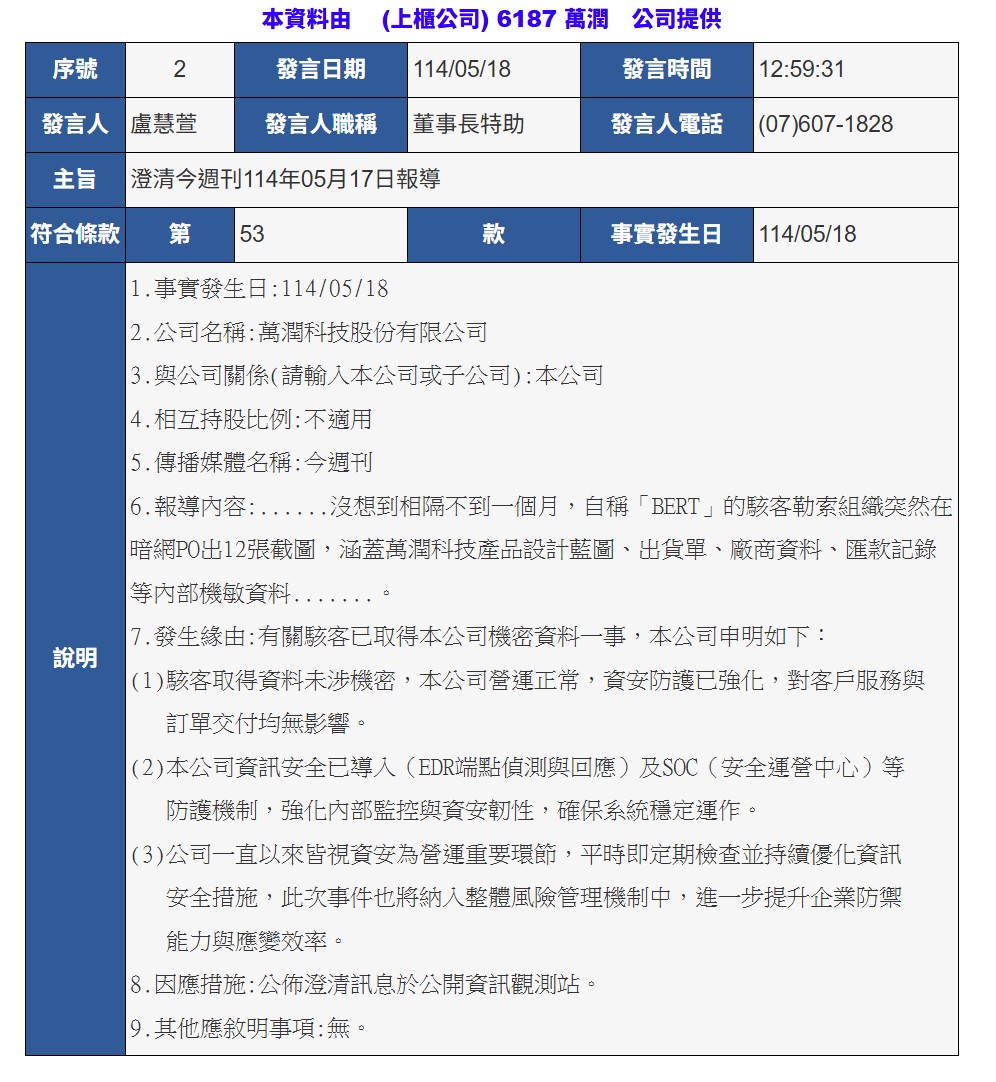

上個月專門研發半導體製程設備、被動元件製程設備、LED製程設備的萬潤科技在股市公開觀測站發布資安重訊,表示有資訊系統遭受網路攻擊的情況,由於萬潤是台積電的先進封裝技術供應鏈廠商,後續發展引起國內新聞媒體的高度關注,近期有駭客組織聲稱,這起事故是他們所為。

根據聯合新聞網、經濟日報、民視新聞網等各家媒體報導,新興勒索軟體駭客組織Bert於5月16日聲稱是他們所為,並公布12張內部檔案的截圖,提供部分資料的下載連結。駭客號稱,手上握有超過5 TB萬潤的內部資料,揚言將在數日後公布其他內容。

對此,17日萬潤緊急對媒體提出說明,並於18日在股市公開觀測站發布重大訊息澄清此事,表示駭客取得資料未涉及機密,公司營運正常且資安防護已強化,對客戶服務與訂單交付均無影響。

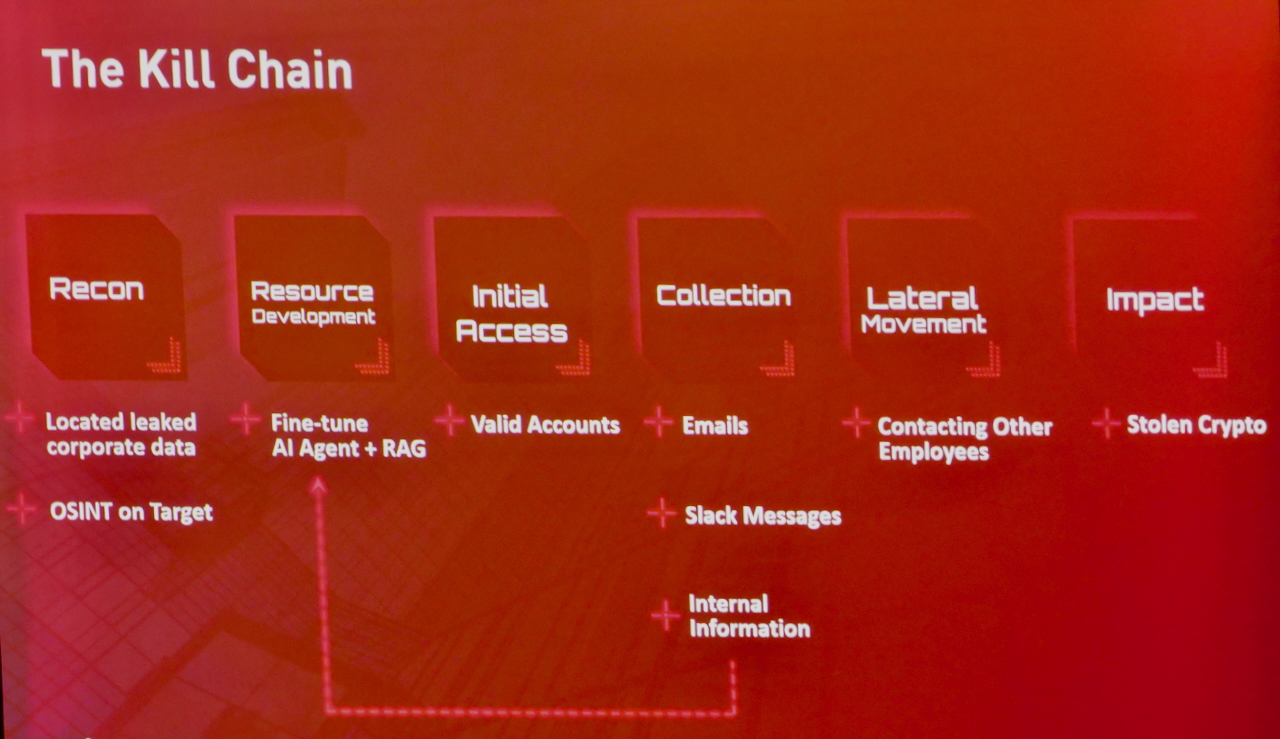

Check Point在RSAC 2025發布的AI安全報告,揭露多種正在暗網興起的AI犯罪服務(Evil AI as a Service),其執行長Nadav Zafrir更進一步示警,隨著AI代理程式(AI Agent)的興起,有心人士更有可能進一步發展出具備高度自主能力的AI駭客兵團,足以發動更個人化、更自動化、更即時性、更具威脅性的大規模攻擊。

生成式AI與AI代理程式成為攻擊者的新武器之後,將會對網路攻擊帶來根本性的改變。Zafrir指出,過往要做到上述的自動化攻擊情境相當困難,除了需要投入大量資源,還要耗時數月甚至數年,這麼長的準備時間很容易讓防守方有足夠的時間反應而功虧一潰。然而,現代AI惡意程式不再需要回傳指令至C2後端控制中心,一旦防線被攻破,AI惡意程式將會自主運作,不需要依賴後端控制,攻擊行動可能在幾天內就能結束。

再者,這種攻擊方式一旦創造出擬真的數位分身後,就可以利用偽造的數位分身進行惡意行為,而不再需要利用真實的受害者。因此,吊詭的是一旦偽造的數位分身產生了,如果沒有被識別出來,即使受害者擁有正確的資安習慣與資安防護,即便所有資安防護系統都正常運作,也無濟於事。

其他攻擊與威脅

◆系統資源分析工具RVTools網站遭駭,被用於散布惡意軟體Bumblebee

◆惡意軟體Defendnot冒充防毒軟體而來,並停用Windows內建防毒

◆勒索軟體駭客提供密碼管理工具為誘餌,意圖對VMware虛擬化環境下手

◆勒索軟體駭客利用惡意軟體Skitnet進行遠端存取、竊取資料

【漏洞與修補】

WordPress存在可洩露未公開草稿標題的漏洞,10億網站曝險

資安業者Imperva指出,他們在WordPress平臺發現資安弱點(研究人員未透露漏洞編號),一旦攻擊者利用特製的XMLRPC酬載,就可能洩露所有不公開文章及草稿的標題。由於全球有超過10億網站使用WordPress架設,因此這樣的問題帶來的影響可能會相當嚴重。他們通報此事,WordPress已完成修補。

資安業者Imperva指出,他們在WordPress平臺發現資安弱點(研究人員未透露漏洞編號),一旦攻擊者利用特製的XMLRPC酬載,就可能洩露所有不公開文章及草稿的標題。由於全球有超過10億網站使用WordPress架設,因此這樣的問題帶來的影響可能會相當嚴重。他們通報此事,WordPress已完成修補。

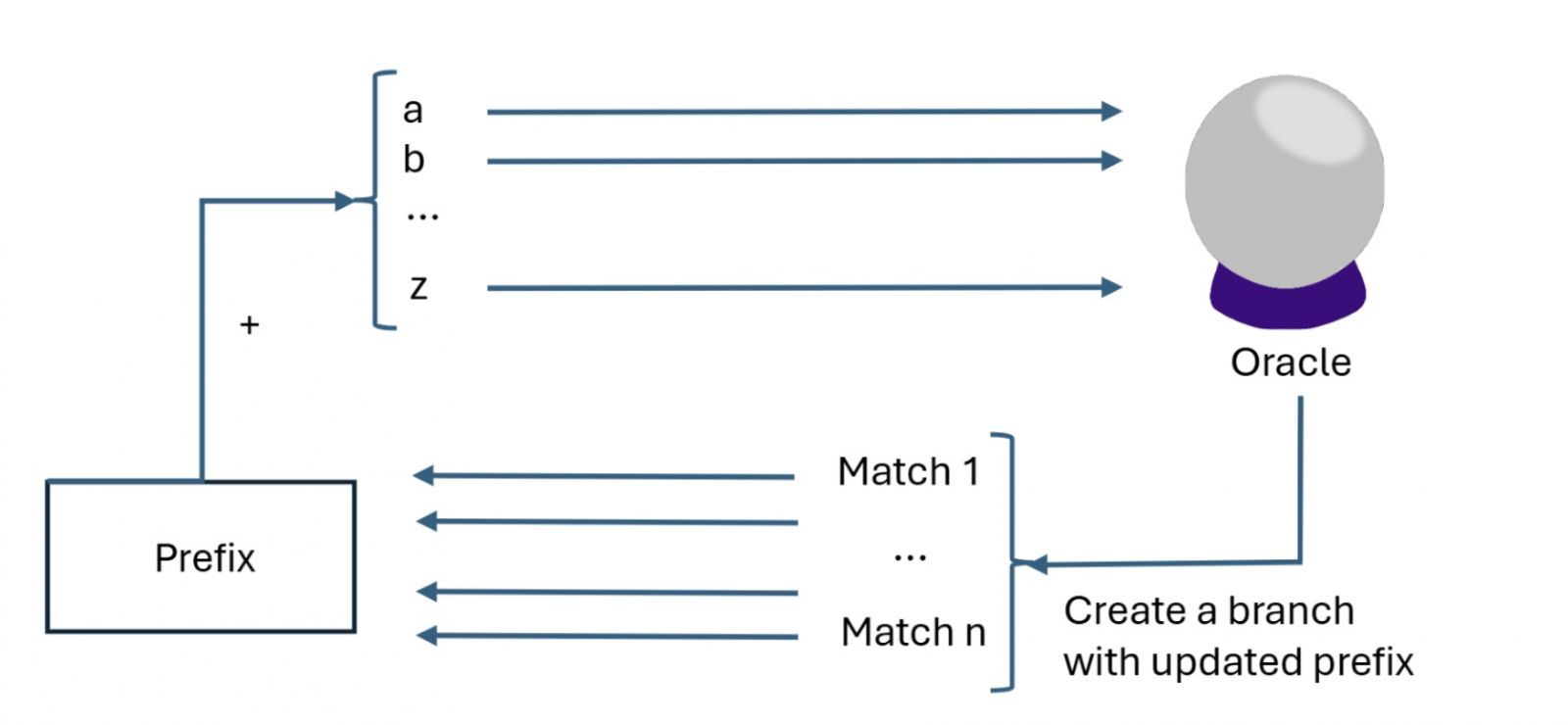

針對上述提及的資安弱點,Imperva表示源自於名為XMLRPC的功能,問題存在於被引用的部落格驗證URL是否存在的過程,若是來源只有提供URL片段,就有可能觸發問題,因為這時部落格會使用正規表示式搜尋資料庫所有的文章內容,同時也包含未公開的內容及草稿。研究人員將這項弱點稱為「神諭(Oracle)」。

Linux程式庫Glibc存在重大漏洞,恐被用於執行任意程式碼

5月16日GNU C程式庫(glibc)的開發團隊發布資安公告,指出該程式庫存在重大層級的資安漏洞CVE-2025-4802,一旦遭到利用,針對靜態編譯的setuid二進位檔案呼叫dlopen功能的過程,攻擊者就有機會控制載入的動態共用程式庫,從而載入惡意程式庫的程式碼,CVSS風險達到9.8分(滿分10分),影響2.27以上的版本,該團隊於去年1月下旬推出的2.39版修補這項漏洞。由於glibc廣泛用於各種Linux作業系統,這樣的漏洞帶來的後續效應相當值得留意。

針對這項漏洞發生的原因,在於不受信任的LD_LIBRARY_PATH環境變數,導致靜態連結的setuid二進位檔案呼叫dlopen功能的過程,可能會在確認要載入的程式庫名單時,不正確地搜尋LD_LIBRARY_PATH變數,使得攻擊者能載入他們控制的程式庫程式碼。值得留意的是,無論setuid二進位檔案是在setlocale功能之後透過內部dlopen呼叫,還是呼叫NSS功能,都可能曝險。

開源API工具Insomnia曝重大漏洞,恐被用於範本注入攻擊

開源API用戶端工具Insomnia存在重大層級的範本注入(Template Injection)漏洞。該漏洞編號CVE-2025-1087,主因是Insomnia在處理用戶輸入的模板字串時,未進行充分驗證,導致攻擊者可透過特製輸入執行任意JavaScript程式碼,增加應用程式受攻擊風險。Kong已針對11.0.2以上版本發布安全更新,建議所有用戶儘速升級至新版以確保安全。

該漏洞CVSS 4.0風險評分達9.3,為重大等級。攻擊者如能誘導用戶互動並處理含惡意模板字串的資料,便能於應用程式端執行任意JavaScript程式碼,導致敏感資訊外洩、資料竄改或其他未經授權操作。

其他漏洞與修補

◆Mozilla修補Pwn2Own漏洞挖掘競賽找到的零時差漏洞

【資安產業動態】

漏洞挖掘競賽Pwn2Own Berlin 2025找出VMware ESXi漏洞,最高抱走15萬美元獎勵

漏洞挖掘競賽Pwn2Own Berlin 2025於5月15日至17日於德國首都柏林舉行,比賽結果出爐,本次參賽選手總共找到28個零時差漏洞,並抱走1,078,750美元獎金,其中有7個漏洞來自AI組別。

漏洞挖掘競賽Pwn2Own Berlin 2025於5月15日至17日於德國首都柏林舉行,比賽結果出爐,本次參賽選手總共找到28個零時差漏洞,並抱走1,078,750美元獎金,其中有7個漏洞來自AI組別。

本次競賽的抓漏大師(Master of Pwn)得主,是來自新加坡的資安業者STAR Labs SG組成的團隊奪得,他們總共得到35點積分,並抱走32萬美元獎金。第二、第三名分別為Viettel Cyber Security、Reverse Tactics團隊,他們分別得到15.5及11.25個積分,以及155,000、112,500美元。長年投入Pwn2Own的臺灣資安業者DEVCORE也參與本次賽事,由研究人員Angelboy、Pumpkin於Windows 11、工作站版RHEL找到權限提升漏洞,共得到5個積分、5萬美元獎勵。

比較特別的是,這次有不少參賽者針對VMware ESXI、Oracle VirtualBox等虛擬化平臺而來,其中STAR Labs SG隊員Nguyen Hoang Thach第2天賽程於ESXI找到的整數溢位漏洞,一舉得到15個積分,並讓ZDI發出15萬美元的獎金,是整場競賽獎金最高的漏洞。ZDI強調,這是Pwn2Own競賽首度成功找到的ESXi漏洞。

近期資安日報

【5月19日】惡意NPM套件為藏匿攻擊意圖,濫用Unicode字元、Google行事曆

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02