5月16日GNU C程式庫(glibc)的開發團隊發布資安公告,指出該程式庫存在重大層級的資安漏洞CVE-2025-4802,,一旦遭到利用,攻擊者可針對靜態編譯的setuid二進位檔案呼叫dlopen功能的過程,趁機控制載入的動態共用程式庫,從而載入惡意程式庫的程式碼,CVSS風險達到9.8分(滿分10分),影響2.27以上的版本,該團隊於去年1月下旬推出的2.39版修補這項漏洞。由於glibc廣泛用於各種Linux作業系統,這樣的漏洞帶來的後續效應相當值得留意。

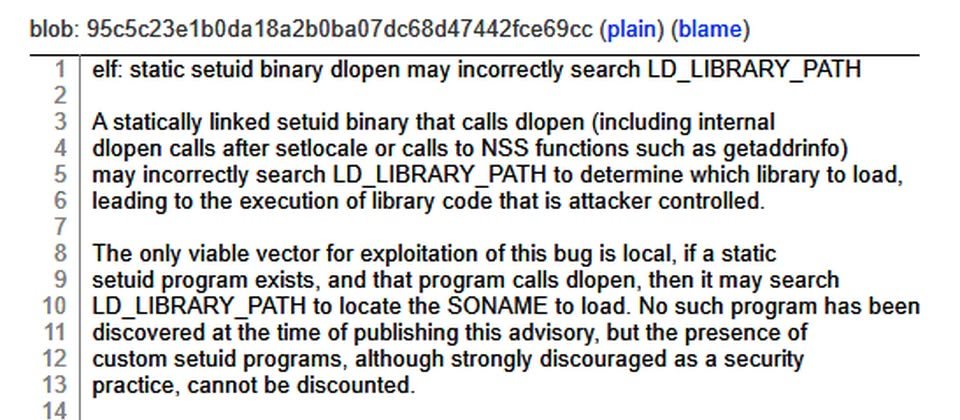

針對這項漏洞發生的原因,在於不受信任的LD_LIBRARY_PATH環境變數,導致靜態連結的setuid二進位檔案呼叫dlopen功能的過程,可能會在確認要載入的程式庫名單時,不正確地搜尋LD_LIBRARY_PATH變數,使得攻擊者能載入他們控制的程式庫程式碼。值得留意的是,無論setuid二進位檔案是在setlocale功能之後透過內部dlopen呼叫,還是呼叫NSS功能,都可能曝險。

不過,利用這項弱點存在特定條件,首先是攻擊者必須在本機利用,並且在靜態setuid應用程式呼叫dlopen的狀態下,就可能導致在搜尋LD_LIBRARY_PATH變數的過程,導向並載入SONAME。開發團隊指出,目前他們尚未發現存在相關弱點的應用程式,但有可能出現在自製的setuid應用程式上,因此他們強烈建議IT人員不要忽視這樣的問題。

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27