去年9月資安業者趨勢科技、Acronis揭露鎖定臺灣無人機製造商的中國駭客攻擊行動,其共通點就是受害組織採用特定廠牌的ERP系統,這種巧合讓研究人員初步懷疑是供應鏈攻擊,如今這樣的推測得到證實。

趨勢科技發現,這些駭客在2023年從事另一波攻擊行動Venom,主要的目標就是軟體服務供應商。由於駭客幾乎都使用開源工具作案,而難以察覺其蹤跡,研究人員與ERP業者合作,才讓這起事故公諸於世。

【攻擊與威脅】

中國駭客Earth Ammit持續攻擊臺灣無人機製造商,去年之前還有另一波更隱密的攻擊行動

去年9月,資安業者趨勢科技、Acronis揭露鎖定臺灣無人機製造商的中國駭客攻擊行動TIDrone、Operation WordDrone,3個月後,資安業者AhnLab指出這些駭客也對韓國發動攻擊,而這些攻擊的共通點,就是受害組織採用特定廠牌的ERP系統,研究人員認為駭客疑似透過供應鏈攻擊而得逞,於受害組織散布惡意程式。而最近有研究人員公布新的調查結果,指出駭客在2023年已先發起另一波攻擊活動。

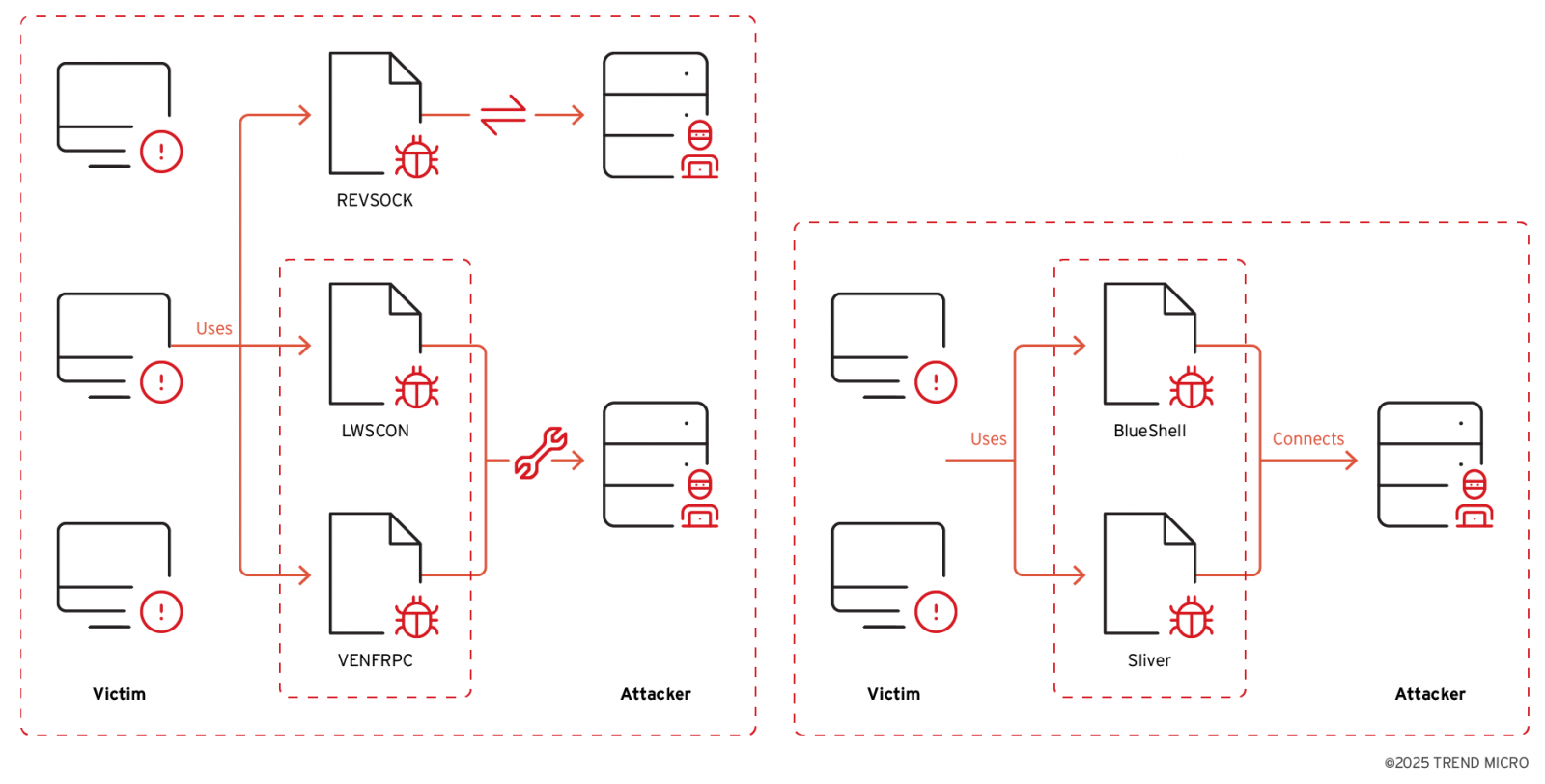

趨勢科技指出,從事相關攻擊行動的中國駭客組織Earth Ammit,先後於2023及2024年發起兩波攻擊Venom、TIDrone,2024發動的第二波攻擊TIDrone針對軍事產業而來,第一波攻擊Venom的主要目標就是軟體服務供應商,這樣的調查結果,恰巧符合先前推測駭客從事軟體供應鏈攻擊的假設。

針對察覺Venom資安事故的過程,起因是趨勢科技察覺TIDrone的受害組織採用相同的ERP系統,於是與ERP供應商進行合作(趨勢科技並未透露ERP廠牌),從而找到前一波攻擊的資訊。研究人員指出,Venom的攻擊聚焦上游供應商,廣泛涵蓋重工業、媒體、科技、軟體服務、醫療照護領域,並指出這兩波攻擊行動,最早可追溯至2022年。此外,雖然駿客主要的目標是臺灣和韓國,但他們也發現有加拿大上傳惡意程式檔案至VirusTotal的情況。

8,900萬Steam用戶帳號資料疑外洩,母公司否認系統遭駭

.jpg) 根據資安新聞網站Bleeping Computer報導,名為Machine1337(EnergyWeaponsUser)的用戶在地下論壇聲稱,他握有Steam用戶帳號密碼等資料並兜售,這批共有8,900萬筆,駭客也公布了3,000筆供買家檢驗。媒體分析這些資料發現,這些資料包含動態密碼的明碼文字簡訊,以及Steam用戶手機號碼等。

根據資安新聞網站Bleeping Computer報導,名為Machine1337(EnergyWeaponsUser)的用戶在地下論壇聲稱,他握有Steam用戶帳號密碼等資料並兜售,這批共有8,900萬筆,駭客也公布了3,000筆供買家檢驗。媒體分析這些資料發現,這些資料包含動態密碼的明碼文字簡訊,以及Steam用戶手機號碼等。

持有Steam的母公司Valve經過初步檢視後發出聲明,否認自家系統遭駭。該公司指出,外洩資料中的電話號碼與Steam帳號下的資料不同。前者是較舊的文字簡訊及時效僅15分鐘的一次性驗證碼,後者包含電話號碼、密碼、支付資訊及其他資料。

此外,專門觀察Steam生態系活動的社群MellowOnline1指稱,導致Steam資料外洩的不是Steam系統本身,而是Steam用來發送雙因素認證(2FA)驗證碼的通訊服務Twilio。

其他攻擊與威脅

◆接連攻擊英國零售業者的Scattered Spider轉移目標,恐將對美國企業下手

◆土耳其駭客鎖定伊拉克軍隊,利用Output Messenger零時差漏洞發動攻擊

◆學生參與平臺iClicker遭入侵,駭客試圖對師生散布惡意軟體

◆Blob URI遭到濫用,駭客用於向受害者顯示冒牌登入網頁

【漏洞與修補】

Fortinet修補已遭利用的企業電話系統FortiVoice零時差漏洞

資安業者Fortinet發布資安公告,揭露重大層級漏洞CVE-2025-32756,這項漏洞存在於企業電話系統FortiVoice、郵件安全閘道FortiMail、網路偵測與回應系統FortiNDR、視訊監控平臺FortiRecorder,以及網路攝影機FortiCamera等多項解決方案。值得留意的是,Fortinet提及這項漏洞已有攻擊者實際針對FortiVoice利用的情況,呼籲IT人員儘速套用相關更新。

這項漏洞為記憶體堆疊緩衝區溢位漏洞,攻擊者可藉由特製的HTTP請求,在未經授權的情況下,遠端於目標系統執行任意程式碼或是命令,CVSS風險評分介於9.6至9.8,相當危險。

值得留意的是,由於這項漏洞影響的範圍相當廣泛,若是IT人員無法及時修補,Fortinet建議要暫時停用HTTP或HTTPS管理介面來因應。

Adobe發布5月更新,呼籲IT人員優先處理ColdFusion資安漏洞

5月13日Adobe發布每月例行更新,針對旗下13款產品發布軟體更新,修補39項資安弱點,數量較上個月54個減少。值得留意的是,這次大部分的漏洞都被評為重大層級,僅有8個列為高度及中度層級。

從修補的優先順序來看,應用程式開發平臺ColdFusion最值得留意,因為Adobe將其修補的優先順序列為最高(第1級),這樣的情況與上個月相同。此外,從漏洞的數量來看,這次ColdFusion修補的漏洞最多,有7個,但其中6個被評為重大風險,有5個CVSS風險達到9.1分,1個為8.4分,遠高於其他應用程式的重大漏洞危險程度(7.8分)。

但除了上述的ColdFusion重大漏洞,存在於視訊會議系統Adobe Connect的弱點也值得留意,其中CVE-2025-43567為反射跨網站指令碼(Reflected XSS)漏洞,攻擊者可用來注入惡意指令碼,從而在使用者存取網頁的時候執行,一旦成功利用,就能挾持連線階段(Session),從而提升權限,CVSS風險達到9.3分,是這次修補最為危險的漏洞。

Windows部署服務曝DoS漏洞,有機會被用於遠端發動零點擊攻擊

為了讓IT人員能透過網路遠端於工作站、伺服器大量部署Windows作業系統,微軟在伺服器作業系統提供了Windows部署服務(Windows Deployment Services,WDS)的功能,但有研究人員發現,這項服務存在阻斷服務(DoS)漏洞,可能導致企業網路遭到癱瘓,而且,過程中完全無須通過身分驗證,也不需使用者互動。

此消息引發Daily CyberSecurity等資安媒體報導,通報此事的中國華中科技大學(HUST)副教授彭峙酿表示,他在今年2月發現WDS的資安弱點,攻擊者有機會遠端大量消耗記憶體,而能在未經身分驗證的情況下,讓WDS停擺。由於WDS在企業環境廣泛運用,這樣的弱點很有可能造成嚴重的災難。彭峙酿向微軟通報此事,4月下旬得到回覆,微軟認定這項弱點為中度風險,並未達到安全服務水平而不予處理。對此,彭峙酿指出,由於目前沒有其他的緩解措施,因此企業最好暫停使用WDS。

其他漏洞與修補

◆Google對Chrome 136發布緊急更新,修補已遭利用的零時差漏洞

近期資安日報

【5月14日】微軟、SAP修補已出現攻擊行動的多項零時差漏洞

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02