昨天是許多科技業者發布5月例行更新的日子,微軟、Adobe、SAP等業者皆發布相關資安公告,呼籲用戶要儘速採取行動,套用更新程式來緩解漏洞。

其中,最受到關注的資安漏洞,包括了微軟修補的5項零時差漏洞,因為曝險的元件皆有駭客利用相關零時差漏洞的記錄;另一個焦點則是SAP修補的NetWeaver重大漏洞,通報此事的資安業者表示,該漏洞其實是先前公布的10分漏洞CVE-2025-31324形成的主要原因。

【攻擊與威脅】

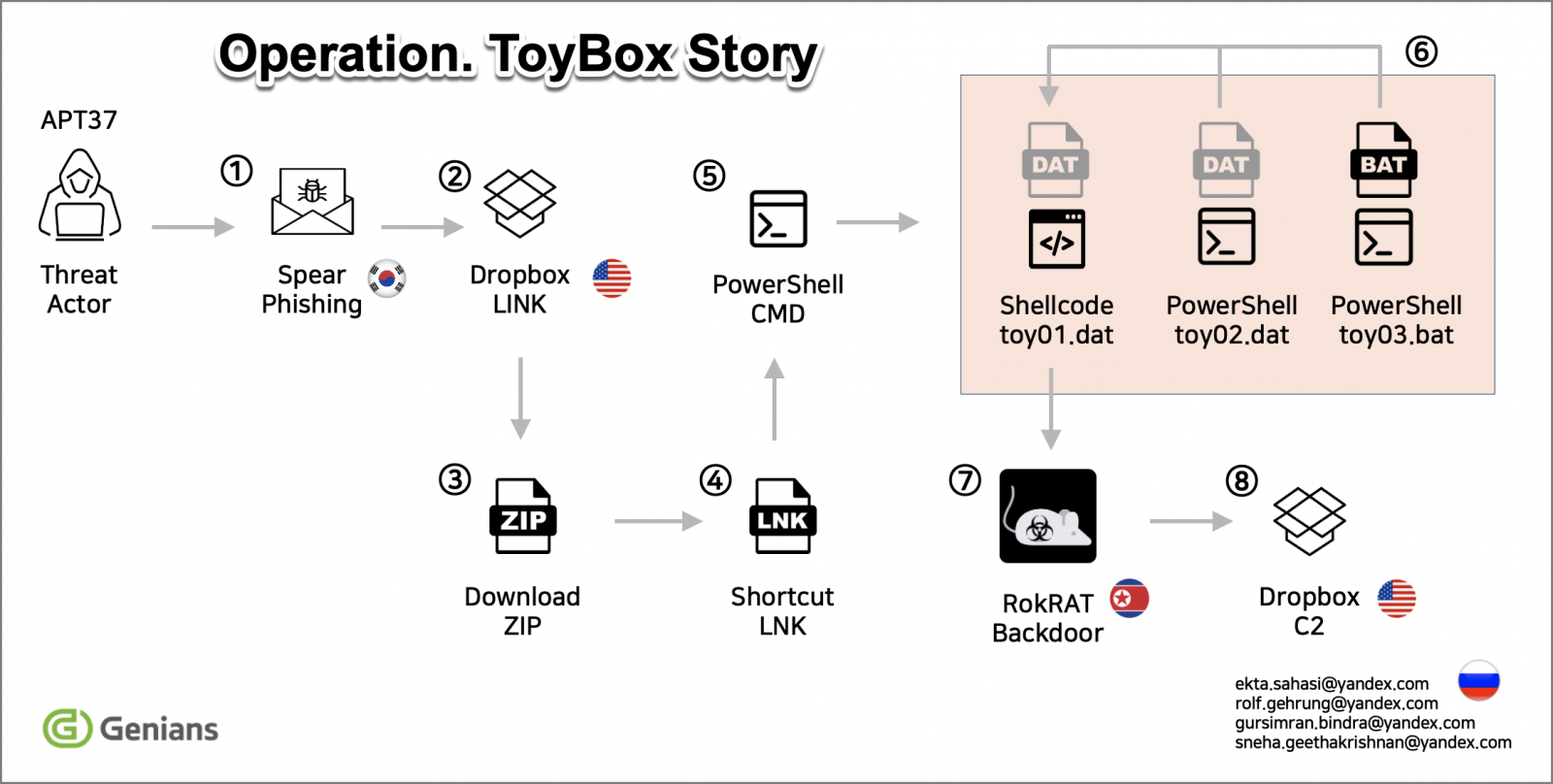

北韓駭客APT37偽冒國安論壇邀請信從事網釣,執行RoKRAT間諜攻擊

資安業者Genians揭露北韓駭客組織APT37於今年3月,針對韓國發動魚叉式網釣攻擊,寄送偽造的國安論壇邀請信,誘使受害者下載壓縮檔並執行內含的LNK捷徑檔,進而植入RoKRAT間諜程式。此次行動被命名為Operation ToyBox Story,駭客採用Dropbox作為C2通訊管道,同時透過PowerShell進行無檔案(Fileless)攻擊,試圖繞過傳統防毒偵測。

攻擊信件主題包含「北韓軍人赴俄羅斯戰場」與「川音2.0時代下的韓國對策」等具時事關聯的議題,並偽裝成學術機構邀請。一旦受害者點擊內含的Dropbox連結,並開啟壓縮檔中的LNK檔案,便會觸發多層惡意PowerShell指令,載入RoKRAT模組並於記憶體中執行,過程中完全不落地,有效躲避靜態掃描。

RoKRAT收集到的資料經加密後會透過Dropbox、pCloud與Yandex等合法雲端平臺傳回C2伺服器,研究人員將這類手法稱做LOTS(Living off Trusted Sites)。

針對雲端WAF爆出過濾機制被繞過的資安弱點,Radware表示已於兩年前完成修補

5月7日卡內基美隆大學電腦網路危機處理暨協調中心(CERT/CC)發出警告,資料中心業者Radware雲端網頁應用防火牆(Cloud WAF)存在資安漏洞CVE-2024-56523及CVE-2024-56524,一旦攻擊者成功利用,就可能繞過WAF的安全過濾機制,進而攻擊網頁應用程式。對此,Radware表示,這些漏洞其實已在2023年修補。

究竟這些漏洞有多危險?CERT/CC並未說明,但資安業者Tenable認定兩者皆為重大層級的漏洞。

周日Radware對媒體提出說明,CERT/CC公告的2項漏洞早在2023年就接獲通報,而且已經完成修補。其中之一因為並不影響客戶產品配置,他們當下已經解決;另一項漏洞他們則是發布另一個版本,以及對全球Radware客戶及雲端WAF發布簽章因應,值得留意的是,對於該漏洞的修補,該公司並非強制部署,而是提供配置指引。

其他攻擊與威脅

◆時尚品牌迪奧傳出中國分公司資料外洩,向客戶發送簡訊通知此事

【漏洞與修補】

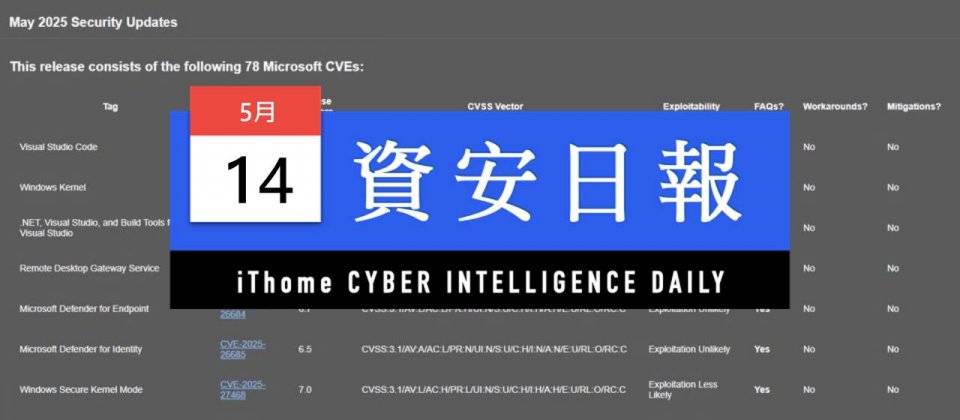

5月13日微軟發布本月例行更新(Patch Tuesday),總共修補78個漏洞,數量較上個月126個減少許多。從漏洞的類型來看,遠端程式碼執行(RCE)漏洞29個最多,占總數的三分之一;其次是權限提升漏洞、資訊洩露漏洞,分別有20個、16個;其餘有7個是阻斷服務(DoS)漏洞、4個能被用於欺騙的漏洞,以及2個安全功能繞過漏洞。

5月13日微軟發布本月例行更新(Patch Tuesday),總共修補78個漏洞,數量較上個月126個減少許多。從漏洞的類型來看,遠端程式碼執行(RCE)漏洞29個最多,占總數的三分之一;其次是權限提升漏洞、資訊洩露漏洞,分別有20個、16個;其餘有7個是阻斷服務(DoS)漏洞、4個能被用於欺騙的漏洞,以及2個安全功能繞過漏洞。

雖然整體修補的漏洞數量較上個月大幅下降,但值得留意的是,這次有5個已被用於實際攻擊的零時差漏洞,美國網路安全暨基礎設施安全局(CISA)同日列入已遭利用的漏洞列表(KEV),並要求聯邦機構必須在6月3日前完成修補。

這些漏洞分別是:Windows指令碼引擎記憶體中斷漏洞CVE-2025-30397、微軟Windows桌面視窗管理(DWM)核心程式庫權限提升漏洞CVE-2025-30400、Windows通用事件記錄檔案系統(CLFS)驅動程式權限提升漏洞CVE-2025-32701及CVE-2025-32706,以及供WinSock使用的Windows附屬功能驅動程式(Ancillary Function Driver,AFD)權限提升漏洞CVE-2025-32709。

近期NetWeaver遭利用零時差漏洞不只一個,SAP月度安全更新再修補另一個

5月13日SAP發布Security Patch Day每月例行更新,總共發布16則新公告,並對於2則既有的公告內容提出新說明。其中最受關注的部分,是NetWeaver中Visual Composer元件的重大漏洞CVE-2025-42999,已遭駭客用於實際攻擊,事實上,此漏洞與4月底SAP修補的CVSS滿分漏洞CVE-2025-31324有關,通報新漏洞的資安業者Onapsis更是指出,攻擊行動可追溯至今年1月,駭客串聯上述這兩個發動攻擊。

針對這次公布的CVE-2025-42999,SAP指出他們接獲資安業者Onapsis的通報,掌握漏洞已遭到利用的情況。這項漏洞存在於Visual Composer的元件Metadata Uploader,具備特殊權限的攻擊者能上傳不受信任(或惡意的)內容,一旦主機系統進行反序列化的時候,就會影響機密性、完整性、可用性,CVSS風險為9.1分。

通報此事的Onapsis也做出說明,他們針對5月初揭露的攻擊活動進行深入調查後有新發現,通報後SAP登記為列管漏洞CVE-2025-42999。Onapsis指出,這項漏洞就是造成CVE-2025-31324的根本原因。

Ivanti修補兩個已遭利用零時差漏洞,問題出在EPMM採用的開源程式庫

資安業者Ivanti發布資安公告,指出旗下的端點管理平臺Ivanti Endpoint Manager Mobile(EPMM)存在漏洞CVE-2025-4427、CVE-2025-4428,並指出一旦串連利用,攻擊者有機會在未經授權的情況下,遠端執行任意程式碼,值得留意的是,雖然這些漏洞危險程度介於中度至高度,但已有少數用戶遭遇漏洞利用的情況,呼籲IT人員應儘速套用新版程式修補。

根據CVSS風險評分,危險程度較高的是CVE-2025-4428,此為遠端程式碼執行漏洞,風險值為7.2;另一個漏洞CVE-2025-4427涉及身分驗證繞過,攻擊者可在無需帳密的情況下存取受到保護的資源,風險值為5.3。其串連攻擊方式為,先利用CVE-2025-4427取得未授權存取權限,進而利用CVE-2025-4428在系統上執行任意程式碼。

專門提供企業通訊解決方案的加拿大業者Mitel Networks,上周修補位於該公司多款SIP電話的兩個安全漏洞CVE-2025-47187與CVE-2025-47188,其中的CVE-2025-47188屬於命令注入漏洞,成功的攻擊將允許未經身分驗證的使用者執行任意命令,其CVSS風險評分高達9.8。

根據Mitel的說明,CVE-2025-47188漏洞源自於裝置在處理像是網路請求或協定資料等參數時,沒有充分過濾惡意指令,而讓駭客得以藉由特製的輸入封包來注入系統命令,過程完全不需要經過身分驗證。

成功攻陷CVE-2025-47188將允許駭客執行任何命令,諸如刪除檔案或植入後門;也可竊取包括通話記錄、裝置配置或用戶帳密等敏感資料;或是造成服務阻斷,癱瘓裝置功能,因而被列為重大風險。

其他漏洞與修補

◆Fortinet修補已遭利用的企業電話系統FortiVoice零時差漏洞

◆Adobe發布5月更新,呼籲IT人員優先處理ColdFusion資安漏洞

◆西門子修補OZW網頁伺服器滿分命令注入漏洞,若不處理攻擊者恐藉此得到root權限

◆三星修補顯示器內容管理系統MagicINFO重大漏洞,攻擊者有機會寫入系統層級檔案

近期資安日報

【5月13日】華碩修補主機板驅動程式管理工具驗證不當的資安漏洞

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02