最近兩週危險程度達到滿分的資安漏洞不斷傳出,例如:Commvault備份管理平臺漏洞CVE-2025-3402、PHP程式庫ADOdb漏洞CVE-2025-46337、思科IOS XE無線區域網路控制器漏洞CVE-2025-20188,值得留意的是,SAP在4月24日修補的NetWeaver資安漏洞CVE-2025-31324,於4月底傳出超過1千臺伺服器受害,後續有研究人員公布新的調查結果。

資安業者Forescout指出,他們看到中國駭客組織Chaya_004試圖發起攻擊行動,目的是散布名為SuperShell的後門程式。

【攻擊與威脅】

中國駭客鎖定SAP NetWeaver滿分漏洞,企圖部署後門SuperShell

4月24日SAP緊急修補應用程式伺服器NetWeaver資安漏洞CVE-2025-31324,此漏洞CVSS風險高達10分,且已經被用於實際攻擊,通報此事的資安業者ReliaQuest指出,駭客將其用於在受害伺服器植入Web Shell,但還無法確認攻擊者的身分,現在有研究人員公布新的調查結果。

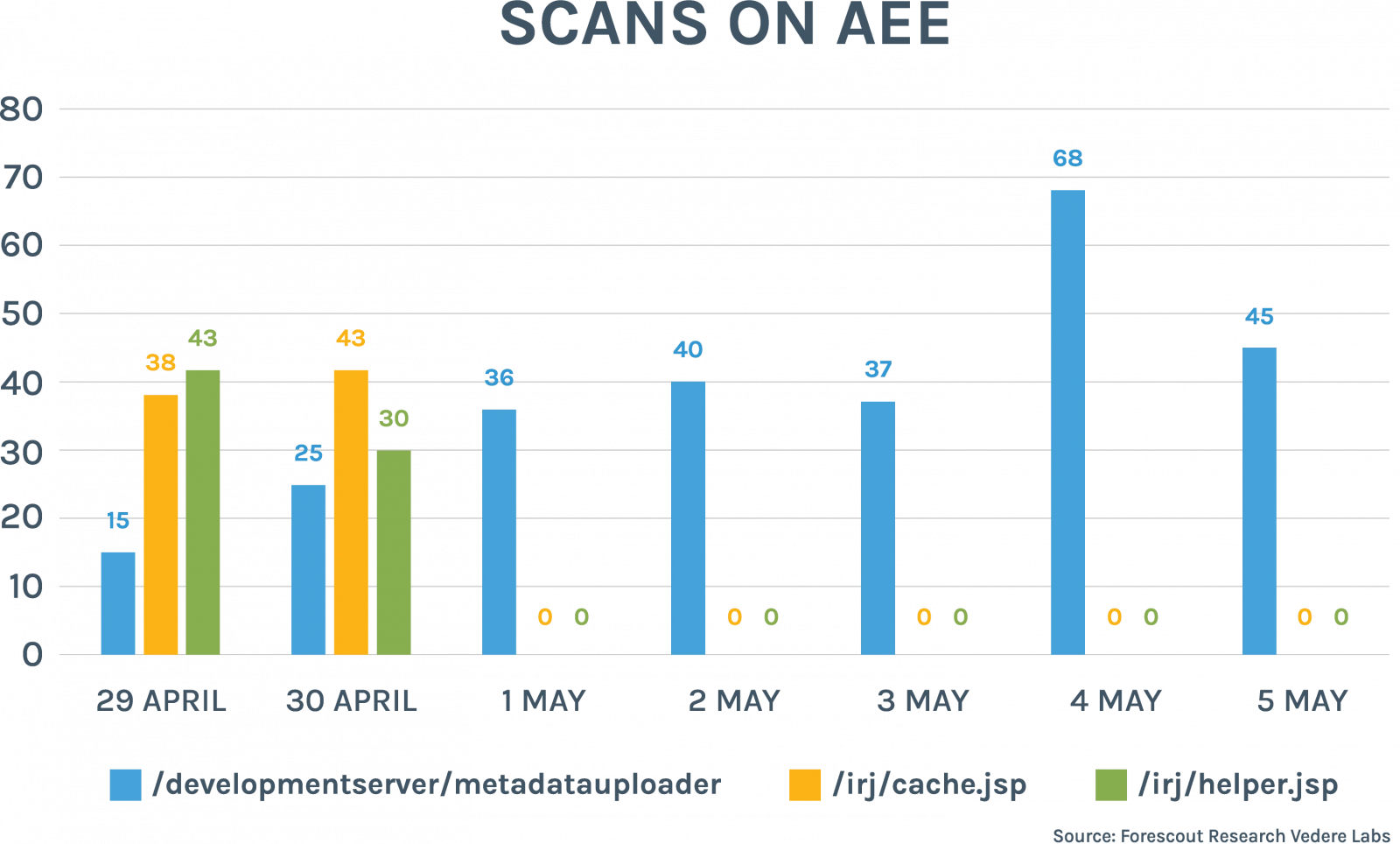

資安業者Forescout指出,他們從4月29日開始,看到該漏洞遭到積極利用,當時駭客組織Chaya_004試圖掃描存在漏洞的NetWeaver伺服器,透過13個IP位址從事攻擊,此攻擊行動主要鎖定製造業環境,目的是部署後門程式SuperShell,而這些IP位址來自法國、德國、美國、波蘭的主機代管業者。

研究人員指出,CVE-2025-31324存在於NetWeaver的Visual Composer元件,一旦攻擊者成功觸發,就能上傳惡意的Web Shell,從而達到遠端執行任意程式碼(RCE)的目的,攻擊者甚至有機會完全控制尚未修補的NetWeaver,因此他們呼籲IT人員,應儘速修補漏洞。

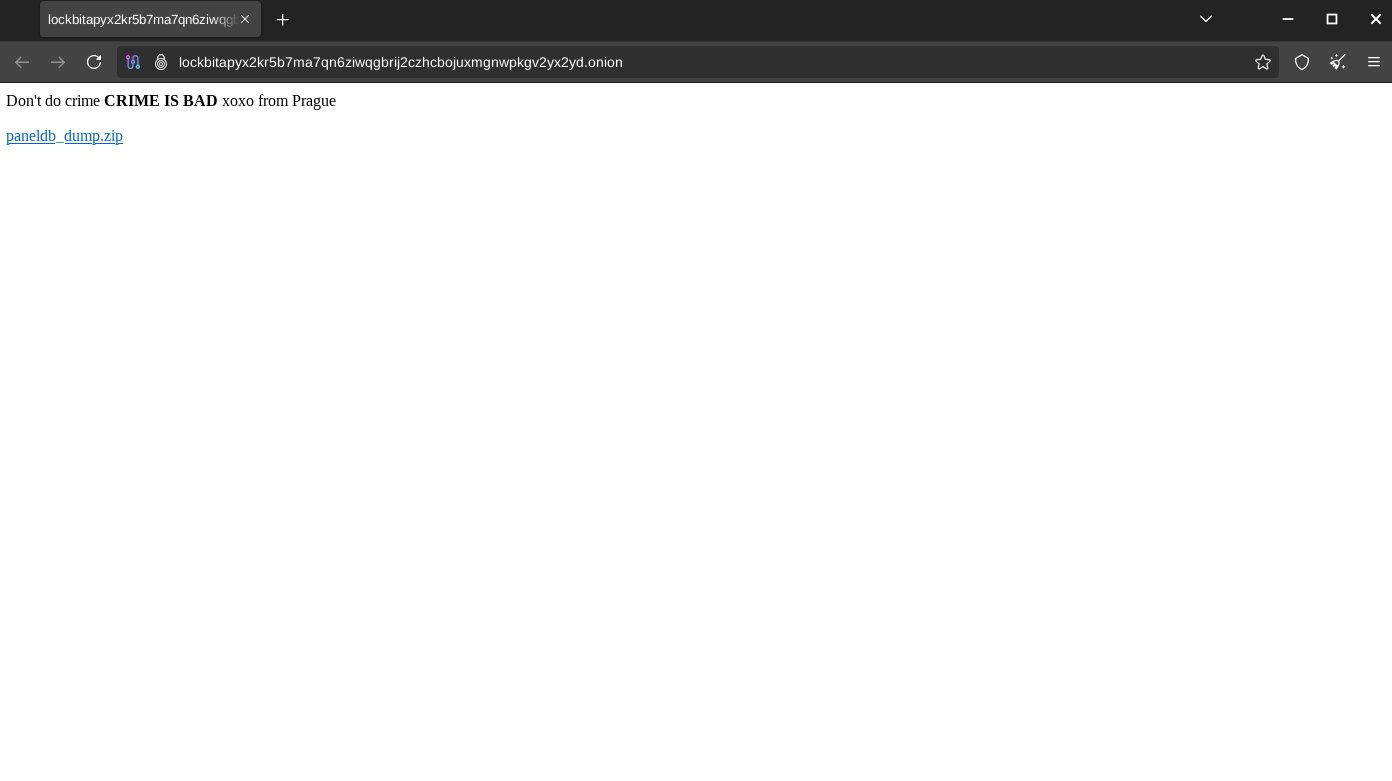

惡名昭彰的勒索軟體LockBit上周疑似遭駭,網站資產、密碼及程式碼公開於網路上,研究人員也發現了LockBit下手的攻擊目標及策略。

根據資安新聞網站Bleeping Computer報導,名為Rey的人士發現,LockBit的聯盟網站首先被置換成文字訊息:「Donpt Do Crime. Crime is Bad. Xoxo from Prage」,並且貼上了連向下載外洩SQL資料庫壓縮檔的連結。

Bleeping Computer及Qualys安全研究人員進一步分析壓縮檔內容,這份壓縮檔疑為LockBit的內部資產,其中包含近6萬個比特幣網址、由合作夥伴建立的攻擊程式build、儲存build的基礎架構配置、勒索軟體駭客和受害者從去年12月到4月底的協調對話記錄4000多筆。此外還有可存取合作網路資源的75名管理員密碼,有的還是明文儲存。

出版托福、雅思、GMAT等教材出版商Pearson近日遭駭,疑似被駭客竊走公司程式原始碼、財務、客戶資料。

Pearson公告系統遭駭,未授權人士存取公司部分系統。該公司說已採取行動遏止惡意活動,並調查哪些資料受影響。這家教育出版商相信,被存取的多半是舊有資料,認為此事件對公司業務運作沒有影響。

雖然Pearson輕描淡寫,不過資安媒體Bleeping Computer報導災情可能不小,他們取得消息人士的說法,指出事故出於今年1月Pearson開發環境的GitLab Personal Access Token(PAT)在公開的.Git/Config檔案外流。earson外洩的PAT資訊允許攻擊者存取原始碼,當中包含了寫死的憑證和雲端驗證令牌。而後幾個月攻擊者又利用這些資訊,從Pearson內部網路系統與AWS、Google Cloud、或Snowflake、Salesforce雲端系統竊取了數TB的資料。

其他攻擊與威脅

◆俄羅斯駭客ColdRiver從事ClickFix網釣,意圖散布惡意軟體Lostkeys

◆逾40個日本金融服務遭網釣套件鎖定,中國駭客發起Oriental Gudgeon攻擊行動

【漏洞與修補】

思科修補JWT寫死的令牌漏洞,防止IOS XE控制器被遠端操控

思科(Cisco)發布安全公告,指出其IOS XE無線區域網路控制器(WLC)軟體存在評為風險等級滿分(10分)的重大漏洞CVE-2025-20188,該漏洞源自系統內部寫死的JSON Web Token(JWT),允許未經驗證的遠端攻擊者,上傳任意檔案並執行指令,當受影響裝置啟用特定功能,便可能成為被入侵的高風險目標。思科目前已釋出新版本修補此問題,建議用戶儘速更新。

CVE-2025-20188漏洞存在於Catalyst 9800系列的控制器平臺,包括部署於雲端、交換器內嵌控制器版本,以及部分無線基地臺的內建控制器,當用戶啟用Out-of-Band AP Image Download功能,攻擊者便有機會利用該漏洞發動攻擊。

由於漏洞發生在遠端設備管理功能上,且可繞過使用者驗證機制,風險影響範圍不僅涵蓋資料完整性,也涉及控制權奪取與服務中斷等問題,因此該漏洞被列為CVSS 3.1等級10.0的最高風險。對於多數企業而言,WLC作為無線網路中樞,若遭入侵將可能成為橫向移動的跳板,進一步擴大網路攻擊面。

其他漏洞與修補

◆微軟修補Azure DevOps滿分重大漏洞,攻擊者恐挾持Token

◆Radware雲端WAF存在弱點,攻擊者可利用特製請求繞過過濾機制

【資安產業動態】

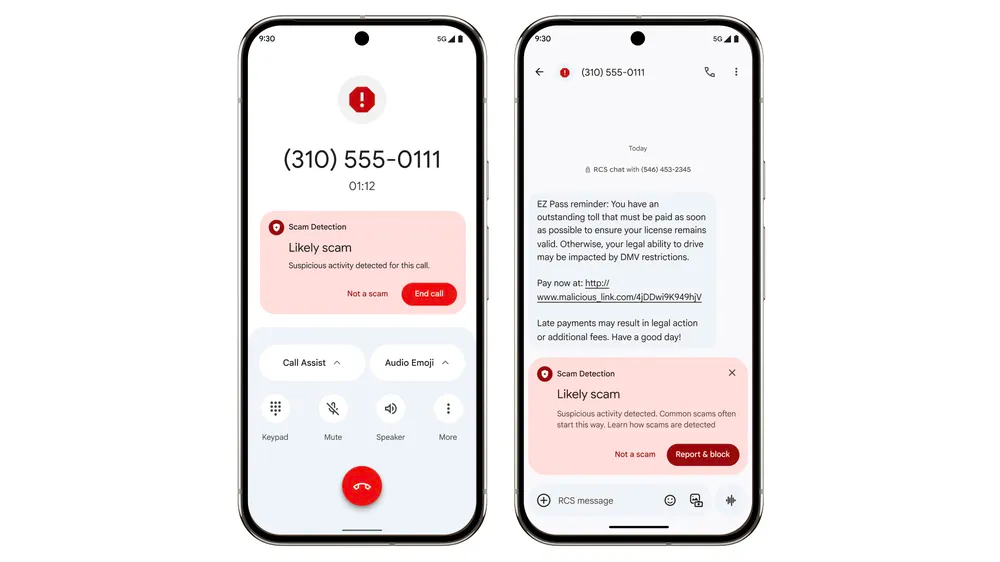

為避免用戶遭到詐騙,Google在Chrome及搜尋中導入AI

AI不僅用來改善應用程式性能,也被用來改善安全,Google揭露如何利用AI來預防搜尋引擎、電腦版與Android版Chrome的詐騙行為。

Google於發表的「打擊搜尋詐騙」(Fighting Scams on Search)報告中說明,其分類器原本是利用機器學習演算法來辨識詐欺行為的模式、異常狀況及語言線索,然而,詐騙者不斷改進與變更,因此防禦者必須能夠了解新威脅並主動制定對策。

最近3年,Google不斷更新基於AI的反詐騙系統,AI與大型語言模型讓他們能夠分析大量文本,識別那些可能與協調詐騙或新興詐欺說法有關的微妙語言及主題連結,例如新系統得以辨識詐騙網站的互連網路,可以辨識各種不同語言的詐騙,在整合各種先進的AI模型之後,Google的詐騙偵測能力大增,可在詐騙網頁出現在搜尋結果之前,攔截20倍以上的詐騙頁面。

微軟逐步終止Authenticator儲存密碼功能,將以Edge內建功能為主

微軟宣布將從7月起,逐步取消Authenticator管理和Autofill密碼或通行密鑰(Passkey)的功能,最終把這些管理功能轉到Edge瀏覽器。不過,用戶還是可以採用其他廠牌的解決方案,例如:Google Password Manager或iCloud Keychain。

從2025年6月起,用戶就無法再於Authenticator儲存新增密碼。7月間,Authenticator的密碼autofill無法使用。從8月起,Authenticator也無法存取(及autofill)已儲存的密碼。

微軟提醒用戶應儘速行動,因為7月之後,Authenticator儲存的支付資訊就會從裝置刪除。8月之後,不但所有儲存的密碼無法從Authenticator取用,生成的密碼若未儲存也將會刪除。

近期資安日報

【5月9日】臺灣未來4年國家資通安全發展方案正式出爐,將從4大層面著手

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09