微軟於今年4月修補CLFS零時差漏洞CVE-2025-29824,當時他們透露這項漏洞已被用於實際攻擊行動,駭客組織Storm-2460將其用於勒索軟體RansomEXX攻擊,但如今傳出也有其他駭客運用這項漏洞的情況。

資安業者賽門鐵克發現,勒索軟體Play旗下團體Balloonfly將其用於散布竊資軟體,由於相關活動與Storm-2460手法有顯著差異,研究人員確定是不同人馬所為。

【攻擊與威脅】

針對微軟4月修補的CLFS零時差漏洞,傳出Play勒索軟體駭客也加入利用的行列

上個月8日微軟發布例行更新(Patch Tuesday),總共修補126項安全漏洞,其中包含零時差漏洞CVE-2025-29824。該漏洞位於Windows通用事件記錄檔案系統(CLFS)的驅動程式,為記憶體釋放後再存取使用(Use After Free,UAF)的漏洞,可讓已獲得授權的攻擊者提升本機權限。當時微軟透露,該漏洞已遭被稱為Storm-2460的駭客組織濫用,散布勒索軟體RansomEXX,受害組織包括美國IT業者、委內瑞拉金融業者、西班牙軟體公司、沙烏地阿拉伯零售業者,如今傳出也有其他駭客加入利用漏洞的行列。

博通旗下資安業者賽門鐵克本周公布調查結果,一個和Play勒索軟體有關的攻擊者也曾利用CVE-2025-29824,對美國組織發動惡意程式攻擊以提升權限。特別的是,這組駭客並未部署勒索軟體,而是植入了竊資程式Grixba,這個程式被認為和Play勒索軟體背後的團體Balloonfly有關。

對於資安事故發生的過程,研究人員推斷Balloonfly先是鎖定面向網際網路的思科ASA防火牆,然後以某種不明方法,在受害者網路上濫用本漏洞,並成功橫向移動到Windows電腦。

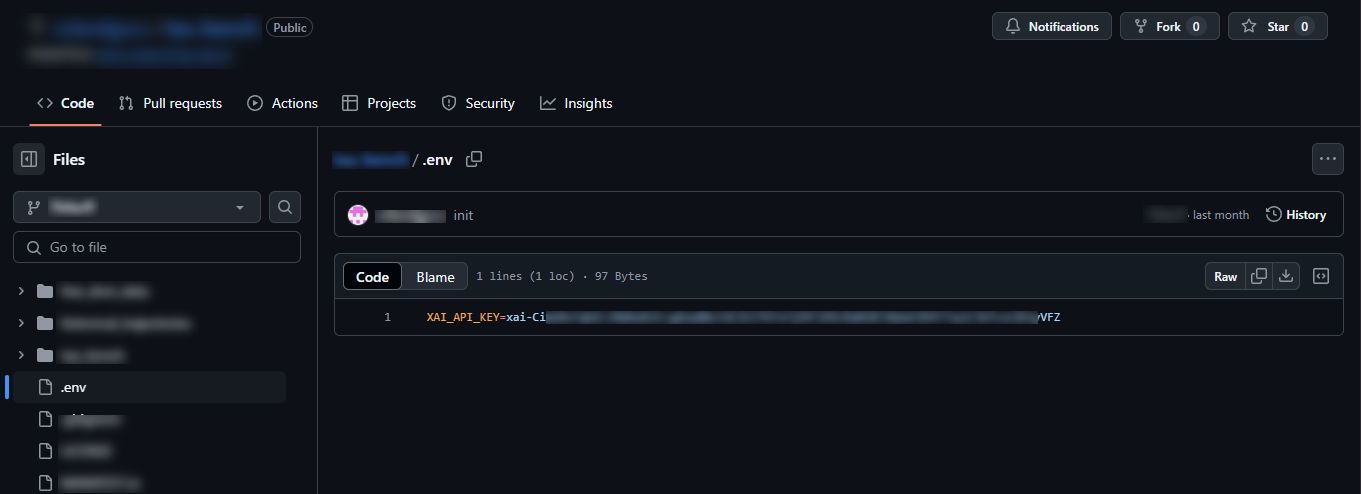

創辦資安顧問公司Seralys、專門從事滲透測試的資安專家Philippe Caturegli透露,xAI員工不慎將API金鑰上傳至公開的GitHub儲存庫,而且長達兩個月都沒有被撤銷。

資安部落格Krebs On Security追蹤了整起事件,指出秘密偵測平臺GitGuardian早在今年3月便發現此事,並直接通知該名員工,但相關金鑰一直到4月30日還是有效,使得GitGuardian轉而通知xAI安全團隊,之後xAI才直接刪除含有API金鑰的GitHub儲存庫。

GitGuardian共同創辦人暨執行長Eric Fourrier向Krebs On Security表示,這組API金鑰可用來存取xAI內部的大型語言模型,涵蓋公開、未發布、開發中或私有的AI模型,包括逾60個經過微調的私人模型。其中,有些大型語言模型是根據SpaceX資料進行微調,有些是根據特斯拉資料進行微調,他認為,基於SpaceX資料進行微調的Grok模型,不應被公開。

專門追蹤開源軟體供應鏈安全性的美國資安新創Hunted Labs提出警告,他們發現Go語言的開源軟體套件Easyjson是由俄羅斯最大社交平臺VK所開發,恐危及美國國家安全。

研究人員指出,如Easyjson等序列化工具是在應用程序的底層運行,它們通常是無形的,且緊密整合了系統的各個核心元件,一旦部署就很難移除與替換,過往普遍被認為是可靠的。然而,一旦它們被武器化,Easyjson就能成為供應鏈的後門,藉由反序列化執行遠端程式攻擊,被用來執行間諜活動或竊取資料,或者是啟用Kill Switch,於特定條件下觸發預設的破壞性功能。

Hunted Labs表示,VK在俄烏戰爭中一直藉由審查或推廣內容發揮著作用,刪除任何對俄羅斯政府不利的言論,使得他們也對Easyjson這個由俄羅斯貢獻者提交逾85%以上程式碼的專案感到憂心,而該專案現在正處於美國雲端原生生態系統的臍帶位置。

近年來中國對臺網路攻擊力道不僅未減,更持續將攻擊目標擴及全球多國政府與民間企業。在美國RSAC 2025資安會議期間,Google在一場針對媒體的資安情資分享會上,將所有討論焦點都放在中國與北韓問題上,而絲毫未提蘇俄與伊朗,就充分顯現中國威脅已成為全球資安最重大的課題。

資安業界堪稱APT調查專家的Mandiant,在過往舉辦的資安情資分享會上,通常都會揭露蘇俄、中國、伊朗及中國等網攻四大寇的最新攻擊手法,不過,在今年四月底這場情資分享會上,主持座談的Google威脅情資副總裁Sandra Joyce(曾是Mandiant執行副總裁),一開場就直接切入中國網路攻擊的問題,她說:「中國近年來持續展現出最有創新性的網路攻擊手法。」如今,中國針對西方國家所發動的網路間諜攻擊行動,不論是數量與強度,都達到了空前的高峰。

Mandiant Consulting技術長Charles Carmakal指出,現今中國網路攻擊鎖定的目標,幾乎都是中國政府感興趣的對象,比如半導體公司、資訊科技公司、電信公司、政府機關及國防承包商等,不像2015年之前採取大範圍掃射的策略。

其他攻擊與威脅

◆三星顯示器內容集中控管系統遭到鎖定,駭客利用已知漏洞挾持設備並部署惡意軟體

◆資安業者SentinelOne證實遭鎖定,北韓IT員工、勒索軟體、中國駭客試圖對其下手

【漏洞與修補】

圖像化LLM應用開發工具Langflow存在RCE漏洞,CISA證實已被用於實際攻擊

美國CISA證實,圖像化LLM應用開發工具Langflow的遠端程式碼執行(RCE)漏洞CVE-2025-3248,已被實際用於攻擊行動。Langflow為開源工具,支援以圖形化方式設計大型語言模型流程,讓開發者能透過拖放元件的方式,快速組合出可執行的人工智慧代理流程,然而,其高彈性的設計也伴隨著潛在風險,特別是在執行環境缺乏適當安全防護時,容易成為攻擊目標。

資安公司Horizon3.ai進一步說明CVE-2025-3248的成因,是Langflow早期版本在處理程式碼驗證時缺乏適當的安全控管。具體來說,攻擊者可透過未加認證保護的API端點/api/v1/validate/code提交特製的Python函式碼,並利用裝飾器(Decorator)或預設參數中的表示式,在函式尚未執行時即觸發任意程式碼的執行。

由於Langflow原本設計即允許使用者修改與執行Python程式碼來控制人工智慧元件,因此存在缺乏沙箱或額外限制的情況,一旦認證機制設定不當,將導致攻擊者可遠端取得主機控制權。

臺廠普萊德(Planet)工控網路設備被找出漏洞的情況,先前有去年下旬台灣電腦網路危機處理暨協調中心(TWCERT/CC)提出警告,以及今年1月資安業者Claroty發現的資安漏洞,這些漏洞都出現在交換器,而且當中有危險程度達到重大層級的弱點特別值得留意。如今有研究人員同時在該廠牌的交換器及網路設備管理軟體當中發現漏洞,引起許多國外媒體的關注。

臺廠普萊德(Planet)工控網路設備被找出漏洞的情況,先前有去年下旬台灣電腦網路危機處理暨協調中心(TWCERT/CC)提出警告,以及今年1月資安業者Claroty發現的資安漏洞,這些漏洞都出現在交換器,而且當中有危險程度達到重大層級的弱點特別值得留意。如今有研究人員同時在該廠牌的交換器及網路設備管理軟體當中發現漏洞,引起許多國外媒體的關注。

根據HackRead、SC Media、GBHackers等多家媒體報導,資安業者Immersive Labs在普萊德交換器及管理軟體當中,總共找到5個資安漏洞,分別是:CVE-2025-46271、CVE-2025-46272、CVE-2025-46273、CVE-2025-46274、CVE-2025-46275,這些漏洞可被用於遠端執行任意程式碼(RCE)、權限提升,以及未經授權存取列管裝置。美國網路安全暨基礎設施安全局(CISA)也在28日發布警告,呼籲用戶儘速因應這些漏洞,因為這些漏洞的4.0版CVSS風險達到9.3(3.1版風險值介於9.1至9.8分),相當危險。

4月25日普萊德發布資安公告證實此事,指出旗下部分型號的交換器、網路設備管理軟體存在資安漏洞這些漏洞,他們已發布修補程式因應。

其他漏洞與修補

◆WordPress外掛OttoKit重大漏洞已被積極利用,10萬網站曝險

◆Ubiquiti網路攝影機存在滿分漏洞,攻擊者能遠端執行任意程式碼

近期資安日報

【5月7日】勒索軟體駭客自帶安裝程式,繞過EDR防護機制加密檔案

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-09

2026-03-06