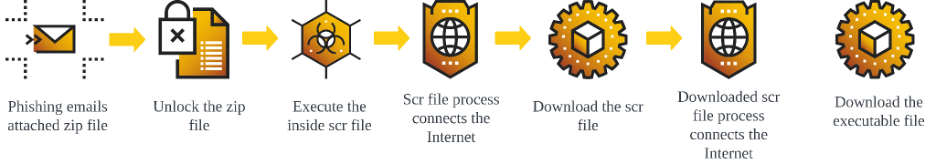

為了在受害電腦成功執行惡意軟體,駭客利用惡意軟體載入工具(Loader)、下載工具(Downloader)的情況,越來越常出現。最近有一款前身為殭屍網路病毒的惡意軟體下載工具Phorpiex,引起研究人員的高度關注,因為,駭客拿來散布惡名昭彰的勒索軟體LockBit 3.0。

值得留意的是,關於勒索軟體LockBit 3.0的攻擊流程,駭客多半以手動方式操作,透過Phorpiex下載、部署,能讓整個流程高度自動化,而鮮少需要人工介入,使得攻擊者能同時對更多目標下手。

【攻擊與威脅】

惡意軟體下載工具Phorpiex捲土重來,被用於散布LockBit 3.0勒索軟體

資安公司Cybereason發表威脅分析報告指出,老牌殭屍網路Phorpiex近期再度現身,並被觀察到成為散布LockBit 3.0勒索軟體的載體。Phorpiex在受感染主機上自動下載並執行LockBit勒索程式,無需駭客進行後續操作,由於該攻擊流程高度自動化,與傳統勒索攻擊仰賴人工作業的模式有所不同,因此受到關注。

Phorpiex又名Trik,自2010年起即活躍於各類攻擊活動,最早是以垃圾郵件推送及挖礦行為為主,近年則被用於交付惡意程式。根據Cybereason觀察,該工具近來技術變動不大,甚至仍保留刪除Windows下載區域標記檔,以掩蓋惡意檔案真實來源的老舊行為。

除了LockBit,Phorpiex也被用來投遞其他惡意程式,例如:TWIZT與GandCrab。TWIZT會透過捷徑檔觸發下載流程,並建立空白JPEG圖檔判斷是否重複感染,而散布GandCrab的版本則具備反偵測與關閉防毒的功能。

勒索軟體Rhysida聲稱對秘魯政府數位平臺下手,該國否認遭駭

資安業者Comparitech上周五發現,勒索軟體駭客組織Rhysida在暗網貼文,聲稱攻擊秘魯政府的數位平臺,並張貼疑似來自網址為Gob.pe的多份文件螢幕擷圖作為證據(Gob.pe為祕魯政府數位平臺的網址),駭客宣稱已向祕魯政府要求在7日內支付5個比特幣,來換取資料不被外流。

不過,祕魯政府否認此事。資安業者Venarix轉貼祕魯政府的聲明,他們宣稱該國數位平臺www.gob.pe並未遭入侵或遭破壞,所有服務皆維持正常運作。

該國政府說,社群媒體流傳關於www.gob.pe網域被劫持的訊息,並不準確。所謂的資安事件,實際上是發生於www.satp.gob.pe網域相關的某服務,但該服務管理與祕魯內閣會議主席(總理)辦公室、或數位政府與轉型秘書處切開。

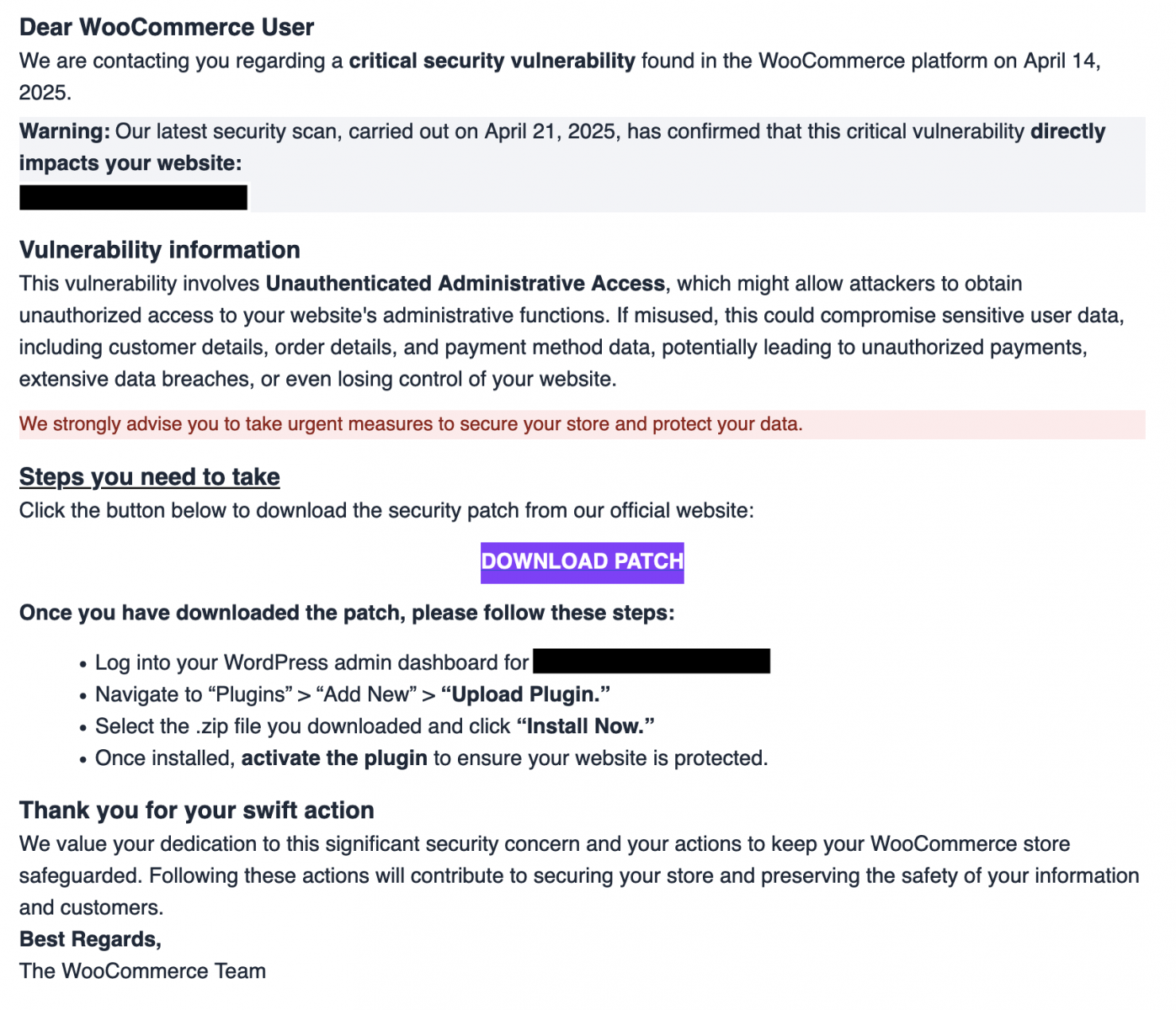

電子商務平臺WooCommerce管理員遭鎖定,駭客佯稱網站有漏洞從事網釣

近年來鎖定Magento、WooCommerce等電子商城平臺的攻擊行動不時傳出,其中最常見的入侵手法之一,就是利用零時差漏洞或已知漏洞而能得逞,但也有駭客反其道而行,佯稱電商網站有資安弱點為由,從事網釣攻擊。

例如,資安業者Patchstack提出警告,他們發現專門針對WooCommerce網站管理員的大規模釣魚攻擊,駭客聲稱經過他們的掃描,網站有重大層級的資安漏洞,這項漏洞能被用於未經授權的狀態下,以管理者身分入侵網站,若是不處理,攻擊者就能竊取網站敏感的使用者資料,包含客戶資訊、訂單細節,以及付款方式的內容。駭客甚至恐嚇管理者,該漏洞可能會導致未經授權的付款,甚至讓網站失去控制。

駭客建議網站管理者要儘速依照指示操作,從他們的網站下載修補程式,並以WordPress外掛程式的形式上傳、安裝,然後啟用,網站才會得到保護。然而,上述的一切,都是與駭客聲稱、卻不實際存在的假漏洞有關,一旦網站管理者照做,駭客就會透過後門與新建立的管理員帳號,來入侵受害網站。

其他攻擊與威脅

◆勒索軟體Babuk繞過EDR防護出現新手法,利用合法安裝程式達到目的

◆駭客組織Venom Spider冒充求職者,鎖定人力資源部門而來

◆惡意NPM套件鎖定CryptoJS用戶而來,企圖竊取加密貨幣錢包、MongoDB資料庫

【漏洞與修補】

PHP程式庫ADOdb存在滿分漏洞,280萬套已部署系統恐曝險

PHP開源專案ADOdb上周釋出5.22.9版,以修補CVSS風險評分等級高達10分的安全漏洞CVE-2025-46337,該漏洞恐危及全球280萬已安裝ADOdb的系統。

ADOdb是個熱門的PHP資料庫抽象層,它提供統一的API介面,讓開發人員得以利用相同的語法來操作不同類型的資料庫,相容於MySQL、PostgreSQL、SQLite、Oracle、Microsoft SQL Server、IBM DB2及Sybase等資料庫,而這次所發現的CVE-2025-46337為SQL注入漏洞,出現在ADOdb程式庫的PostgreSQL驅動程式,允許駭客執行任意SQL指令。

這是由安全研究人員Marco Nappi意外發現的漏洞,起因是最近想要強化對白盒的了解,於是他開始探索靜態分析安全測試(SAST),並決定利用靜態程式碼分析工具SonarQube來分析用來建置大學網站的開源專案Moodle,以及客戶關係管理專案VtigerCRM。沒想到,Marco Nappi在Moodle或VtigerCRM都找到相同的SQL注入漏洞,進一步檢查才確認,該漏洞其實隱藏在ADOdb元件。

圖像化資料分析平臺Grafana發布安全更新,修正多項資安漏洞。其中,高風險漏洞CVE-2025-3260影響Grafana 11.6.0以上的版本,允許具Viewer或Editor角色的使用者繞過儀表板與資料夾的權限設定,查看、編輯或刪除組織內所有儀表板。當系統啟用匿名認證,且匿名用戶被指派為Viewer或Editor角色,未登入使用者也可能無需授權即可操作組織內所有儀表板。

根據官方說明,該漏洞發生於新開發的/apis/dashboard.grafana.app/系列端點,在權限檢查邏輯上存在缺陷,影響所有啟用該API的部署環境。雖然組織隔離機制仍然有效,不同組織之間的資料不會因此洩漏,但單一組織內的權限防護卻會失效。該漏洞CVSS評分為8.3屬高風險等級,建議用戶盡速升級至11.6.0+security-01版本或同分支修補版本,即便使用者無法立即升級,也應以網路層封鎖特定API路徑因應。

資安廠商Armo研究人員公布針對Linux的Rootkit,利用Linux提高效能的專屬機制io_uring,來繞過包括Microsoft Defender在內的端點安全工具偵測。

io_uring是Linux 5.1引進的高效非同步I/O核心API,透過支援非同步、批量提交I/O,解決傳統處理方法的同步阻塞,或是大量系統呼叫(syscall)的問題。它使用可兩個共享的ring buffer完成用戶空間(user space)和核心空間(kernel space)的溝通,藉由共享緩衝區來大幅減低因複製產生的系統額外的資源消耗(overhead),加速I/O執行。

但Armo研究人員發現,io_uring對某些安全工具反而有害,因為它的機制可讓應用程式執行多種行為,而不需使用系統呼叫。因此仰賴系統呼叫偵測的安全產品,就無法偵測到使用io_uring的rootkit。基於io_uring的安全疑慮,Google已經在ChromeOS、Google伺服器及Android關閉io_uring的支援,Docker也預設不支援io_uring;Linux基金會也提供全系統關閉的方法。

其他漏洞與修補

◆Google發布安卓5月例行更新,修補已被用於攻擊的零時差漏洞

◆Windows部署服務存在DoS漏洞,攻擊者有機會遠端發動零點擊攻擊

近期資安日報

【5月5日】臺灣第一座防詐實驗室正式掛牌上路,玉山金揭金融無塵室發展方向

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09

2026-03-06