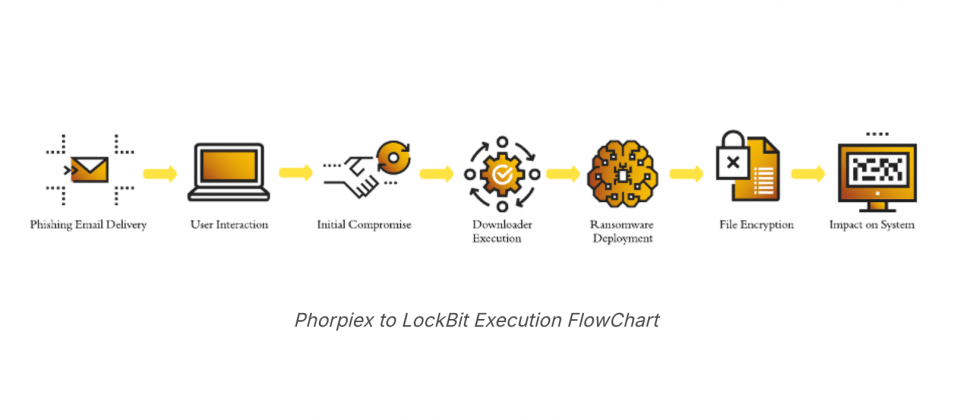

資安公司Cybereason發表威脅分析報告指出,老牌殭屍網路Phorpiex近期再度現身,並被觀察到成為散布LockBit 3.0勒索軟體的載體。Phorpiex在受感染主機上自動下載並執行LockBit勒索程式,無需駭客進行後續操作,由於該攻擊流程高度自動化,與傳統勒索攻擊仰賴人工作業的模式有所不同,因此受到關注。

Phorpiex又名Trik自2010年起即活躍於各類攻擊活動,最早是以垃圾郵件推送及挖礦行為為主,近年則被用於交付惡意程式。根據Cybereason觀察,該工具近來在技術變動不大,甚至仍保留刪除Windows下載區域標記檔,以掩蓋惡意檔案真實來源的老舊行為。

而LockBit勒索軟體自2019年出現以來,作為勒索軟體即服務模式的代表性家族,在全球多起重大攻擊中被廣泛使用。儘管該集團在2024年初曾遭多國執法單位聯手剷除,基礎設施與部分成員遭到查緝,但其攻擊活動並未因此停止。此次透過Phorpiex交付LockBit 3.0的案例,也是其捲土重來的證據之一。

Phorpiex藉由釣魚郵件傳送ZIP壓縮檔,檔案內含不同的載入器變體。LockBit版本的壓縮包內為.SCR副檔名的偽裝圖片檔,一旦啟動即連線至位於俄羅斯的C2伺服器,嘗試下載並執行名為lbbb.exe的勒索程式。在下載前,載入器會先刪除URL快取記錄,以確保從遠端重新下載檔案時不受本機快取干擾,接著執行下載與啟動程序。

該載入器進一步利用字串加密及動態函式解析來隱藏其真正行為,僅在執行時才解密與載入所需的系統元件。所有下載檔案會存放於系統的暫存資料夾,並賦予隨機檔名以躲避特徵比對掃描,最後刪除記錄來源資訊的附加檔案,以抹除可供追查的線索。

除了LockBit版本,Phorpiex也被用來投遞其他惡意程式,如TWIZT與早期的GandCrab。TWIZT會透過捷徑檔觸發下載程序,並建立空白JPEG判斷是否重複感染,而GandCrab版本則具備反偵測與關閉防毒的功能。研究人員比較這些變體,說明Phorpiex易於重用的特性,無論用於哪種攻擊,核心操作如自我複製、啟動自動執行與刪除痕跡幾乎一致,顯示其具高度模組化特性,能被不同攻擊者靈活利用。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02