數發部在防範網路詐騙上,2023年從金流阻斷的管道著手,補助金融業者發展AI防詐鷹眼系統,促成公私合作共同組成「鷹眼識詐聯盟」,今年他們有了進一步的行動,上週宣布支持玉山金控、金融科技產業聯盟成立防詐實驗室,目的是希望運用新技術,提高對異常交易、高風險帳戶的偵測識別能力。

其中,防詐實驗室的重點計畫「金融無塵室」,玉山金控也在掛牌儀式公開展示這個管制空間。防詐實驗室當中設立的金融無塵室,藉由多層式加密,建立可以整合不同金融資料的環境,目的是讓金融機構能在確保資安合規、安全的情況下合作。

【攻擊與威脅】

駭客攻陷電商平臺Magento供應鏈,連百億規模跨國公司都遭殃

專門鎖定電子商務資訊安全領域的Sansec揭露,有駭客滲透了開源電子商務平臺Magento的供應鏈,在這些供應鏈業者所提供的外掛程式中嵌入了後門,已波及數百家商店,包括一家價值400億美元的跨國公司。Sansec調查發現,總計有21款第三方擴充套件服務含有同樣的後門,該後門偽裝成授權檢查機制,允許駭客得以在未經授權的情況下執行任意的PHP程式,竊取客戶資料及支付資訊,植入信用卡竊取程式,建立未經授權的管理員帳戶,或是持續控制受到感染的網站等。

特別的是,這些後門現身的時間點從2019年到2022年不等,最久的已存在6年,卻一直到今年4月才開始遭到積極利用。

被植入後門的應用程式來自3家Magento解決方案供應商Tigren、Magesolution,以及Meetanshi。Sansec說,這3家業者的伺服器已被滲透,才使得駭客能夠在它們的下載伺服器上植入後門,估計全球至少有500家至1,000家商店正在執行含有後門的應用程式。

Cloudflare緩解了6.5 Tbps大規模DDoS攻擊

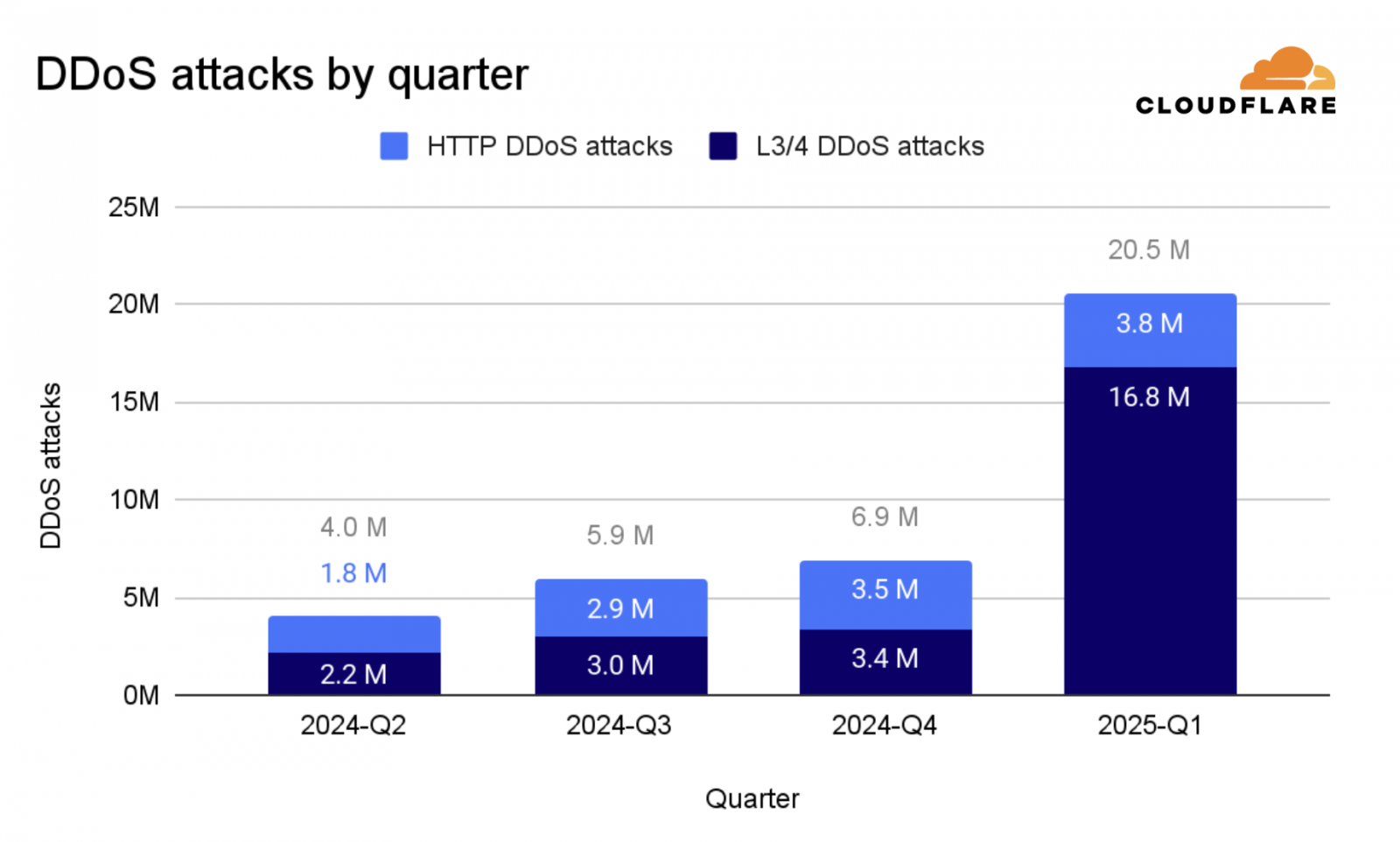

2025年分散式阻斷服務(DDoS)攻擊愈來愈猛烈,資安業者Cloudflare在今年4月緩解6.5 Tbps的DDoS攻擊,再創下史上攻擊流量的新高。

近日Cloudflare揭露今年第一季DDoS攻擊態勢,指出第一季該公司阻擋約700次超大流量的攻擊,平均每天有8次,這些攻擊行動的規模,不是流量在1 Tbps以上,就是每秒傳送10億個封包(Bpps)的事故。

雖然Cloudflare主要是彙整第一季的態勢,但這次特別提及4月的情況。因為,該公司在4月下半,偵測並阻擋了數十次超大量DDoS攻擊,其攻擊最高峰在6.5 Tbps(或是4.8 Bpps),每波攻擊持續35到45秒之間。從流量的規模來看,6.5 Tbps的攻擊波是迄今公開紀錄最大的DDoS攻擊,超越今年1月的5.6 Tbps;而4.8 Bpps也是迄今公布最多封包量的一次,比前一次的3.15 Bpps多出52%。

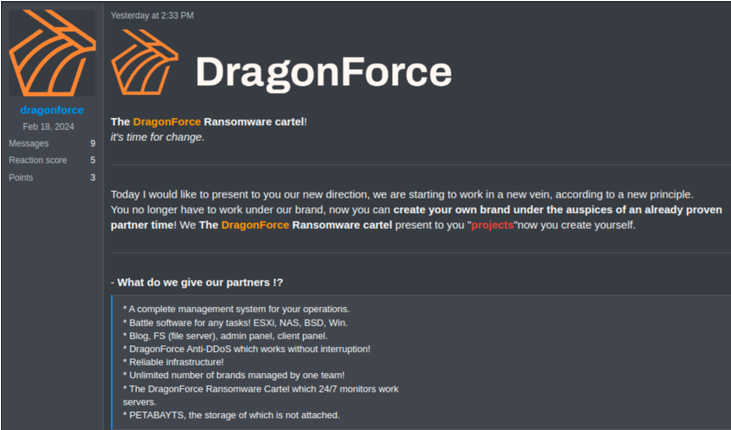

勒索軟體DragonForce東山再起,以橫向聯盟模式提供作案工具,讓打手以自己的名義犯案

去年6月傳出臺灣邦交國帛琉遭駭,2萬份政府文件流入暗網,聲稱發動攻擊的勒索軟體駭客組織DragonForce,表示他們是為了經濟目的而犯案,特別的是,當時該組織並未向帛琉政府勒索,外界認為原因是這些駭客背後有中國政府資助。如今這組駭客傳出建立新的經營模式,吸引想建立名號、卻無相關技術的打手上門。

資安業者Secureworks指出,DragonForce經營團隊原本採用提供作案工具的租用服務模式(Ransomware-as-a-Service),3月19日之後,開始改以勒索軟體「橫向聯盟(cartel)」名義找尋合作對象,而與過往租用工具的經營模式最大的差異,就是合作社的成員能以自己的品牌從事活動。

資安新聞網站Bleeping Computer根據他們聯繫DragonForce代表後得到的資訊,描述新的業務合作模式,他們指出DragonForce通常會在附屬團體收到贖金後,瓜分20%至30%作為平臺的使用費。DragonForce透露,他們是以經濟利益為動機的駭客組織,自己有一套道德準則,反對攻擊癌症病人或是心臟相關的醫療機構。

Commvault公布被用於攻擊Azure環境的零時差漏洞細節

今年3月老牌備份軟體領導廠商Commvault表示,他們2月20日接獲微軟的通報,得知有國家級駭客在Azure環境從事未經授權的活動,經過初步調查後確認有部分用戶受到影響,駭客利用了一項零時差漏洞而得逞,如今該公司公布後續的調查結果。

4月27日Commvault表示,經過他們進一步調查,確認客戶備份的資料並未遭到未經授權存取,這起事故也沒有對該公司業務營運和交付產品、服務造成重大影響。Commvault與兩家資安業者、有關當局緊密合作,聯手因應此事。

該公司也更新前述零時差漏洞的資安公告,指出這項弱點已被登記為CVE-2025-3928列管,CVSS風險評為8.7,並指出若不處理,攻擊者有機會用來部署Web Shell,並損害網頁伺服器。美國網路安全暨基礎設施安全局(CISA)於4月28日,將該漏洞納入已遭利用的漏洞列表(KEV)。

鋼鐵廠盛餘於3月30日於股市公開觀測站發布資安重訊,指出他們資訊系統遭到網路攻擊,且有主機與電腦感染病毒的情況,經過一個月的調查,該公司再度表示,他們管理的個人資訊及機密資訊,有可能遭到洩露的情況。他們將著手對可能受到影響的利害關係人,發送資安通知,對於遭竊情形與處理措施進行說明。

究竟有那些資料曝險,該公司並未進一步說明。不過,該公司進行評估後,認為對公司的營運無重大影響。

其他攻擊與威脅

◆竊資軟體LummaC2藉由ClickFix網釣手法散布,並於記憶體內執行惡意PowerShell指令碼

◆人工智慧公司xAI私鑰於GitHub流出,特斯拉、SpaceX、X的大型語言模型恐被存取

◆低價安卓手機、平板電腦、機上盒驚傳預載惡意軟體Triada,鎖定俄羅斯用戶而來

◆資安業者Veritaco執行長遭到起訴,起因是此人在醫院的電腦植入惡意軟體

【漏洞與修補】

GitLab釋出新版修正Maven Proxy高嚴重性XSS漏洞

GitLab釋出17.11.1、17.10.5及17.9.7版本,針對社群版與企業版同步進行安全性修正。本次更新重點為修補多個Maven Dependency Proxy元件相關的高嚴重性跨站腳本攻擊(XSS)漏洞與資料洩漏風險,影響範圍涵蓋16.6後的版本號。官方指出,受影響的安裝環境不限於特定部署型式,所有自行管理版本GitLab均建議儘速升級。

GitLab公告修補5個安全性問題,有3項為高嚴重性漏洞,其中2個CVE-2025-1763、CVE-2025-2443出現在Maven Dependency Proxy元件,該元件主要用於快取與管理Java專案所需套件下載,但因內容安全政策(CSP)與快取標頭設定不足,攻擊者可能植入惡意腳本,繞過瀏覽器的安全防護機制。另一項高嚴重性漏洞CVE-2025-1908,則與NEL(Network Error Logging)標頭注入有關,可能使攻擊者追蹤使用者瀏覽行為,進一步增加入侵或帳號接管的風險。

資安業者Oligo揭露23個資安漏洞,這些漏洞涉及蘋果AirPlay協定與AirPlay軟體開發套件(Software Development Kit,SDK),研究人員將它們統稱為AirBorne,蘋果接獲通報後在今年1月修補完成,並登記17個CVE編號列管。不過,Oligo擔心,市場上有數千萬臺的第三方裝置支援AirPlay,恐怕需要數年的時間才能全部修補完成。

這些漏洞可能被用來執行遠端程式、存取控制清單、繞過與使用者的互動、任意存取本地端檔案、外洩敏感資訊、中間人攻擊,以及服務阻斷攻擊等。對此,Oligo建議使用者,應更新裝置以降低潛在的安全風險,並在不使用的情況下直接禁用AirPlay接收器;若是要使用相關功能,也要進一步藉由防火牆設定來限制AirPlay存取並採用嚴格的AirPlay設定。

【資安產業動態】

玉山金揭金融無塵室最新進展,第二階段要整合跨業資訊、提升軟硬體架構

玉山金控近日與金融科技產業聯盟、數發部合作成立「防詐實驗室」,並在4月30日正式掛牌啟用。除了對外展示金融無塵室空間,玉山金控也進一步揭露金融無塵室後續的目標。玉山金控指出,他們已在今年2月和中信金控、中華郵政完成金融無塵室第一階段概念驗證(POC),驗證警示帳戶偵測的技術可行性,接下來,金融無塵室的第二階段目標,是要透過結合多元跨業資訊,捕捉更多潛在被害人,並且運用更好的演算法和硬體架構,進一步提升警示精準度。

在防詐實驗室掛牌儀式中,玉山金控對外展示了金融無塵室空間,也就是位處於防詐實驗室中的管制室,是實際進行研發和資料分析的場域。玉山金控表示,所有人員進出這個管制室,都需要移除自有裝置,例如不能攜帶手機或自有3C裝置,而且,這個空間也嚴禁任何資料攜出,管制室內部也會有個人專屬使用的對應裝置。

資料無塵室(Data Clean Room)是國外近年開始崛起的多方資料協作方式,在安全技術和隱私技術保護下,讓多方資料可以在兼顧用戶隱私和資料安全的環境下進行處理和分析。金融無塵室正是這一類的設計,利用了多層式加密方式,建立一個可以整合不同金融機構資料的環境,確保金融機構能在資料合規、安全的情況下進行合作。

近期資安日報

【5月2日】思科、Nvida等多家業者在RSAC 2025推出AI資安工具

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02