有多家資安業者提出警告,SAP在4月24日修補的資安漏洞CVE-2025-31324,已出現實際的攻擊行動,攻擊者在NetWeaver伺服器部署Web Shell。究竟有多少伺服器受害?有研究人員公布新的調查結果。

Shadowserver基金會、網路安全搜尋引擎業者Onyphe、資安業者Nextron Systems先後透露調查結果,值得留意的是,他們揭露的影響範圍有相當大的落差,是否影響範圍還會再擴大,有待進一步的追蹤。

【攻擊與威脅】

1千多臺SAP NetWeaver伺服器可能遭入侵,駭客利用風險值滿分漏洞得逞

4月24日SAP緊急發布應用程式伺服器NetWeaver更新,修補風險值達到10分滿分的重大漏洞CVE-2025-31324,通報此事的資安業者ReliaQuest在調查資安事故的過程察覺這項漏洞,後續有多家資安業者Onapsis、watchTowr表明觀察到相關攻擊行動的跡象,但究竟有多少NetWeaver伺服器受害?有新的調查結果出爐。

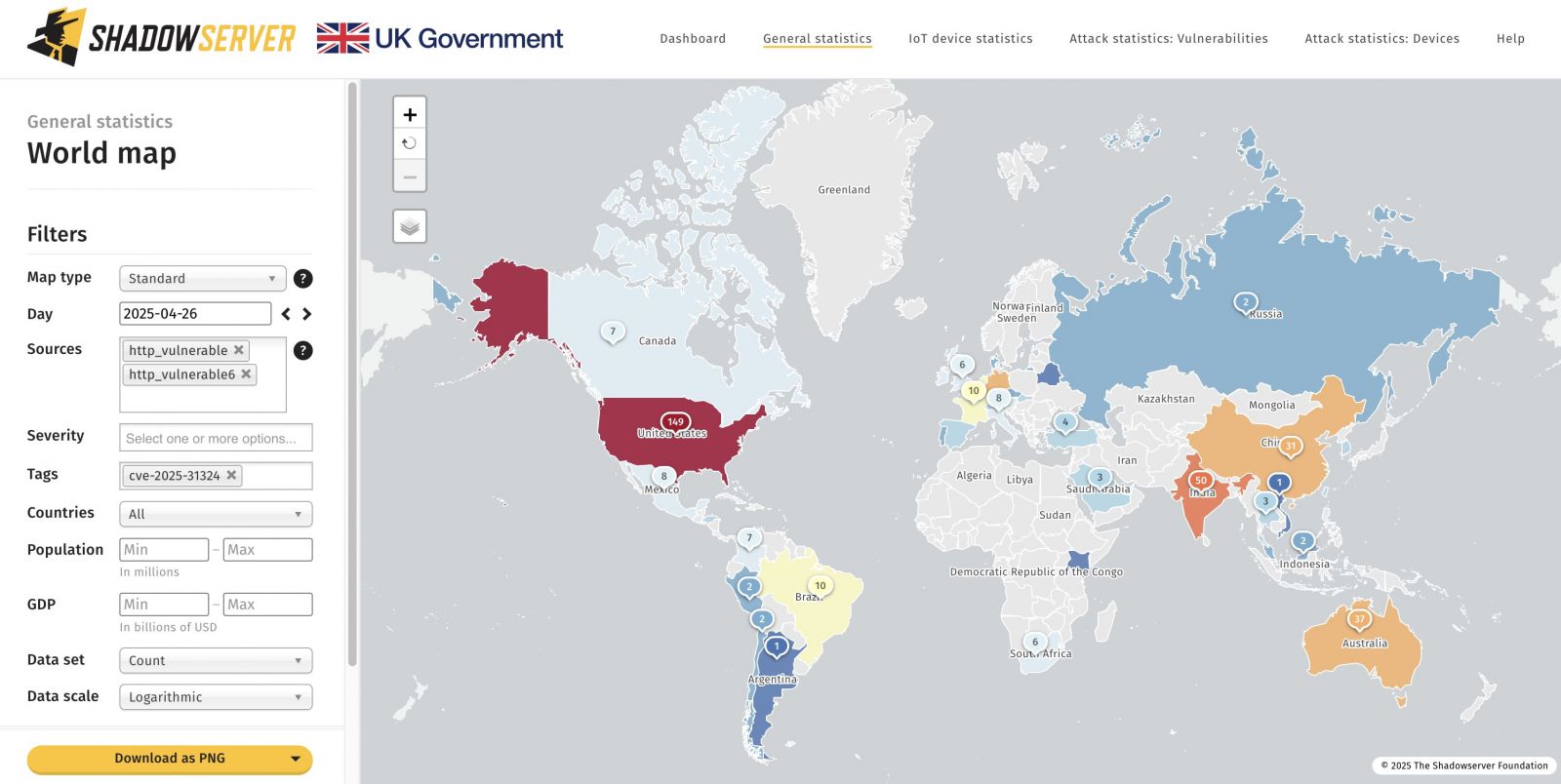

28日Shadowserver基金會指出,他們確認有454個IP位址曝險,其中美國有149個最多,印度、澳洲有50個、37個居次。

但後續有研究人員指出,實際影響範圍可能更為廣泛。網路安全搜尋引擎業者Onyphe向資安新聞網站Bleeping Computer透露,他們確認有1,284臺伺服器存在CVE-2025-31324,其中474臺已被入侵,駭客植入了Web Shell。另一家資安業者Nextron Systems指出,截至目前為止,他們確認超過1,100套NetWeaver系統已經被入侵,並強調這類系統幾乎都建置於大型企業及關鍵基礎設施,鮮少在其他環境應用,因此影響的範圍可能會相當廣泛。

Hitachi Vantara傳出遭遇勒索軟體Akira攻擊,伺服器離線因應

根據資安新聞網站Bleeping Computer報導,日立集團子公司Hitachi Vantara疑似遭到勒索軟體Akira攻擊,迫使該公司將伺服器離線因應,據傳駭客得手內部檔案,但數量目前不得而知。

上周末Hitachi Vantara網站一度呈現離線狀態,該公司向媒體坦承是遭到勒索軟體攻擊之故。事件發生在4月26日,影響該公司部分系統。Hitachi Vantara表示當時他們偵測到可疑活動,立即啟動應變回應措施,並偕同第三方專家支援調查和修復。同時,為防範事件擴大,Hitachi Vantara也暫時將伺服器離線。

Hitachi Vantara並未說明攻擊者身分與勒索軟體名稱,也尚未有任何攻擊者組織出面宣稱犯案。不過Bleeping Computer獲報,兇手是Akira勒索軟體。

其他攻擊與威脅

◆勒索軟體VerdaCrypt廣泛針對超過100種檔案下手,並企圖透過USB裝置入侵隔離環境

◆網釣工具包Darcula結合生成式AI,大幅降低駭客使用門檻

◆巴基斯坦駭客APT36假借恐怖攻擊為誘餌,對印度國防單位從事網釣

【漏洞與修補】

Windows更新產生的Inetpub資料夾恐遭濫用,攻擊者能阻止修補其他弱點

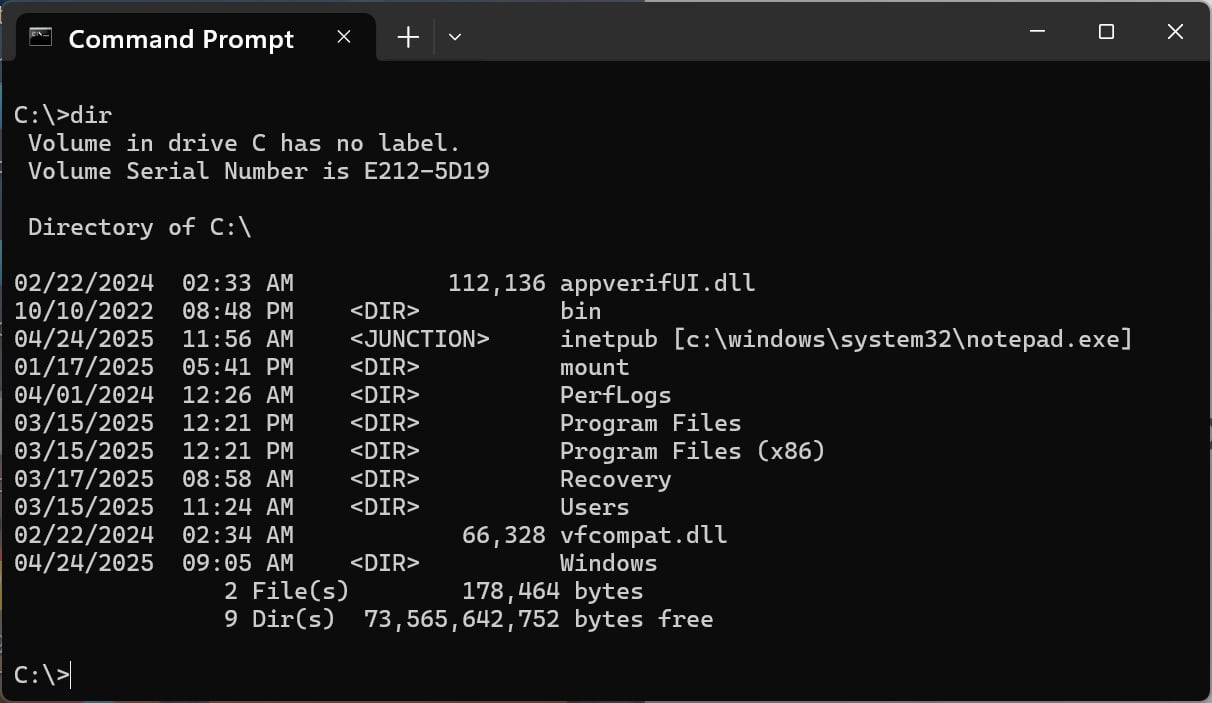

許多人在套用完4月份微軟例行更新(Patch Tuesday)的修補程式之後,發現電腦系統磁區(通常是C:\)會出現名為inetpub的資料夾,此資料夾能否手動刪除,引起用戶的熱烈討論。後續微軟在權限提升漏洞CVE-2025-21204的資安公告裡提出說明,此資料夾是修補該漏洞的一部分,使用者不應將其刪除,但有研究人員發現,微軟透過作業系統更新建立此資料夾,導致inetpub資料夾有可能遭到濫用,攻擊者有機會用來讓使用者無法完成作業系統更新。

許多人在套用完4月份微軟例行更新(Patch Tuesday)的修補程式之後,發現電腦系統磁區(通常是C:\)會出現名為inetpub的資料夾,此資料夾能否手動刪除,引起用戶的熱烈討論。後續微軟在權限提升漏洞CVE-2025-21204的資安公告裡提出說明,此資料夾是修補該漏洞的一部分,使用者不應將其刪除,但有研究人員發現,微軟透過作業系統更新建立此資料夾,導致inetpub資料夾有可能遭到濫用,攻擊者有機會用來讓使用者無法完成作業系統更新。

資安專家Kevin Beaumont提出警告,他發現微軟建立的這個資料夾,有可能在Windows的服務堆疊(Servicing Stack)更新機制,引入引發阻斷服務(DoS)問題的弱點,導致所有非管理員身分的使用者無法接收未來的更新。

Kevin Beaumont在完成修補CVE-2025-21204的電腦,看到哪些活動?攻擊者只要取得一般使用者的權限,下達mklink命令,對C:\inetpub與任意的公用程式(Kevin Beaumont以記事本notepad.exe為例)建立特定資料夾的連接點(Junction Point),之後使用者若執行Microsoft Update系統更新,電腦就會出現錯誤訊息,並將原本安裝的更新復原。換言之,這名使用者未來將無法套用任何系統更新。

其他漏洞與修補

◆Viasat衛星數據機存在高風險漏洞,未經授權的攻擊者可遠端執行任意程式碼

【資安產業動態】

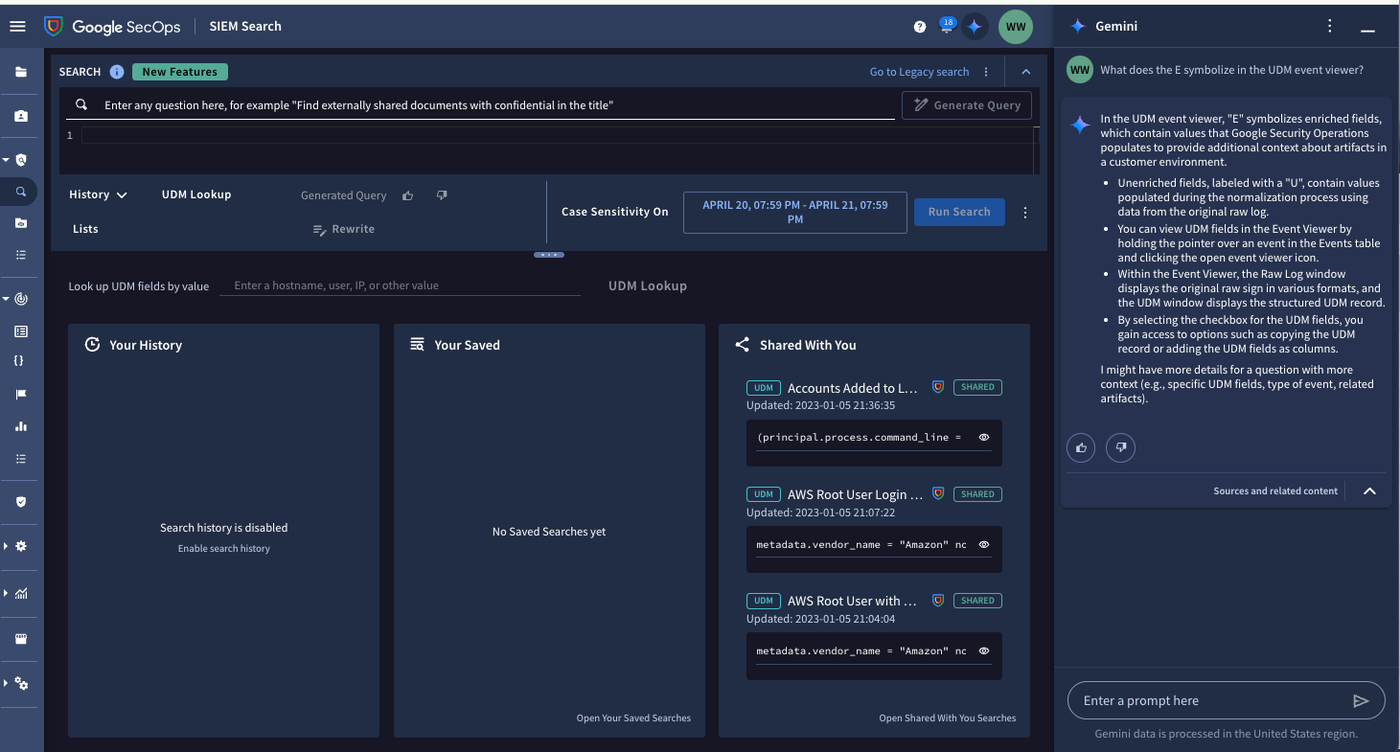

Google在RSAC 2025推出新款AI資安代理,推進Agentic SOC

繼Google於今年4月Cloud Next雲端會議宣布全新資安整合平臺Google Unified Security與AI資安代理功能後,28日於RSAC資安會議進一步推出可供用戶優先試用AI資安代理功能的SecOps Labs,以及兩款新AI資安代理:偵測工程代理與應變處理代理,朝向以AI資安代理為主體的次世代自動化代理型資安維運中心(Agentic SOC)的願景推進。

繼Google於今年4月Cloud Next雲端會議宣布全新資安整合平臺Google Unified Security與AI資安代理功能後,28日於RSAC資安會議進一步推出可供用戶優先試用AI資安代理功能的SecOps Labs,以及兩款新AI資安代理:偵測工程代理與應變處理代理,朝向以AI資安代理為主體的次世代自動化代理型資安維運中心(Agentic SOC)的願景推進。

Google預期未來全自動化代理型資安維運中心,將由更多的AI資安代理人自動處理重複性工作,協助資安分析師提升決策速度與準確度,讓人力專注於應對複雜、隱匿性高的威脅。作為Google Security Operations的用戶,Apex Fintech資深資安總監Hector Peña指出,過去資安分析師往往需要半小時至一小時才能完成正規表示式的撰寫工作,現在透過Gemini的協助則只要幾秒鐘就能完成。

Palo Alto Networks買下新創公司Protect AI,推出AI安全管理平臺

4月28日資安業者Palo Alto Networks宣布併購新創公司Protect AI,以強化防護AI及機器學習應用與模型的能力,並同時公布Prisma AIRS AI安全管理平臺。透過這項併購案,Palo Alto Networks將把Protect AI團隊及其AI生命周期管理產品整合到其組織架構中。

Palo Alto Networks同時宣布推出AI安全平臺Prisma AIRS,提供AI模型掃瞄、態勢管理(Posture Management)、AI紅隊演練、Runtime安全以及AI代理人安全。AI模型掃瞄可辨識AI漏洞,防止模型竄改或惡意腳本程式;態勢管理檢查權限鬆散、配置不當弊病;AI紅隊演練可曝露缺點;Runtime安全可防止提示注入及有毒內容;AI代理人安全工具則防範身份假冒、記憶體操弄。

本併購案預計於會計年度2026年第1季(2025年10月)完成,兩家公司並未透露交易金額。

【臺灣資安大會直擊】鎖定資安領域再出發,前台積人花三年獲取專業能力,揭露轉職過程的第一手經驗

每年臺灣資安大會的資安人才論壇,我們經常聽到投身資安領域多年的專家們,公開自身的學習經驗或轉職經歷,讓準備進入資安產業的人能得到更多啟發。特別的是,今年一位講者雖然入行才僅僅兩年,但其演說題目「工廠到駭客:台積電課長轉生資安工程師的異世界生活」,吸引相當多目光。

他是中華資安國際高級資安檢測工程師粘書豪,之前曾在台積電擔任課長一職。照理來說,粘書豪有台積電的歷練,本身又是資管系出身,轉職資安理應比許多人難度降低不少,但其實沒有這麼容易。粘書豪表示,他最初報名駭客技術專家認證課程來學習相關知識,結果第一天上課就嚐到震憾教育,因為,當時他連port是什麼都不知道,可說是從零踏入資安領域。

雖然轉入資安領域只有兩年,但粘書豪可說是相當投入其中,他不只日常上班負責資安檢測工作,同時也利用個人時間,為國內資安漏洞通報做出重大貢獻,在HITCON Zeroday 2023年度漏洞通報排行第1名。

其他資安防禦措施

近期資安日報

【4月28日】SAP、Commvault修補風險達到10分的重大層級漏洞

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-05