美國政府大幅縮減行政預算的情況,其中網路安全暨基礎設施安全局(CISA)也受到影響,先是一度傳出廣泛受到全球資安界運用的「常見漏洞披露(CVE)」資料庫,他們將暫停委託MITRE維護,如今又有新的消息傳出。

本週傳出CISA將停止採用部分資安工具,當中包含Censys威脅情報服務,以及惡意軟體分析平臺VirusTotal,後續影響有待觀察。

【攻擊與威脅】

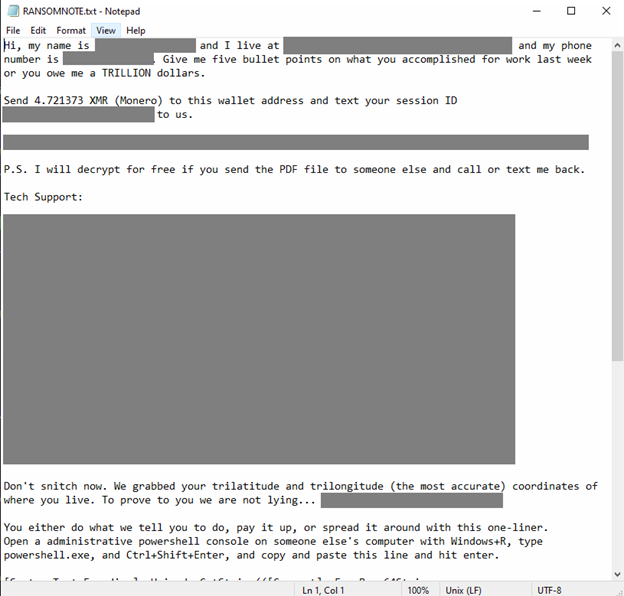

最近兩到三年,不斷有新的勒索軟體出現,這些駭客通常都在短短幾個月攻擊大量受害組織,從而得到資安圈的關注,但如今有新興的駭客團體打著美國政府團隊的名號,吸引研究人員的目光。

最近兩到三年,不斷有新的勒索軟體出現,這些駭客通常都在短短幾個月攻擊大量受害組織,從而得到資安圈的關注,但如今有新興的駭客團體打著美國政府團隊的名號,吸引研究人員的目光。

趨勢科技近期發現勒索軟體Fog最新一波攻擊行動,他們一共在惡意軟體分析平臺VirusTotal看到9個惡意酬載,這些檔案上傳的時間介於3月27日至4月2日,一旦執行,受害電腦的檔案就會被加密,並將副檔名竄改成.flocked,然後留下勒索訊息。特別的是,研究人員發現駭客在勒索訊息當中,自稱是美國的政府效率部(Department of Government Efficiency,DOGE),由於3月底DOGE才有成員被起底疑似曾協助網路罪犯竊取資料,這樣的情況引起他們注意。

針對攻擊行動發生的過程,趨勢科技指出駭客透過釣魚郵件接觸受害組織,信件挾帶聲稱是與調整薪資有關的LNK附件,一旦收信人開啟,電腦就會下載PowerShell指令碼stage1.ps1並執行,啟動多階段的攻擊流程,接收勒索軟體載入工具及其他的PowerShell指令碼。附帶一提的是,stage1.ps1還會在受害電腦開啟與政治有關的YouTube影片,但為何攻擊者這麼做,研究人員沒有說明。

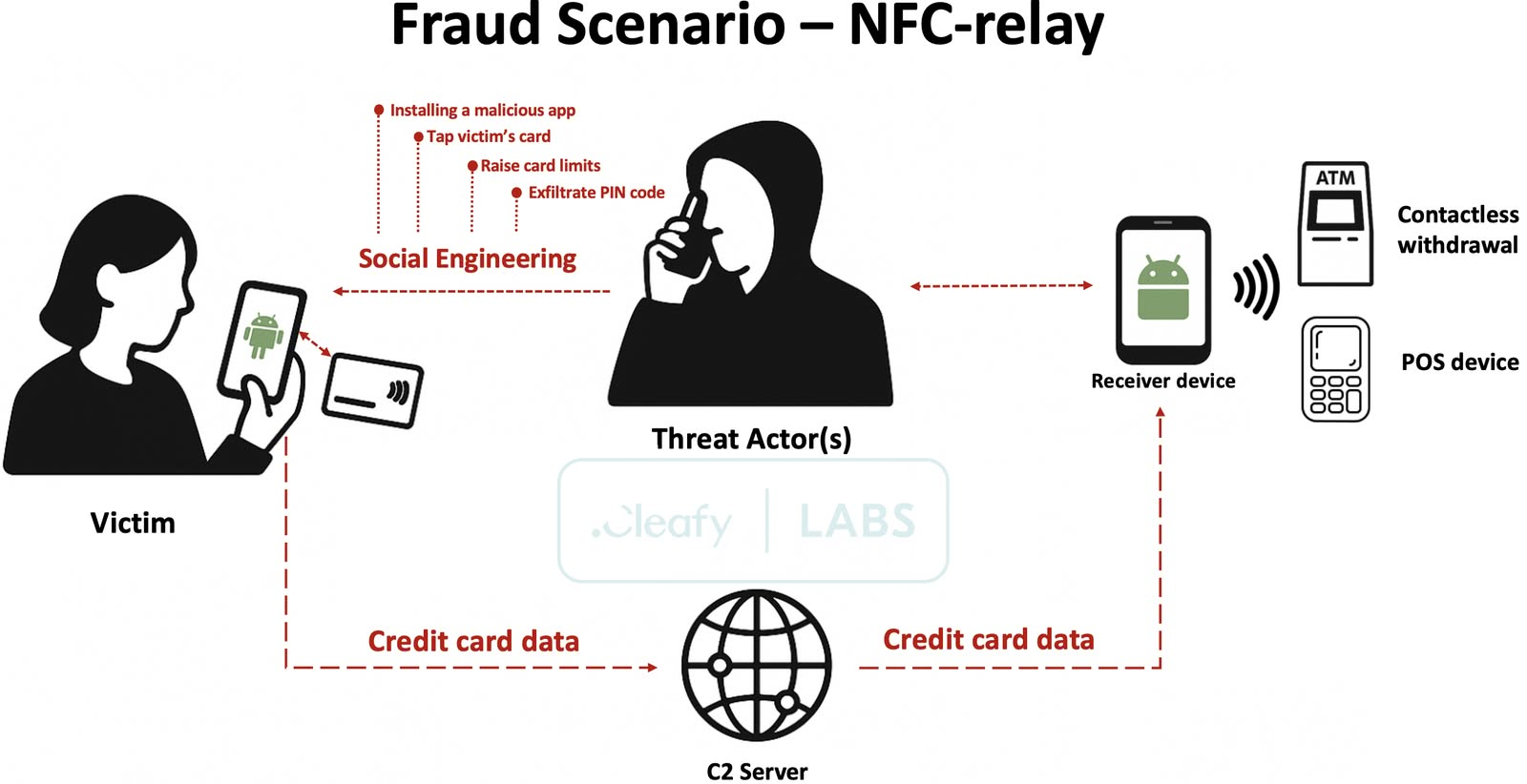

安卓惡意軟體SuperCard X橫行,透過NFC中繼攻擊竊取信用卡資料

資安公司Cleafy揭露名為SuperCard X的安卓惡意軟體,能利用NFC中繼技術,偽造實體信用卡進行詐騙交易。這款惡意軟體採用惡意軟體即服務(MaaS)模式,具備低偵測率與即時資料傳輸能力,已在多起案例中被用於未經授權的POS消費與ATM提款。

根據研究人員的分析,SuperCard X有兩個主要元件,其一是部署在受害者裝置上的Reader,以及安裝在攻擊者端的Tapper。Reader應用程式會在用戶授權NFC權限後,於背景中攔截卡片感應時傳輸的資料,並透過HTTP協定與C2伺服器進行通訊,將資料即時轉發至Tapper端。攻擊者可藉由Tapper應用模擬實體卡片,對POS或ATM進行交易操作,繞過實體卡驗證流程。

此中繼攻擊的技術核心,與NFCGate開源專案有高度相似之處。研究團隊發現,SuperCard X與2024年ESET所揭露,曾於捷克出現的NGate惡意軟體,在程式碼與功能模組上重疊,推測SuperCard X可能沿用開源工具或前代惡意軟體進行包裝,並導入商業化平臺運營邏輯,使其具備模組化、帳號管理與區域部署的彈性。

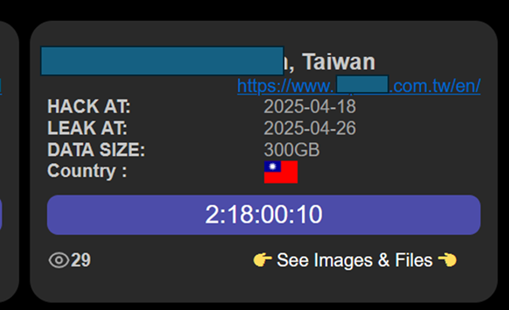

4月23日晚間資訊服務業者倍力資訊發布資安重訊,表示他們的資訊系統遭到網路攻擊,事發當下立即啟動資安應變機制,清查受影響的系統。對於這起事故可能帶來的影響,該公司表示,他們正在清查,但目前對公司營運無重大影響。

4月23日晚間資訊服務業者倍力資訊發布資安重訊,表示他們的資訊系統遭到網路攻擊,事發當下立即啟動資安應變機制,清查受影響的系統。對於這起事故可能帶來的影響,該公司表示,他們正在清查,但目前對公司營運無重大影響。

巧合的是,資安業者竣盟科技指出,日前對中壢長慎醫院發動攻擊的勒索軟體駭客組織NightSpire,聲稱在4月18日對上櫃資服業者下手,竊得300 GB資料,要脅若不理會將於26日外流。這項情報不禁讓人與倍力的事故產生聯想,然而,究竟該公司的事故是否就是NightSpire所為,仍有待釐清。

其他攻擊與威脅

◆中國駭客APT41有關的惡意程式伺服器曝光,駭客企圖針對日本知名公司下手

◆伊朗駭客假借徵才名義發動攻擊,對以色列散布惡意軟體MurkyTour

【漏洞與修補】

今年3月,資安業者Eclypsium揭露American Megatrends(AMI)基板管理控制器(BMC)系統MegaRAC重大漏洞CVE-2024-54085,這項漏洞相當危險,CVSS風險評為10分(滿分10分),本週有設備製造商發布修補程式。

4月23日華碩發布資安公告,指出他們為旗下4款主機板發布韌體,修補CVE-2024-54085,這些主機板的型號是:Pro WS W790E-SAGE SE、Pro WS W680M-ACE SE、Pro WS WRX90E-SAGE SE、Pro WS WRX80E-SAGE SE WIFI。

對於這項弱點帶來的影響,攻擊者能藉由Redfish遠端管理介面或是BMC介面,於本機或遠端觸發漏洞,一旦成功利用漏洞,攻擊者就有機會遠端控制伺服器,並遠端部署惡意軟體、勒索軟體、竄改韌體,並造成主機板BMC或UEFI元件損壞,甚至讓伺服器硬體受損,或是無限循環地重開機,而且受害者無法阻止。

日本知名Web郵件系統Active! Mail爆重大漏洞,已出現攻擊導致服務中斷

日本企業與教育機構常用的Web電子郵件系統Active! Mail,爆出重大層級的資安漏洞CVE-2025-42599,已有攻擊者利用該漏洞發動攻擊,並造成多家主機代管服務商緊急中止服務。根據開發商Qualitia與JPCERT/CC公告指出,該漏洞為堆疊型緩衝區溢位,已確認有實際攻擊行為利用此弱點。

受該漏洞事件影響,多家主機代管服務商如Wadax、Optage與Kagoya相繼公告暫停提供Active! Mail服務,並協助用戶以其他郵件客戶端因應。目前部分業者已恢復Active! Mail的系統運作,但仍有部分服務尚在修復中。

Qualitia於4月16日釋出Active! Mail 6修補版本,對應修正已揭露的CVE-2025-42599漏洞,並指出已觀察到利用此漏洞的實際攻擊,CVSS評分為9.8,JPCERT將此事件列為2025年重要資安警示之一,顯示該漏洞已具備廣泛影響與高風險性。

其他漏洞與修補

◆記憶體資料庫Redis存在高風險漏洞,攻擊者有機會發動阻斷服務攻擊

【資安產業動態】

CISA傳出將停止使用Censys及VirusTotal,恐波及美國政府資安防護能力

4月中旬傳出美國政府將終止MITRE的維護合約,此舉將影響廣泛受到全球資安領域採用的「常見漏洞披露(CVE)」資料庫,以及「通用缺陷列表(CWE)」等多項專案,導致停止運作,雖然後續美國網路安全暨基礎設施安全局(CISA)表示他們決定續約,CVE專案的維運暫時不致中斷,但如今傳出CISA將棄用部分資安工具,以縮減維運成本的情況。

根據新聞網站Nextgov、GBHackers On Security、Cyber Security News等媒體報導,有兩名知情人士取得CISA內部4月16日對旗下超過500名員工發出的信件,信中提到他們已在3月底停止採用Censys的威脅情報服務之後,接著將於4月20日停止使用知名的惡意軟體分析平臺VirusTotal,CISA正在尋求其他替代方案。針對這項傳聞,CISA、Censys、Google皆拒絕發表評論。

其中一名知情人士透露,另外兩家資安承包商Nightwing、Peraton正在歸還公務電話,這樣的情況也與另一家新聞網站Axios於4月初報導相符,他們指出CISA正在縮減這兩家承包商的工作人員。

近期資安日報

【4月23日】殭屍網路RustoBot在臺灣、日本、越南、墨西哥發動攻擊

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10