資安公司Cleafy揭露一款名為SuperCard X的Android惡意軟體,能利用NFC中繼技術,偽造實體信用卡進行詐騙交易。這款惡意軟體採用惡意軟體即服務(MaaS)模式,具備低偵測率與即時資料傳輸能力,已在多起案例中被用於未經授權的POS消費與ATM提款。

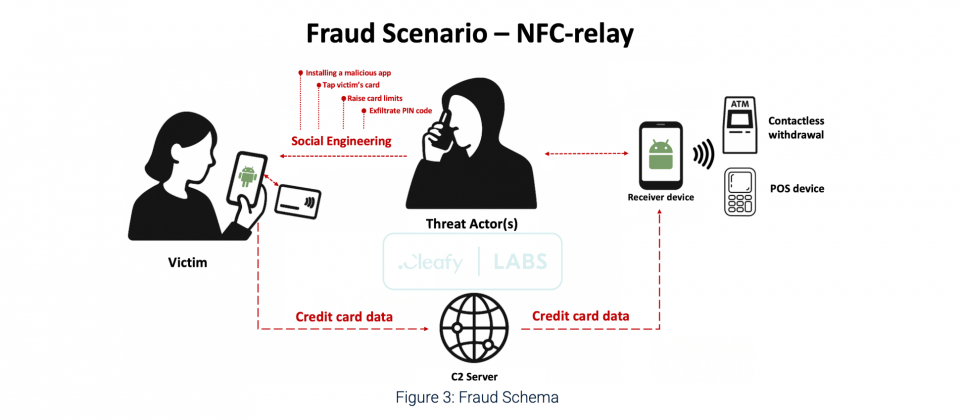

根據研究人員的分析,SuperCard X有兩個主要元件,其一是部署在受害者裝置上的Reader,以及安裝在攻擊者端的Tapper。Reader應用程式會在用戶授權NFC權限後,於背景中攔截卡片感應時傳輸的資料,並透過HTTP協定與C2伺服器進行通訊,將資料即時轉發至Tapper端。攻擊者可藉由Tapper應用模擬實體卡片,對POS或ATM進行交易操作,繞過實體卡驗證流程。

此一中繼攻擊的技術核心,與NFCGate開源專案有高度相似之處。研究團隊發現SuperCard X與2024年ESET所揭露,曾於捷克出現的NGate惡意軟體,在程式碼與功能模組上重疊,推測SuperCard X可能沿用開源工具或前代惡意軟體進行包裝,並導入商業化平臺運營邏輯,使其具備模組化、帳號管理與區域部署的彈性。

攻擊者通常先透過SMS或即時通訊軟體發送銀行警告訊息,引導受害者撥打指定電話,進一步在電話交談,誘導受害者透露PIN碼或解除卡片交易限制。隨後,受害者會在攻擊者指示下,安裝看似安全工具的惡意應用程式,也就是Reader模組本體。安裝完成後,攻擊者便會要求受害者將信用卡靠近手機,藉此完成卡片資料的擷取。

由於SuperCard X主程式所請求的Android權限,僅包含NFC存取與標準網路存取權限,未使用如SMS攔截、螢幕疊加等典型銀行木馬常見的高風險權限,使得現有的防毒產品難以偵測其惡意行為。該應用甚至採用mTLS進行C2連線的雙向認證,防堵未授權裝置或研究人員分析通訊內容。

研究人員指出,SuperCard X在不同地區出現多種客製化版本,例如義大利版本移除登入頁面的註冊功能,改由攻擊者事先建立帳號並提供給受害者使用,以降低操作難度並簡化詐騙流程。此外,新版中也刪除了原本導向Telegram頻道的資訊,顯示該惡意軟體已進入更成熟的運作階段,具備規模化部署與更強的反偵查能力。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-05