日本企業與教育機構常用的Web電子郵件系統Active! Mail,爆出嚴重資安漏洞CVE-2025-42599,已有攻擊者利用該漏洞發動攻擊,並造成多家主機代管服務商緊急中止服務。根據開發商Qualitia與JPCERT/CC公告指出,該漏洞為堆疊型緩衝區溢位,已確認有實際攻擊行為利用此弱點,風險等級為Critical。

受該漏洞事件影響,多家主機代管服務商如Wadax、Optage與Kagoya相繼公告暫停提供Active! Mail服務,並協助用戶以其他郵件客戶端因應。目前部分業者已恢復Active! Mail的系統運作,但仍有部分服務尚在修復中。

Qualitia於4月16日釋出Active! Mail 6修補版本,對應修正已揭露的CVE-2025-42599漏洞。該漏洞允許遠端未經驗證的攻擊者,僅透過發送特製請求,即可觸發任意程式碼執行,或導致服務中斷。由於該漏洞存在於早期所有6.x版本中,影響範圍涵蓋眾多部署於企業內部或由主機商代管的系統。

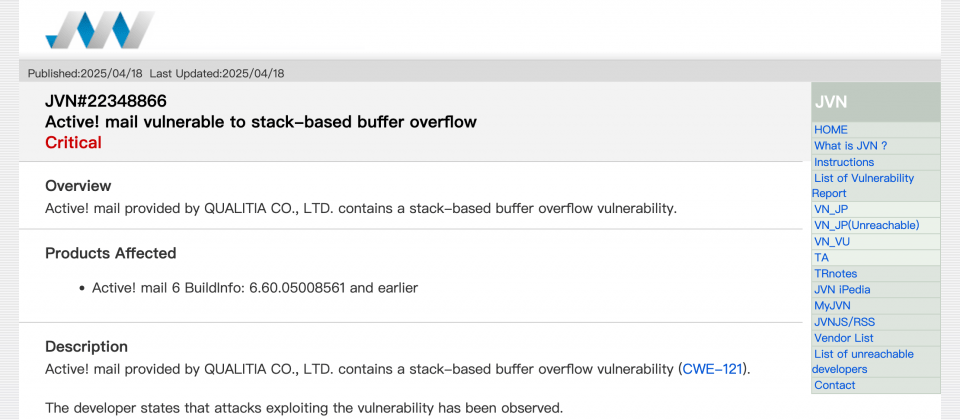

Qualitia指出,已觀察到利用此漏洞的實際攻擊,且該問題已主動通報JPCERT/CC,並刊載於日本資安通報網站JVN下。漏洞對應的CVSS v3評分為9.8,屬於高風險等級,JPCERT將此事件列為2025年重要資安警示之一,顯示該漏洞已具備廣泛影響與高風險性。

Wadax在4月21日早上監測到來自外部的異常存取,為避免潛在入侵擴大,於當日上午9時18分起主動暫停Active! Mail服務,並於稍晚公告指出,此次事件疑似與Qualitia日前公布的漏洞有關。雖然當日下午完成修補版更新作業並一度重啟服務,但由於攻擊仍持續發生,Wadax選擇繼續關閉該系統,直至確認安全為止。其他業者Optage、Kagoya等也採取相似措施,並持續對外提供進度公告。

CVE-2025-42599漏洞為堆疊緩衝區,未適當限制寫入長度所導致的緩衝區溢位問題,攻擊者可利用此缺陷覆寫堆疊記憶體結構,進一步控制程式流程,觸發遠端任意程式碼執行。Qualitia提供的修補版本BuildInfo:6.60.06008562已針對該問題進行修正,並建議所有使用者盡快升級至此版本。對於是否已有實際資料外洩或更廣泛的攻擊鏈,廠商目前仍在調查,尚未公開更多細節。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09