最近幾天有多則CVSS資安風險達到10分的消息引起關注,這些包括了SAP NetWeaver的任意檔案上傳漏洞CVE-2025-31324、老牌備份軟體Commvault集中管理工具漏洞CVE-2025-34028、內容管理平臺Craft CMS漏洞CVE-2025-32432,以及日前公布的Erlang/OTP SSH程式庫漏洞CVE-2025-32433,思科確認旗下部分產品受到影響。

其中最值得留意的部分,是資安業者ReliaQuest在調查資安事故發現的CVE-2025-31324,因為已被用於實際攻擊行動;此外,CVE-2025-34028也相當值得留意,因為近期勒索軟體鎖定備份軟體漏洞的情況,也有增加的趨勢。

【攻擊與威脅】

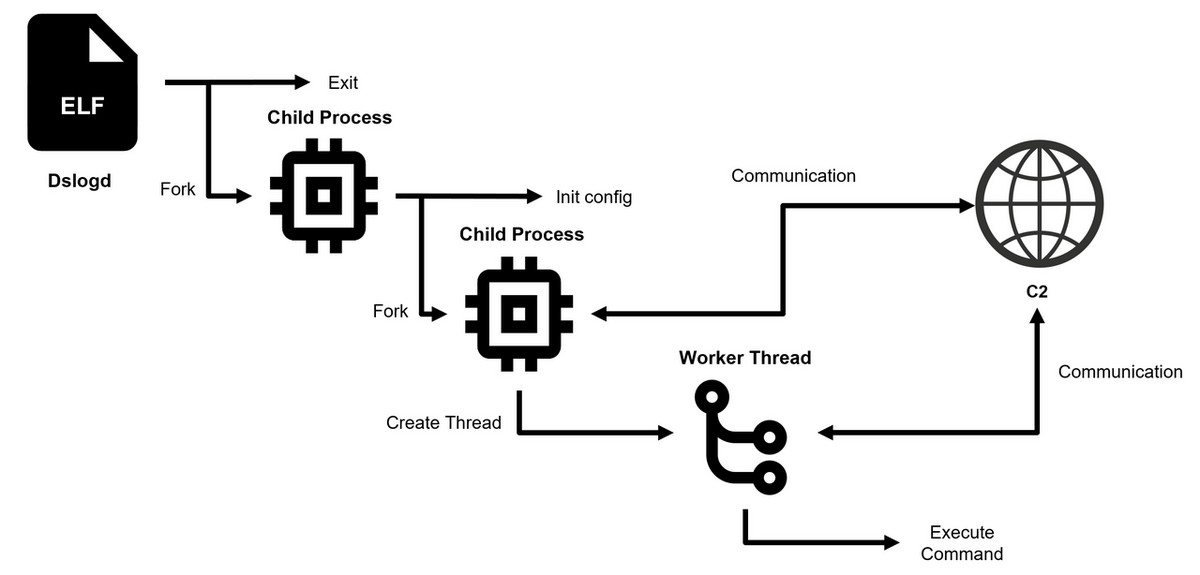

攻擊者藉Ivanti SSL VPN零時差漏洞,植入DslogdRAT滲透日本組織

日本電腦緊急應變團隊暨協調中心(JPCERT/CC)近期通報指出,有攻擊者利用Ivanti Connect Secure裝置上已被發現的零時差漏洞CVE-2025-0282,對多家日本組織發動攻擊,成功植入DslogdRAT木馬程式與簡易Web Shell,持續控制受害者系統並展開後續滲透行動。這波攻擊主要發生於2024年12月前後,JPCERT/CC提醒企業加強防護,並持續監控Ivanti產品的異常行為。

根據研究人員的分析,攻擊者首先在受害裝置上部署以Perl撰寫的Web Shell,該腳本在CGI環境運作,能讀取HTTP請求的Cookie標頭資訊,並驗證是否包含特定值。當驗證成功,Web Shell即可接收並執行攻擊者透過參數傳入的任意指令。由於Web Shell功能單純,研究人員推測攻擊者主要藉此建立遠端命令執行入口,以便下載及啟動DslogdRAT等後續惡意程式。

附帶一提,研究人員也在同一受害系統上,發現名為SPAWNSNARE的惡意程式。SPAWNSNARE曾被CISA與Google揭露,不過,目前尚無法確認此次DslogdRAT攻擊行動,是否與先前操控SPAWN系列惡意程式的攻擊組織UNC5221直接相關。

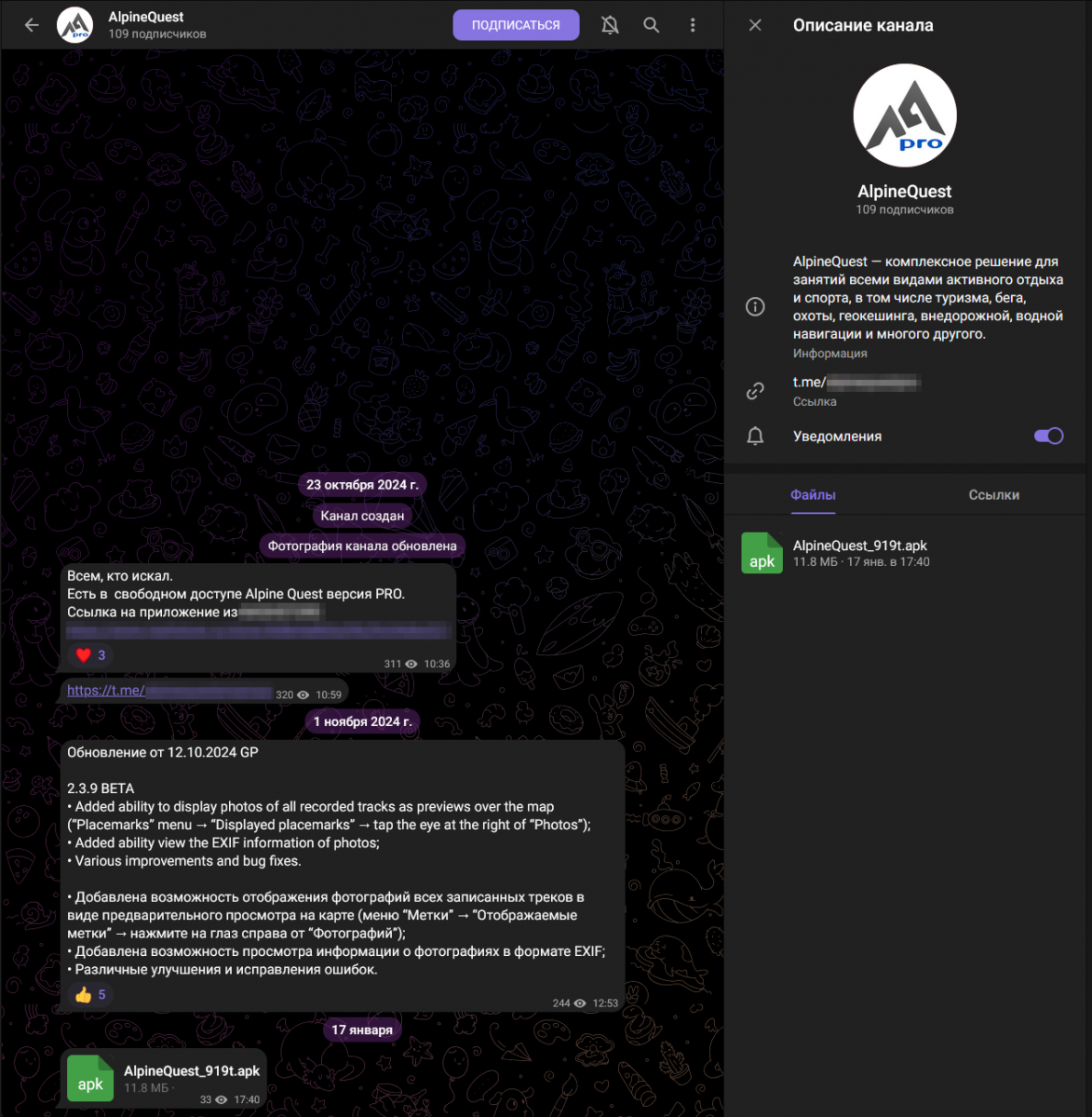

俄羅斯資安業者Doctor Web發現,安卓地圖軟體Alpine Quest被植入木馬及間諜程式,可用來竊取受害者的地理位置與通訊錄,還能蒐集裝置上所存放的檔案資料,或是下載其他惡意程式,而且這波攻擊鎖定的對象是俄羅斯的前線戰士。Doctor Web說,Alpine Quest受到許多運動員、旅行者及獵人的喜愛,同時它也被俄羅斯軍人廣泛地在俄烏戰區使用,而這正是駭客的目標。

駭客是在舊版的Alpine Quest軟體,嵌入Android.Spy.1292.origin間諜程式,然後建立假冒為Alpine Quest的Telegram頻道,宣稱要免費提供付費版產品,並將使用者導向俄羅斯的應用程式商店以進行下載。

此惡意程式具備完整的Alpine Quest功能,使得它能夠蟄伏更久,每次啟用時,它就會蒐集裝置上的號碼、通訊錄、日期、位置及裝置上存放的檔案資訊等,並將它們上傳到駭客所控制的伺服器。

中國駭客組織IronHusky更新MysterySnail RAT,滲透蒙古與俄羅斯政府

資安廠商卡巴斯基發現,中國駭客組織IronHusky近期使用2021年曾曝光的後門程式MysterySnail RAT,針對蒙古與俄羅斯政府單位發動新一波網路攻擊。研究人員指出,攻擊者透過偽裝成蒙古政府公文的惡意MMC腳本,引導受害者下載並執行惡意載荷,進一步利用側載技術在系統部署中繼後門,以及更新版MysterySnail RAT。

該攻擊活動涉及下載含有合法可執行檔CiscoCollabHost.exe、惡意程式庫CiscoSparkLauncher.dll的壓縮檔案,藉由合法程序載入惡意DLL,並以開源專案piping-server作為C2通訊中繼。為提升抵抗分析能力,後門通訊指令藏於外部加密檔案log\MYFC.log中,在執行時才解密讀取。

研究人員進一步分析發現,中繼後門可下載並執行第二階段惡意程式,其中包含具備完整指令集的MysterySnail RAT。該RAT透過DLL挖空(Hollowing)技術,將加密於attach.dat的惡意酬載反射式載入(Reflective Loading),並以系統服務方式建立持久性。

其他攻擊與威脅

◆初始入侵管道掮客ToyMaker部署後門程式Lagtoy,為勒索軟體Cactus鋪路

【漏洞與修補】

SAP緊急修補允許非法上傳檔案的Netweaver安全漏洞,傳出已遭利用

以開發企業資源管理(ERP)軟體聞名的德國廠商SAP,於4月24日緊急修補了CVSS風險評分高達10分的安全漏洞CVE-2025-31324,它允許駭客未經授權上傳並執行惡意程式,而且已經遭到駭客利用。該漏洞存在於SAP的應用程式伺服器SAP NetWeaver上。

這項漏洞發現的緣由,是美國資安業者ReliaQuest在今年4月調查多起與SAP NetWeaver有關的安全事件,這些事故皆涉及未經授權的文件上傳及惡意檔案執行,同時發現駭客已經將許多JSP Web Shell上傳到可公開存取的目錄中。原本ReliaQuest團隊以為這是遠端檔案包含(Remote File Inclusion,RFI)漏洞作祟,但之後SAP卻證實它是個更嚴重的無限制檔案上傳漏洞,允許未經授權的駭客直接上傳任意檔案至受害系統。

ReliaQuest在4月22日通報此事,隨後得到SAP確認,並發布緊急更新修補。

Commvault修補備份管理平臺,緩解遠端執行程式碼重大漏洞

當前最老牌備份軟體領導廠商、同時也是備份市場領導者之一的Commvault,於4月17日揭露影響旗下Command Center備份集中管理平臺的1項重大漏洞,並釋出修補。

這項漏洞CVE-2025-34028是嚴重性達10分(原為9.0分,25日上修為10分)的重大漏洞,最初是由資安研究機構watchTowr研究人員Sonny Macdonald,於4月7日發現與通報,存在於Commvault用於備份環境集中管理的工具Command Center,可能導致未經身分驗證的遠端攻擊者執行任意程式碼,進而造成Command Center管理環境徹底受損。

Commvault表示,這個漏洞只會影響其備份軟體11.38.0到11.38.19版的Innovation Release版本,而解決這個漏洞的方法,是升級到4月10日發布的11.38.20或11.38.25版。

其他漏洞與修補

◆Linux核心介面io_uring存在弱點,恐讓Rootkit在繞過資安系統偵測的情況下活動

◆內容管理系統Craft CMS存在零時差漏洞,已有駭客用來從事攻擊

◆思科確認部分產品受到10分Erlang/OTP重大漏洞影響

近期資安日報

【4月25日】導致藍色當機畫面的RDP漏洞BlueKeep,再次出現利用活動

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02