在一個月前國家安全會議正式公布《國家資通安全戰略 2025——資安即國安》,數發部在昨日(5月8日)行政院召開的院會會議當中,報告了國家未來4年的國家資通安全發展方案,強調以4項策略來強化臺灣的資安韌性。

數發部資安署長蔡福隆也透露預期成果,首先提到培育儲備政府的資安人才,將在未來4年達到約1,500名。

【攻擊與威脅】

中國駭客MirrorFace鎖定臺灣、日本,散布惡意軟體RoamingMouse、Anel

隸屬於APT10旗下、匿稱為MirrorFace、Earth Kasha的中國駭客組織,長期鎖定日本企業組織發動攻擊,但傳出在去年8月針對中歐外交單位下手後,這些駭客近期也將目標轉向臺灣。

隸屬於APT10旗下、匿稱為MirrorFace、Earth Kasha的中國駭客組織,長期鎖定日本企業組織發動攻擊,但傳出在去年8月針對中歐外交單位下手後,這些駭客近期也將目標轉向臺灣。

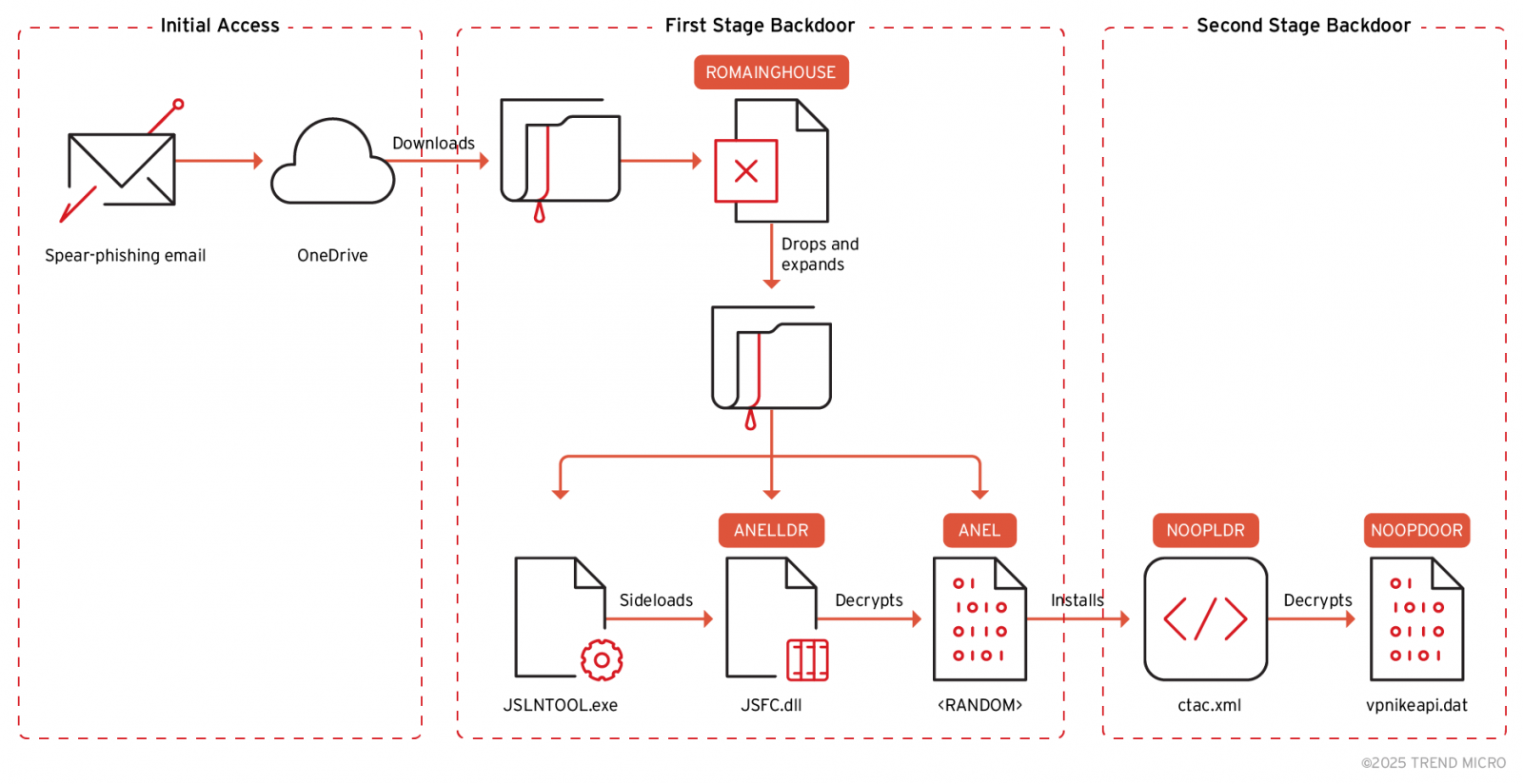

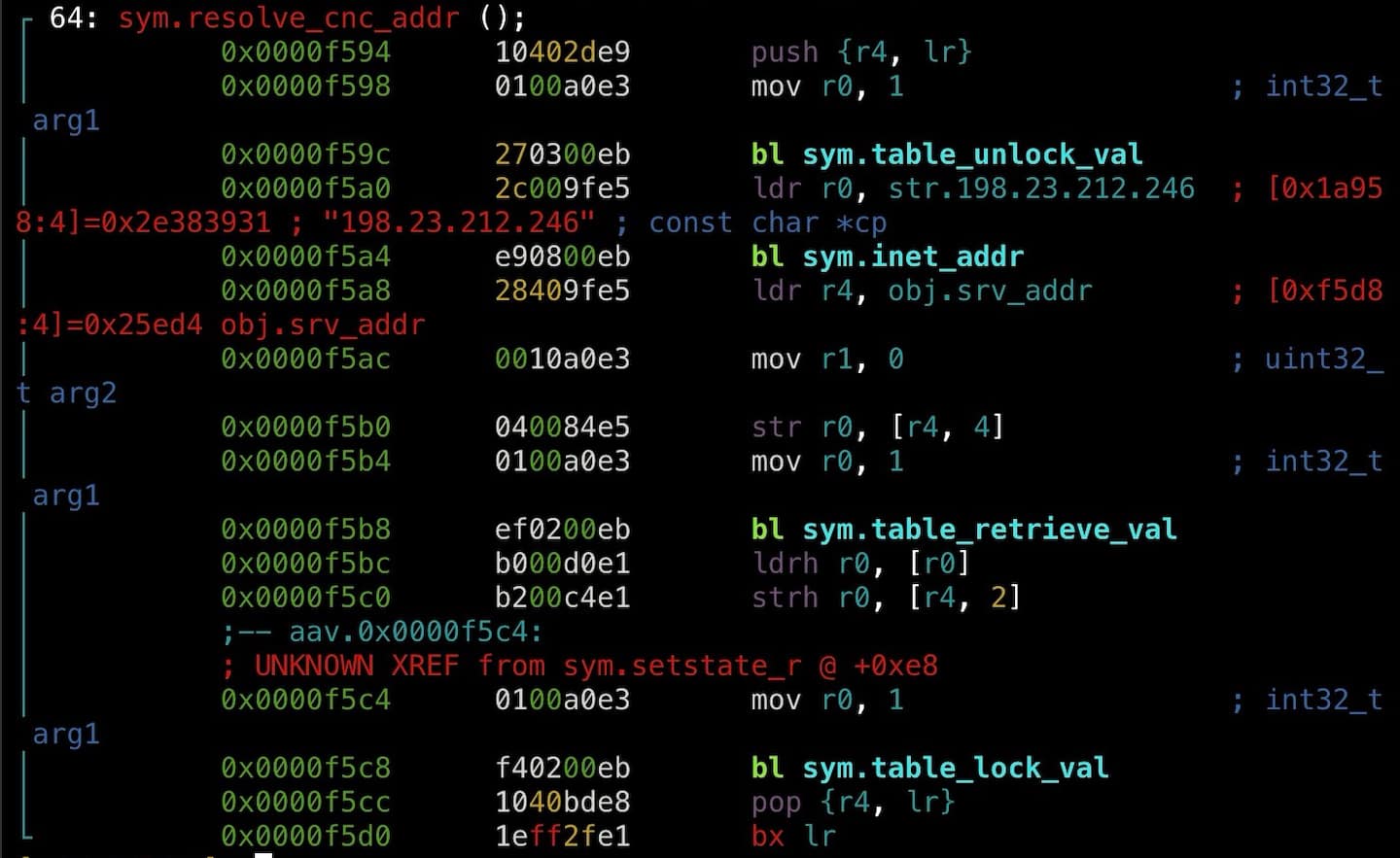

資安業者趨勢科技指出,他們看到這些駭客從今年3月開始從事新的攻擊行動,藉由網路釣魚攻擊散布後門程式Anel,針對臺灣及日本的政府機關、公共機構而來,主要目的可能是竊取機密資料。

針對駭客接觸受害者的過程,他們假借要求應徵,或是提供出國考察報告的名義寄送釣魚郵件,而這些郵件都來自遭到入侵的帳號,內容都嵌入OneDrive連結,一旦收信人點選,電腦就會下載帶有惡意Excel檔案的ZIP檔,研究人員將這批Excel檔稱為RoamingMouse。若是收信人依照指示啟用巨集,這些惡意Excel檔案會透過巨集,於受害電腦載入Anel的元件。

GeoVision物聯網裝置遭到鎖定,殭屍網路利用已知漏洞滲透

殭屍網路綁架老舊連網設備的情況層出不窮,原因是這些產品的供應商已經終止支援(EOL),即使研究人員發現漏洞,廠商往往不會修補,而成為攻擊者能持續利用的標的。

殭屍網路綁架老舊連網設備的情況層出不窮,原因是這些產品的供應商已經終止支援(EOL),即使研究人員發現漏洞,廠商往往不會修補,而成為攻擊者能持續利用的標的。

例如,近期資安業者Akamai發現的Mirai殭屍網路變種LZRD攻擊行動,就是典型的例子。研究人員在今年4月,透過蜜罐陷阱察覺LZRD鎖定奇偶科技(GeoVision)物聯網裝置而來,積極利用命令注入漏洞CVE-2024-6047、CVE-2024-11120。由於這兩項已知的資安漏洞,存在於已終止支援的視訊主機、車牌辨識系統、IP攝影機、DVR設備,因此,奇偶並未對這些產品提供安全性修補,而是呼籲用戶更換設備,但看在攻擊者眼裡,上述狀況卻是可乘之機。

不過,研究人員強調,奇偶設備並非唯一被鎖定的產品,還包括臺廠永恒數位通訊科技(Digiever)網路視訊監視設備(NVR)DS-2105 Pro、中國中興(ZTE)路由器ZXV10 H108L、韓國Dasan Networks旗下的GPON路由器,以及Hadoop YARN,攻擊者都利用這些設備的已知漏洞下手。

本週美國醫療器材業者Masimo證實,他們於4月底遭到網路攻擊,影響實體產線運作及訂單交付,但初步判定雲端系統未受影響。

根據Masimo提交美國證管會的文件報告,4月27日Masimo偵測到公司本地網路非授權活動。該公司立即中止入侵活動並隔離受影響系統,也找來專業機構啟動調查。

經過初步調查顯示,Masimo部份製造設施以「低於正常水準」運作,且暫時影響公司處理、交付客戶訂單及出貨的能力。目前Masimo致力於將恢復受影響的網路區段、回復公司營運並降低事件的衝擊程度。

資安公司Wordfence揭露惡意軟體WP-antymalwary-bot.php,駭客將其偽裝成防惡意程式外掛,但實際上內含後門程式碼,可遠端執行指令並維持持久控制,並透過REST API與C2伺服器通訊,使攻擊者能操控受感染的網站。

該惡意軟體不僅具備多種功能,也刻意模仿正常外掛的結構,企圖降低開發者警覺。程式碼維持WordPress外掛常見的格式與風格,包括完整的說明註解、標準的語法縮排,甚至出現多語言內容,從表面上看起來就像是一般的合法外掛。

研究人員進一步分析發現,攻擊者藉由注入PHP程式碼至所有布景主題中的header.php,植入廣告腳本或建立重新導向邏輯,藉此引導網站訪客觀看第三方廣告、前往指定網站,或進一步接觸惡意內容。 此外,該外掛會將自己儲存在外掛目錄中,並竄改wp-cron.php,於訪客造訪網站時自動重建與啟用惡意外掛,形成難以移除的持久性機制。

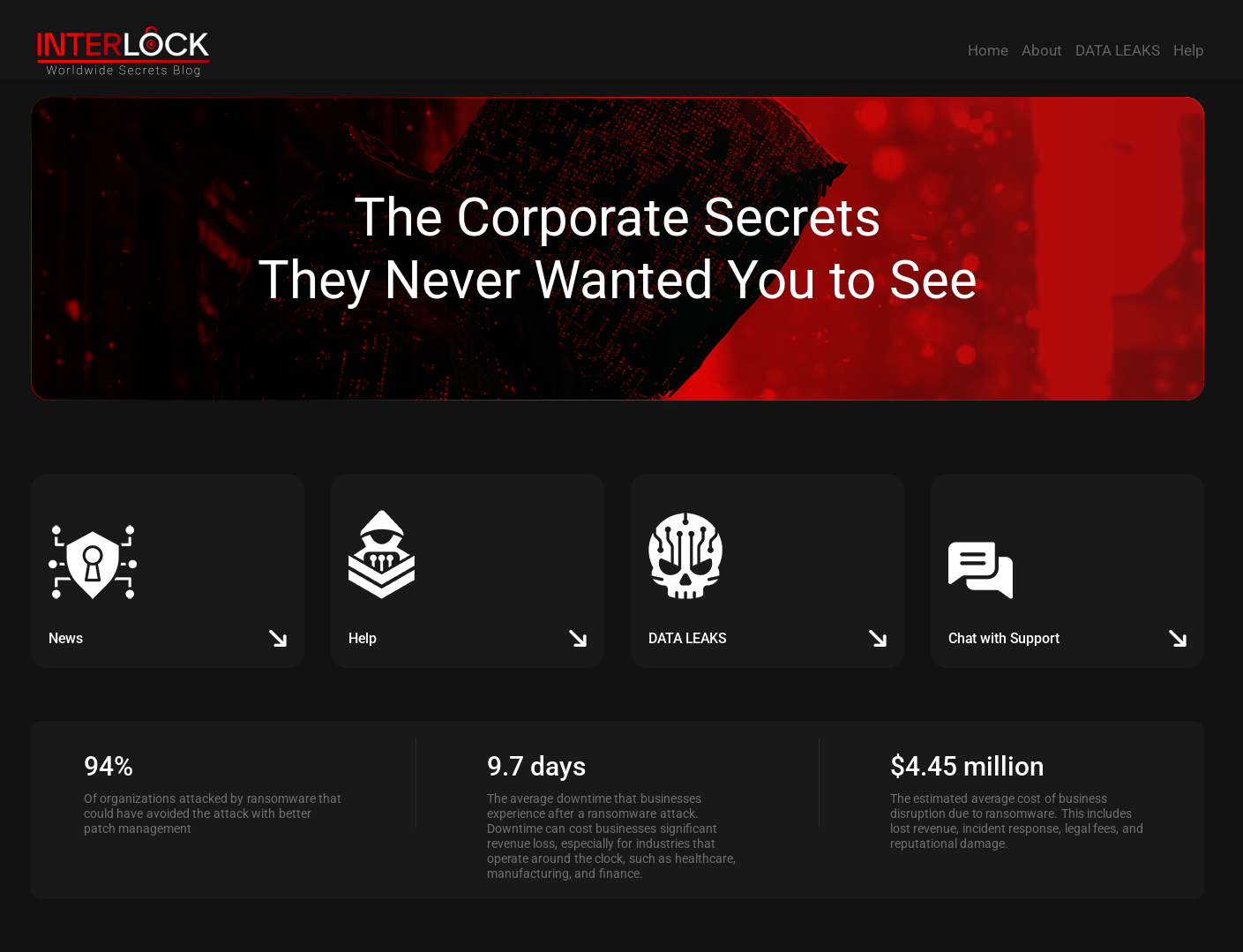

Interlock勒索集團以ClickFix技術偽冒安全工具,植入惡意PowerShell後門

Interlock勒索軟體集團近期被發現運用名為ClickFix的社交工程技術,偽裝成常見IT與資安工具,引誘使用者手動執行惡意PowerShell指令,以在系統中植入後門程式。根據資安公司Sekoia的研究,雖然該技術尚未大規模使用,但其具備高度針對性與實驗性,對企業環境仍構成實質威脅。

Interlock勒索軟體集團近期被發現運用名為ClickFix的社交工程技術,偽裝成常見IT與資安工具,引誘使用者手動執行惡意PowerShell指令,以在系統中植入後門程式。根據資安公司Sekoia的研究,雖然該技術尚未大規模使用,但其具備高度針對性與實驗性,對企業環境仍構成實質威脅。

研究指出,Interlock透過建立仿冒的合法網站頁面,例如Advanced IP Scanner、Microsoft Teams、Cisco VPN等工具的下載介面,誘使用戶開啟執行視窗,再執行剪貼簿中自動複製的PowerShell命令。這些命令會下載並執行以PyInstaller封裝的惡意程式,或是雙重Base64編碼的PowerShell後門,在系統內建立持久性存取點。

儘管Interlock目前的活躍程度不如Clop或Akira等勒索軟體集團,但研究人員警告,其攻擊手法精細、模組化程度高,可能刻意壓低能見度以延長攻擊存續時間,未來不排除擴大規模或強化資料勒索策略的可能性。

其他攻擊與威脅

◆三星顯示器內容管理系統漏洞仍持續遭利用,修補程式疑無法緩解弱點

◆伊朗駭客Lemon Sandstorm鎖定中東基礎設施而來

【漏洞與修補】

4月29日、30日加拿大網路安全中心、香港網路安全事故協調中心先後提出警告,提醒大家留意網頁伺服器系統Tomcat版本更新公告,因為Apache基金會於4月8日推出11.0.6、10.1.40、9.0.104版,當中修補兩項高風險漏洞CVE-2025-31651、CVE-2025-31650,CVSS風險分別為9.8、7.5(滿分10分),由於這些漏洞可能導致安全功能繞過及服務中斷,呼籲IT人員應儘速閱讀Apache的公告內容,並套用必要的更新。由於3月下旬該基金會公布另一項漏洞CVE-2025-24813之後,很快就有概念驗證程式碼(PoC),並被用於攻擊,因此Tomcat的相關漏洞揭露,特別值得留意。

這次Apache基金會修補的漏洞當中,被列為重大層級的是CVE-2025-31651,此為重新寫入規則的繞過漏洞,攻擊者有機會透過特製請求觸發,從而繞過部分重新寫入規則。值得留意的是,雖然Apache基金會初步認定這項漏洞危險性不高,但5月5日美國國家漏洞資料庫(NVD)、網路安全暨基礎設施安全局(CISA)皆認定這項漏洞相當危險,將其CVSS風險評為9.8分。

其他漏洞與修補

◆思科修補風險滿分的IOS XE漏洞,攻擊者有機會透過JWT觸發

◆SonicWall針對防火牆用戶提出警告,SSL VPN漏洞已出現攻擊行動

【資安防禦措施】

最新國家資通安全發展方案出爐!未來4年將以4大策略強化我國資通安全韌性

5月8日行政院召開院會會議,數發部報告第七期國家資通安全發展方案(2025年到2028年),未來4年政府將以4大策略,包括全社會資安防禦、提升關鍵基礎設施資安韌性、壯大我國資安產業、AI新興資安科技應用與合作,來強化國家資通安全。

5月8日行政院召開院會會議,數發部報告第七期國家資通安全發展方案(2025年到2028年),未來4年政府將以4大策略,包括全社會資安防禦、提升關鍵基礎設施資安韌性、壯大我國資安產業、AI新興資安科技應用與合作,來強化國家資通安全。

行政院長卓榮泰表示,資安即國安,為因應新型態的資安威脅,以及AI等新興科技帶來的挑戰,政府各部會將依照方案訂定計畫,強化我國資安防護網。他也請數發部依照今年「國家資通安全戰略2025」願景,依第七期國家資通安全發展方案推動策略,打造民眾信賴的全社會資安防禦體系。

數發部資安署長蔡福隆表示,最新一期國家資通安全發展方案為我國資安發展的重要里程碑,預期未來4年的成果,包括培育政府約1,500位儲備資安人才;強化我國的關鍵基礎設施資安防禦縱深,推動CI深度的資安檢測至少達到6個領域,包括能源、水資源、交通、通傳、衛福、金融。另外,擴大國內資安產業發展,未來期望產值能達到1,200億元。

其他資安防禦措施

近期資安日報

【5月8日】勒索軟體駭客Play旗下團體利用CLFS零時差漏洞犯案

熱門新聞

2026-03-06

2026-03-06

2026-03-09