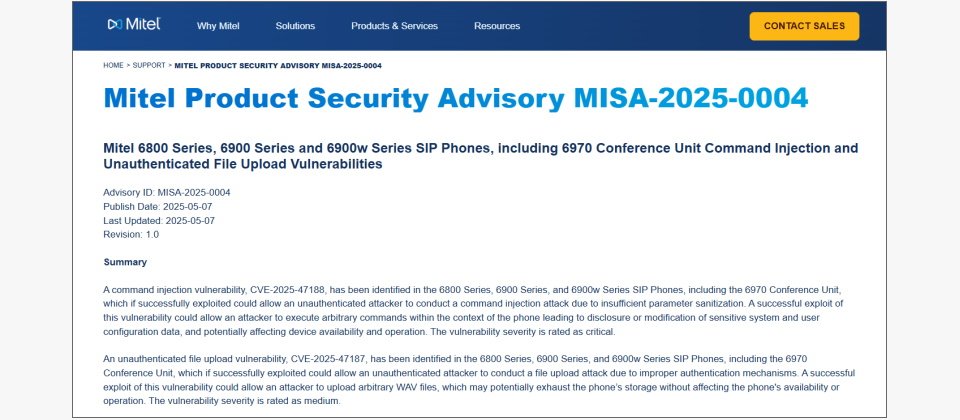

專門提供企業通訊解決方案的加拿大業者Mitel Networks,上周修補了位於該公司多款SIP電話的兩個安全漏洞,包括CVE-2025-47187與CVE-2025-47188。其中的CVE-2025-47188屬於命令注入漏洞,成功的攻擊將允許未經身分驗證的使用者執行任意命令,其CVSS風險評分高達9.8。

SIP(Session Initiation Protocol,會話起始協定)為一用來建立網路電話與視訊會議的標準通訊規則,Mitel則開發許多SIP電話供企業使用,涉及上述兩個漏洞的裝置涵蓋6800系列、6900系列與6900w系列的電話機,以及6970會議裝置。

根據Mitel的說明,CVE-2025-47188漏洞源自於裝置在處理像是網路請求或協定資料等參數時,沒有充分過濾惡意指令,而讓駭客得以藉由特製的輸入封包來注入系統命令,而且完全不需要經過身分驗證。

成功攻陷CVE-2025-47188將允許駭客執行任何命令,諸如刪除檔案或植入後門;也可竊取包括通話紀錄、裝置配置或用戶憑證等敏感資料;或是造成服務阻斷,癱瘓裝置功能,因而被列為重大(Critical)風險。

至於CVE-2025-47187則是因身份驗證機制有缺陷,而讓未經授權的使用者上傳文件。該漏洞允許駭客不必登錄也不必驗證權限,就能直接上傳文件。例如當用來上傳大量的WAV音頻文件時,即可能耗盡裝置的儲存空間,但它並不會影響電話的可用性或操作,被列為中度(Medium)風險等級。

不論如何,要成功利用這兩個安全漏洞的前提是駭客必須能夠存取目標電話的網路,然而,依照Mitel的工程部署指南,這些SIP電話都應該被部署在受到保護的內部網路中。

Mitel建議企業應儘速更新至最新版本的韌體,亦提供緩解措施予無法即時更新的用戶。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23