去年9月,資安業者趨勢科技、Acronis揭露鎖定臺灣無人機製造商的中國駭客攻擊行動TIDrone、Operation WordDrone,3個月後,資安業者AhnLab指出這些駭客也對韓國發動攻擊,而這些攻擊的共通點,就是受害組織採用特定廠牌的ERP系統,研究人員認為駭客疑似透過供應鏈攻擊而得逞,於受害組織散布惡意程式。而最近有研究人員公布新的調查結果,指出駭客在2023年已先發起另一波攻擊活動。

趨勢科技指出,從事相關攻擊行動的中國駭客組織Earth Ammit,先後於2023及2024年發起兩波攻擊Venom、TIDrone,2024發動的第二波攻擊TIDrone針對軍事產業而來,第一波攻擊Venom的主要目標就是軟體服務供應商,這樣的調查結果,恰巧符合先前推測駭客從事軟體供應鏈攻擊的假設。

但為何前一波攻擊行動後來才被發現?研究人員指出,起因是這些駭客主要仰賴開源工具,使得跟蹤變得相當困難,相較之下,在TIDrone事故發生的過程,駭客為了從事網路間諜活動,使用自行開發的惡意程式Cxclnt、Clntend,而具備較為能夠掌握的特徵。

針對察覺Venom資安事故的過程,起因是趨勢科技察覺TIDrone的受害組織採用相同的ERP系統,於是與ERP供應商進行合作(趨勢科技並未透露ERP廠牌),從而找到前一波攻擊的資訊。研究人員指出,Venom的攻擊聚焦上游供應商,廣泛涵蓋重工業、媒體、科技、軟體服務、醫療照護領域,並指出這兩波攻擊行動,最早可追溯至2022年。此外,雖然駭客主要的目標是臺灣和韓國,但他們也發現有加拿大上傳惡意程式檔案至VirusTotal的情況。

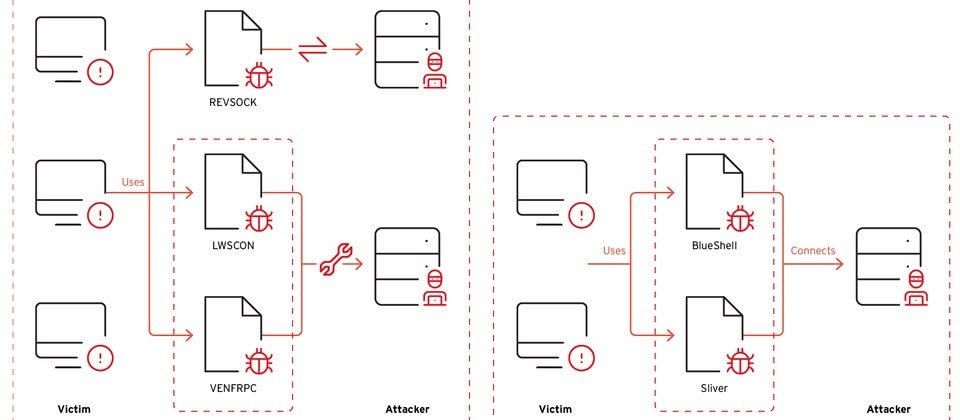

根據攻擊手法,研究人員指出大致可分成兩種類型。其中一種是將惡意程式碼注入一般的應用程式,或是將竄改的版本與軟體更新套件調包,從而藉由向下游客戶提供合法軟體的傳遞管道,散布惡意程式。

另一種手法則是在無法置換更新套件或注入惡意程式碼的時候運用,駭客先攻擊上游供應商,再透過遠端監控工具或IT管理工具,對受害組織散布惡意軟體,而能在不竄改軟體的情況下,從上游供應商橫向移動到下游的目標。

而對於Venom發生的過程,駭客先利用網頁伺服器漏洞取得初始入侵管道,得逞後上傳Web Shell,並利用開源代理伺服器工具及遠端存取工具建立持續存取管道。接著,駭客試圖從受害組織的網路環境竊取NTDS資料,目的是為後續的TIDrone攻擊做準備。

相較於TIDrone,駭客在Venom活動偏好使用開源工具,研究人員僅有發現名為Venfrpc的作案工具是自行開發,並將其做為識別這波攻擊的重要特徵。

根據兩起攻擊的受害企業與服務供應商,以及C2基礎設施出現交集的情況,趨勢科技研判背後從事攻擊者的身分,為相同的駭客組織。

熱門新聞

2026-03-02

2026-02-26

2026-02-27

2026-03-02

2026-02-27

2026-02-27

2026-02-27