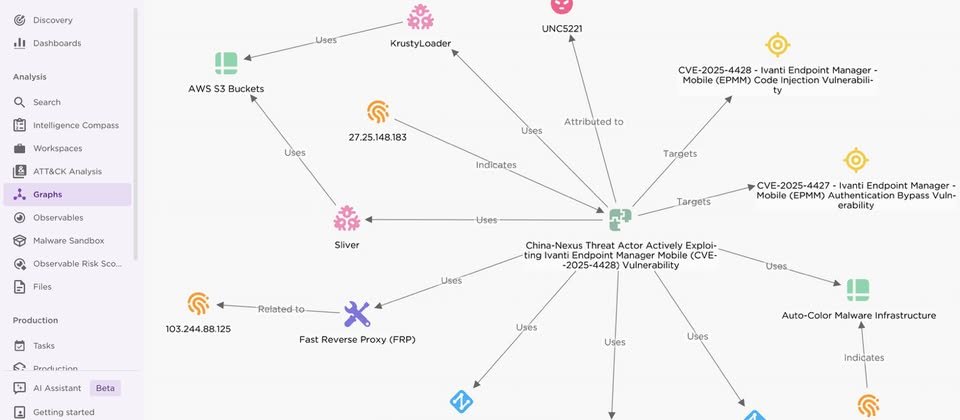

資安業者Ivanti於5月上旬發布更新,修補已遭利用的Endpoint Manager Mobile(EPMM)漏洞CVE-2025-4427、漏洞CVE-2025-4428,後續資安業者Wiz指出他們從16日看到多起資安事故,駭客將此漏洞用於4種攻擊,現在有其他研究人員公布新的調查結果,指出中國駭客UNC5221在此之前,已用於廣泛的攻擊行動。

威脅情報業者EclecticIQ指出,UNC5221利用這些漏洞,攻擊可透過網際網路存取的EPMM系統,範圍橫跨歐洲、北美、亞太地區,鎖定的目標涵蓋醫療照護、電信、航空、政府機關、金融、國防產業,目的疑似對高價值目標從事網路間諜活動,並竊取與中國利益有關的機密資訊。而這些駭客的攻擊行動,最早可追溯至5月15日。

一旦UNC5221成功取得受害組織的初始入侵管道,就可能利用Linux作業系統內建的wget、curl、fetch等公用程式,從AWS S3儲存桶下載惡意程式KrustyLoader,目的是能持續在EPMM活動。

接著,駭客試圖接收第二階段酬載,此為經過AES-128-CFB演算法處理的Sliver後門程式,經解密後此後門將以Shell Code的型式於記憶體內運作。

為了竊取EPMM存放的機敏資訊,駭客也會對於EPMM搭配的MySQL資料庫下手,存取名為mifs的資料庫內容,挖掘列管的使用者行動裝置資料,這些包含IMEI碼、手機號碼、地理位置、SIM卡資料、LDAP資訊,甚至是Office 365的Token。

此外,UNC5221還會使用反向代理伺服器工具Fast Reverse Proxy(FRP)該進行偵察及橫向移動。

值得留意的是,UNC5221鎖定Ivanti漏洞下手的情況並非首例,兩個月前駭客試圖利用同廠牌SSL VPN系統Ivanti Connect Secure(ICS)的資安漏洞CVE-2025-22457,於受害組織部署惡意程式載入工具TrailBlaze、後門程式BrushFire。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23