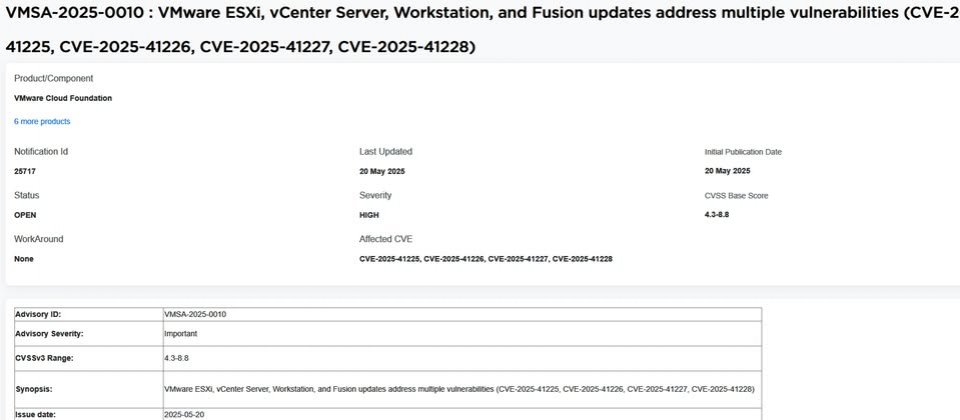

本週二(5月20日)VMware發布資安公告,針對旗下的ESXi、Cloud Foundation等多項產品修補資安弱點。

根據CVSS風險評分高低,最嚴重的是CVE-2025-41225,此為通過使用者身分驗證後的命令執行漏洞,攻擊者在通過系統身分驗證、取得特殊權限的情況下,藉由產生或竄改警示通知並執行指令碼形式的動作,就有可能觸發這項弱點,並在vCenter Server執行任意命令,CVSS風險為8.8,影響vCenter Server 7.0及8.0、VMware Cloud Foundation (vCenter) 4.5.x與5.x、VMware Telco Cloud Platform (vCenter) 2.x至5.x、VMware Telco Cloud Infrastructure (vCenter) 2.x與3.x,值得留意的是,除了套用相關更新軟體之外,沒有其他緩解措施。

其餘幾項高風險漏洞CVE-2025-41229、CVE-2025-41230、CVE-2025-41231,主要影響VMware Cloud Foundation 4.5.x及5.x版,這些弱點涉及資料夾穿越、資訊洩露、缺乏身分驗證,風險值為8.2、7.5、7.3。

其中,CVE-2025-41229、CVE-2025-41230存在共通點,那就是攻擊者只要能使用443埠存取VMware Cloud Foundation,就能利用。至於CVE-2025-41231,攻擊者只要能夠存取VMware Cloud Foundation應用系統,即可進行特定的未經授權行為,並存取部分敏感資訊。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02