除了積極鞏固防線,盡可能不要犯錯,以免增加入侵者的可乘之機,許多人可能也會想到能否反擊?使對方更不敢輕易越雷池一步!但也擔心因此激怒對方而發起更劇烈、更難以招架的報復行動,而得不償失。過往我們知道的資安反制手段是欺敵(Deception),設下陷阱進行誘捕,進而獲得主動防禦能力,自由資安顧問PD Lee在2025臺灣資安大會也針對這項議題進行探討,他說明一種更進階、危險性也更高的作法,他稱之為「逆襲中繼站」,透過他實務操作的經驗,為大家提供不同的防守思路。

首先,他特別警告,若要採取這樣的作法,千萬不要透過自家辦公室的網路環境進行反擊,因為攻擊者一旦發現有受害者從他們原本鎖定的網路環境反擊,有可能會對這個網路發動報復行動,例如DDoS攻擊,然而,CDN或網路流量清洗的防禦服務,可能需要滿足一些條件,才能幫忙緩解辦公室的網路環境所面臨的大規模網路流量。

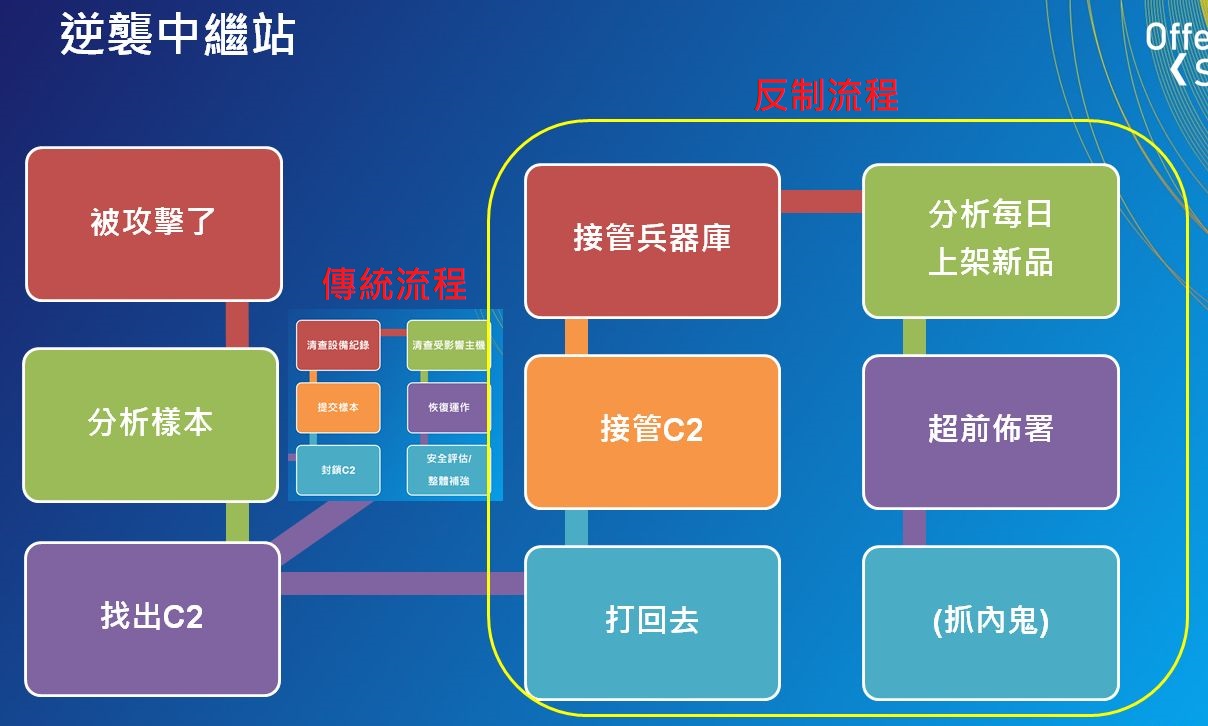

實務上,要如何進行「逆襲中繼站」?PD表示,在傳統資安事件處理流程當中,當他察覺遭到攻擊,會開始分析樣本、找出C2中繼站、封鎖C2,接著將樣本提交給防毒軟體廠商或資安廠商,並且清查所有受影響的設備跟主機,設法恢復運作,之後執行安全評估,了解該實施的補強,避免駭客再次用同樣的方式打進來。

但是,在過程中,PD還會再做一件事情:試著「打回去」,一旦成功,會接管攻擊者部署的中繼站,若運氣好,還能進入對方的「兵器庫(駭客存放攻擊工具的地方)」,找到後,能每天分析攻擊者上架的各種工具樣本。因此,當攻擊者對他負責的單位發動實際攻擊之前,就能夠先擋下來;在防守方完成上述「超前部署」,攻擊者發動攻勢之後,會出現看似成功部署、資料卻一直無法回傳。PD說,這可能讓對方打到懷疑人生。

在某些情境下,上述做法也有機會帶來意外收穫,例如,潛伏在單位內部的一些惡意使用者,有可能會浮出檯面。

逆襲中繼站之所以可行,其實,也跟黑色產業的角色分工有關,PD以東南亞、非政府網軍的生態為例說明,點出攻擊者分為兩種,一是要價高、數量稀少的Hacker,他們能負責搜集跟挖掘各種資安漏洞,以及量身打造後門,另一是OP,有些人會負責建置與維護中繼站環境,或是實際發動社交工程,多種負擔很重的攻擊工作會交給OP執行,有些人可能是忠於黑色產業主事者、聽話的自己人,負責回收偷盜、搶劫到的個資名單或機密資料,避免駭客取得資料後,不只上繳至組織,還擅自偷偷轉賣牟利。

找到中繼站,反滲透至攻擊者的基礎設施

對於防守方而言,如果能找到中繼站,接下來如果想要對攻擊者進行反制,該如何著手?PD列出4種常見作法:善用已知漏洞或不當配置、未公開漏洞、偽造被入侵環境進行反監控,以及社交工程,前兩種與最後一種都是攻擊者常用的伎倆,共通點是以其人之道還治其人之身,並不難理解,反監控則與上述的欺敵或誘捕的概念有關。

無論採用傳統的資安事故應變流程或進行反制攻擊者的行動,要突破的共通關卡,就是分析樣本、找到中繼站,PD提供兩種方法:運用資安事故應變處理工具(IR Tools)、沙箱檢測環境(Sandbox),像是VirusTotal、Any.Run、Cuckoo Sandbox。

在上傳疑似帶有惡意軟體的樣本時,PD提醒大家不要上傳可能包含公司機密資料的樣本,因為他過去常在這些平臺找到臺灣企業的機密文件,上傳資料的人可能以為他找到的檔案裡面有病毒,於是,將這些他判斷為惡意文件的資料,直接送至沙箱檢測環境分析,結果反而因此意外暴露機敏資料。

而在分析樣本的過程中,由於攻擊者有時也會對這些惡意檔案進行混淆(Obfuscation),PD用自己做的樣本舉例說明,當中採用兩次ROT13(迴轉13位,一種替換式密碼),以及兩次Base64編碼處理,他提醒大家實務採用的手法可能會更複雜。而解開這些遮蔽之後,就有機會找到底下的中繼站位置。有時防守方會發現對方的惡意檔案設計不良,甚至直接把金鑰寫死在裡面,此時就可以上傳防守方寫好的webshell,進而拿下這臺中繼站。

偵測是否存在已知、未修補的漏洞,以及組態設定不當等狀況

找到中繼站以後,接下來防守方可對這些節點執行資安弱點掃描,尋找可乘之機,如果當中存在一些已知的漏洞,接下來就可以到GitHub、ExploitDB等地方,找對應的漏洞濫用方法。

另一個突破點是防守方本身也經常存在的資安空隙,那就是組態設定不當(Misconfiguration),但對於攻擊方而言,他們設置的IT基礎設施之所以存在這些風險,與他們平常接觸的線上技術教學資源,存在檔案下載來源複雜、可能藏有後門,以及技術文章與軟體版本過時等問題。

PD表示,由於特定國家實施嚴格的網路管制措施,因此,當地網路論壇相關教學文章提到的軟體,若要下載使用,必須修改來源才能取得更新;另一種情況是,攻擊者所用的軟體大多是經過修改的版本,例如,用於滲透測試與數位鑑識的Kali Linux,但水能載舟亦能覆舟,這套系統也經常被黑帽駭客改裝,因此,攻擊者可能採用的是非標準、訂製的「魔改」版本;軟體下載的位置可能也不是工具作者管理的站點,而是放在百度雲盤、迅雷等網站,供人下載,PD表示,這些檔案本身可能存在安全性疑慮,因為經過分析後,會發現當中被增添一些後門或資安漏洞。

再來就是教學文章的問題,有些內容會使讀者以為是最新整理的資訊,但仔細一看會發現這是其他網站發布的舊文,而且,上面提到軟體套件是五六年前的,若攻擊者參考這些搬磚的過期文章去架構系統,會導致所建置的IT環境本身就是存在資安漏洞的舊版系統。

小心水坑式攻擊

另一個PD要提醒大家注意使用風險的現象,則是水坑式攻擊(Watering hole),他這裡舉的例子是IT人員複製、貼上技術文章列出的指令,以及程式碼的內容,要注意裡面是否被加料。這類問題不僅危害一般IT人員,但也損及運用這些內容的攻擊者。

當我們在安裝、設定Linux系統的一些軟體套件,有時會需要輸入一大串指令,因此,我們可能會從教學文章直接複製一段相關內容,轉貼至系統執行,然而,有可能我們以為複製的文字敘述跟網頁呈現的一樣,但如果將這些內容轉貼至文字編輯器,逐一比對會發現中間突然多了一段指令敘述,PD舉的例子是被插入一個下載Shell並且執行的敘述,這個偷偷夾帶攻擊的手法並不難,對方只是在網頁的JavaScript加了一段event listener指令碼,因此,當有人到教學文章網頁複製這段批次指令執行緒敘述時,以為只是單純安裝一個軟體套件,但也同時被偷安裝了後門程式。

關於這類針對複製貼上偷加料的竄改手法,2018、2019年就出現過案例,2022年1月iThome也曾編譯過相關資安新聞,PD感慨地說,大部分的資安設備都沒辦法偵測到這種手法,所以,IT要自強、不能只靠設備,因為你會發現很多攻擊手法單靠設備是擋不掉的,而且少有廠商宣傳這種攻擊手法,所以你可能就忽略掉這種攻擊手法。

刻意收集與掌握未公開的漏洞

已知資安漏洞的公開消息多到不可勝數,但若是作為攻擊型的資安人員,本身應該都儲備一些沒有公開的資安漏洞,如果在企業端工作時,其實是有不少機會可蒐集到這些情報。PD說,當他在甲方(業主)任職,是他找到最多零時差漏洞的時候,因為每年第四季有許多資安廠商會將設備送來測試,希望企業能編列預算採購,而且,這些都是百萬、千萬等級的產品,平常資安人員其實沒有機會接觸到這麼高檔的設備。

而在實際測試與研究之後,他發現高檔的IT系統,像是ERP、BPM、CRM的內部系統,有時比家用版產品還要脆弱,顛覆越貴越好的刻板印象——越貴的、越少人接觸的設備或系統,潛在的資安漏洞可能反而更多。而將這些資訊累積起來,日後可用於發布CVE漏洞,也能當做反制網路攻擊活動的知識庫。

偽造被入侵環境進行反監控

除了奪下中繼站的控制權,防守方遭到侵入的系統雖然安全性受到危害,但其實也是反制攻擊者的重要武器,因為可以把受害主機轉生為客製化的Honeypot,藉此偽造看似遭駭、實則已被資安人員列管觀察的環境,進行反監控。

哪些系統較適合扮演這種角色?PD認為,會是相對獨立運作的環境,例如,有些使用單位的行銷部門,可能會找個懂電腦的人,自行架設WordPress平臺、在上面設置行銷網站,以便推動業務運作,但這些系統大多完全沒有考慮到安全性,因此,往往很容易被攻陷,一旦發現此類狀況出現,確認遭駭系統沒有機密資訊之後,他會建立一個隔離網段,再將受害系統複製、搬入——可透過實體轉虛擬機器(P2V)的轉換工具,將遭駭網站系統、連同被植入的後門程式轉為虛擬機器,然後放在虛擬化系統上面執行,接下來,就可以如同設置水族箱,把遭駭系統「養」在裡面,然後對其進行觀察。

在上述隔離環境當中,防守方可以植入網路封包擷取與分析器(Sniffer)、鍵盤側錄程式(Keylogger),但可能會被攻擊者發現有人正在監控他們的活動,有可能是其他也想分一杯羹、甚至企圖整碗端去的駭客組織,因此,PD建議可以運用IP-guard、iMonitor或神網進行側錄與觀察,而這些產品是目前臺灣企業常用的員工行為監控工具,反而不會打草驚蛇,因為攻擊者原本就預期受害系統本身有這樣的常態防護措施。

PD表示,如果運氣夠好,在反監控的過程中,防守方有機會搜刮到攻擊者使用的工具、加密金鑰,以及得知濫用的資安漏洞,後續可憑藉這些重要情報順勢反制。

發動社交工程、打探攻擊者情報

在資安防護領域,一談到社交工程,常令人聯想到網路釣魚,攻擊者常用一些伎倆或誘餌促使受害者上鉤(開啟惡意網站或下載執行惡意軟體),而對於防守方而言,若要進行反擊,是否也可以對其誘騙,進而牽制攻擊者的行動?

在PD的演講裡面提到,防守方為了能更近距離獲得更多攻擊者的情報,也可以透過間接互動的方式與其進行溝通,他也借用「社交工程」一詞代稱這樣的刺探。

實際上,會以何種形式進行?PD表示,有時他發現所保護的單位有主機遭到入侵,他會在系統裡面偽裝成另一批打進去的攻擊者,留下一些文字試圖與入侵者對話,在大多數情況下,得不到任何回應,但偶爾還是會出現例外,於是,彼此就開始展開一來一往的對話,他還因為這樣而收到攻擊者的工作招攬邀約,也藉此多了解對方的底細,但他坦言這種互動的成功率很低。

另一種大家比較能想像的作法,就是混入特定社群媒體的駭客技術討論頻道,進行臥底、伺機蒐集相關的攻擊資訊,不過,也要小心黑吃黑的風險,因為他發現有些人雖然無償提供很多好用的工具套件,但經過分析後,發現這些檔案有問題,背後別有居心。

接管中繼站

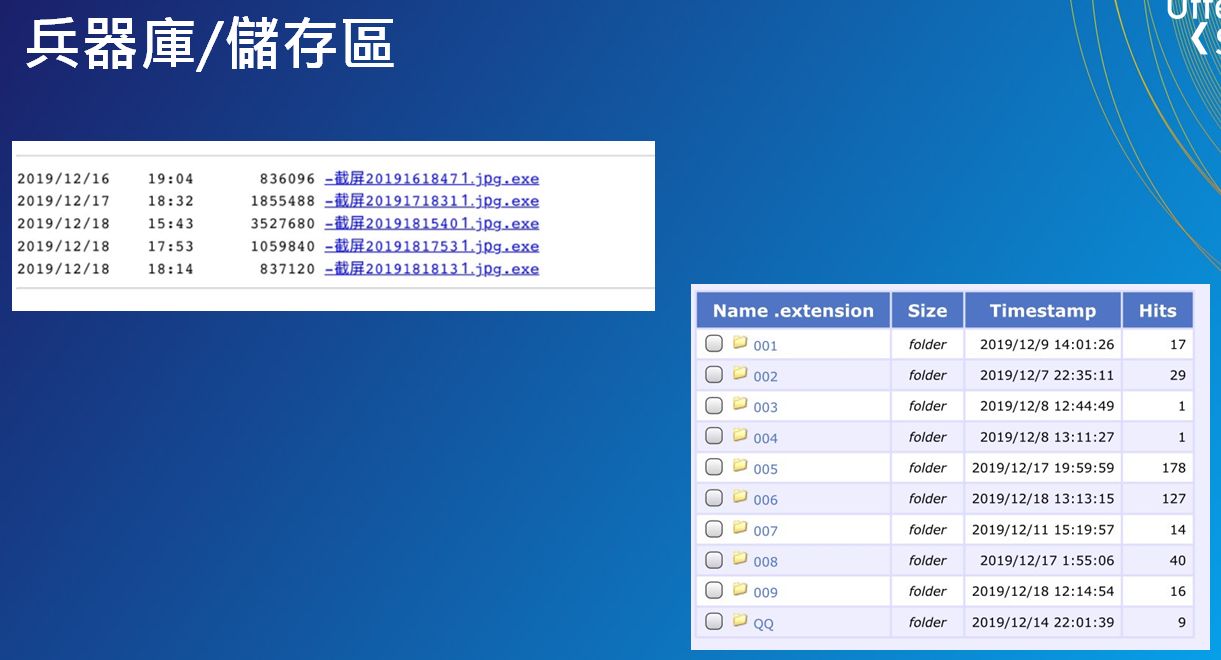

當防守方奪下攻擊者的中繼站之後,還有很多可以加工的部分,以便持續監控、掌握對方更多動態。舉例來說,PD他會在僅透過FTP協定傳輸檔案的命令與控制節點,安裝網頁伺服器,例如檔案分享伺服器軟體HFS(HTTP File Server);如果中繼站本身有網頁介面,他會啟用目錄瀏覽(Directory Listing),如此一來,防守方能更容易查看中繼站存放的各種檔案與資料夾,可以隨時監控上面的資料是否更新。

有時,防守方如果遇到中繼站全都使用相同的金鑰的狀況,這意味著,只要攻下一個中繼站,後續可以繼續擴展、奪走更多中繼站,PD說,運氣好的話,可進到攻擊方的「兵器庫」與儲存區,這是最核心、最重要的部位。

接下來,該如何觀察這兩個區域的動態?PD先從檔案與資料夾的時間著手,例如,可發現攻擊工具更新的頻率或是否有增減,也能針對這些樣本進行分析,以便超前部署對應的防禦規則。例如,防守方本身如果已設置端點偵測與應變系統(EDR),可以自行撰寫一些YARA規則協助偵測、透過EDR執行防禦,會更有效率,因為這麼一來,即使使用者不慎中招,仍有很高的機率能讓攻擊失效;網路防火牆的部分,被滲透的防守方也可以運用這些資訊先行封鎖中繼站,之後就算使用者不慎點選、開啟惡意網址連結,或被植入惡意軟體,也將因此受到防火牆阻隔,無法將擷取的資料傳回中繼站。

而在回傳資料儲存區的部分,作為監控當中動態的防守方,可以注意幾個現象,像是:每個資料夾可能代表對不同目標搜括的資料,可確認上面是否有自家單位的資料,若發現有其他公司的資料,最好以間接方式提醒對方檢查,而不要直接通報,因為反制畢竟是遊走合法邊緣的手法,很難預料遭駭者接收這些訊息後的反應;個別資料夾的點閱數量高低也有意義,因為這可能表示目標中招的機會較大,若是發現部分資料夾突然消失,可能代表攻擊者打完、收工,以免被受害者察覺。

揪出內鬼

若能有效實施上述這些制敵機先的手段,攻擊者在遲遲無法獲得戰果的狀況下,若他們事先派人在受害單位臥底,可能就會接到其他裡應外合的命令,以便讓惡意連線與資料外洩的活動能恢復正常運作,但此舉有可能反而導致「內鬼」曝光。

PD表示,過去曾遇過攻擊者因為受困於防守方的超前部署,於是開始聯絡潛伏在受害單位的惡意使用者,請他們檢查相關的攻擊連線是否正常,而防守方之所以察覺這種異狀,是因為檢視防火牆連線記錄時,發現有使用者電腦本身並沒有接收惡意程式的樣本、卻有連至C2中繼站的記錄,而對應到此人的真實身分時,也發現他是被鎖定攻擊目標之外的其他部門人員;為了進一步確認該名使用者是否有不當行為,防守方還特地調閱工作場所的視訊監控系統,比對相關的時序,結果畫面顯示:這位使用者操作電腦連至中繼站之前,先到角落接了一通電話,然後回到座位、將手機放在桌面上,接著在電腦上鍵入一段網址,進行這些操作的時間與非感染電腦新連上中繼站的時間相符,後續請法務人員與其洽談,對方也坦白自己是受朋友囑託而做,於是,潛伏在內部的惡意使用者就此正式曝光。

務實理解反擊的風險與優點

分享自身的實戰經驗後,PD一再提醒「反擊駭客絕對不是一個最有效的防禦方式」,希望大家謹慎考量是否適合這麼做。然而,不入虎穴,焉得虎子,如果能在有足夠自保能力的狀態下,的確有機會扭轉「後發制於人」的傳統被動防守劣勢,甚至也能將這樣的反擊視為「後發先至」、「後發制人」,提供顛覆既有模式的防守思路。

為何防守方不敢反擊?簡而言之,擔心失控、遭到反噬、更大程度的反撲。PD列出三點考量:首先,這麼做的技術門檻很高,防守方必須同時熟悉攻擊跟事故應變的技術第二是有法律風險,攻擊者設置的中繼站有可能坐落在第三方受害者的環境,當我們攻擊這樣的中繼站,可能會被視為攻擊無辜的第三方,所以存在違法風險;最重要的是,防守方面臨的攻擊可能來自四面八方,發起入侵活動的可能不只一家,然而,攻守之間往往處於不對稱的態勢,防守方的人力有限,即使能針對部分攻擊者的活動進行一些超前部署,但其他厲害的人還是會攻打我們,所以不能單靠反擊來進行所有的防禦。

不論防守方最終是否決定採取這樣冒險的手段,但反擊所能帶來的一些好處,還是值得大家省思,例如,防守方內部應具備一定程度的威脅研究與分析能力,而非全然仰賴外部(資安廠商與資安產品)收集與產生的情資。PD表示,透過這樣的行動,可以研究對方的攻擊手法,他會把這些搬到自己架設的環境進行模擬,可藉此驗證現有的防禦機制與政策,看看是否能擋下攻擊,若無法招架,可將這些研究內容、證據整理成報告,以此實證資料分析結果向使用單位申請一些資源,以便預先部署更進階的防禦措施。

為什麼要這樣做?PD表示,過去使用單位總是要等到被攻擊者打進內部環境、進行麻煩的善後處理,才有辦法促使意識到問題嚴重性的高層,更願意投入資源以強化資安,但此時傷害已經造成,若能活用上述「超前部署」策略,就可以在事發之前獲得足夠佐證,進而藉此爭取所需的防禦資源,能以更精準、務實的方式實現「防患於未然」。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02