提供中小企業及SOHO族使用的網路設備,即使廠商因生命週期結束(EOL)不再提供修補,用戶往往因為仍然能夠運作,並未汰換而是繼續使用,這樣的情況也變成駭客眼中的肥羊,且有越來越多設備遭到控制。

例如,最近資安業者Sekoia對於追蹤思科路由器漏洞CVE-2023-20118的攻擊行動,揭露最新的發展,他們原本在今年1月底至2月上旬,發現有人利用這項漏洞,綁架思科的小型路由器設備,組成殭屍網路PolarEdge,當時已有逾2千臺設備受害,如今研究人員發現,還有其他駭客組織也加入漏洞利用行列:中國駭客ViciousTrap已藉此綁架超過5千臺路由器,並在這些路由器植入Shell指令碼NetGhost,然後將流入的網路流量導向類似蜜罐陷阱(Honeypot)的基礎設施。

CVE-2023-20118存在於思科小型企業路由器RV016、RV042、RV042G、RV082、RV320、RV325等6款機種的網頁管理介面,為遠端命令執行(RCE)漏洞,通過身分驗證的攻擊者能藉此遠端執行任意命令,CVSS風險評為6.5,屬中度風險。由於上述機種的生命週期已經結束,思科表明不會提供修補,並強調沒有其他緩解措施,呼籲管理者停用特定連接埠與遠端管理功能,減輕漏洞造成的資安風險。值得留意的是,美國網路安全暨基礎設施安全局(CISA)今年3月證實此漏洞已被用於實際攻擊,列入已遭利用的漏洞名單(KEV)。

但前述思科路由器並非駭客的唯一目標。Sekoia研究人員進一步對駭客的基礎設施調查,結果發現,他們也鎖定D-Link、Linksys、華碩、威聯通(QNAP),以及Araknis Networks等廠牌的網路設備。

根據對於遭到駭客綁架的網路設備進行調查,研究人員認為這波攻擊的主要目標是亞洲,目的是廣泛透過能經由網際網路存取的設備,來建置蜜罐陷阱網路,從而收集尚未公開弱點或零時差漏洞,以便後續用於其他攻擊行動。此外,ViciousTrap入侵設備的管道,後續也可能被其他人重複利用。

Sekoia最初於今年3月看到ViciousTrap利用CVE-2023-20118,一旦利用成功,就會使用ftpget下載bash指令碼並執行,下載專為MIPS系統打造的wget二進位程式。

接著駭客再次利用相同的漏洞,透過剛才取得的wget接收另一個指令碼NetGhost。此指令碼在每次執行的時候都會建立受害設備的識別編號UUID,攻擊者疑似藉此建立列管受害設備的白名單,並從C2派送有效酬載。

若是攻擊者成功啟動了NetGhost,此指令碼不僅會向C2伺服器發出通知,並透過iptables及特定連接埠重新導向流入的流量,清除原本指向攻擊者基礎設施的NAT規則,並加入新的重新導向規則,以及攻擊者監聽。最終NetGhost還會自我清除,避免留下作案痕跡。

究竟ViciousTrap是否參與今年1月至2月的攻擊行動?目前仍不明朗,但Sekoia發現這些駭客於4月重複利用PolarEdge事故找到的Web Shell,由於要啟動該工具必須輸入密碼,不排除他們可能是Web Shell的開發團隊。

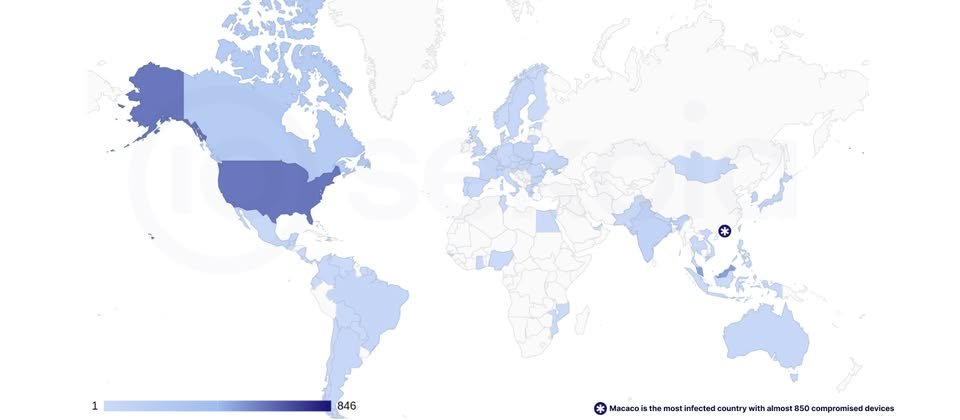

針對這波攻擊活動的受害範圍,研究人員一共從84個國家當中,找到5,300臺受害設備,雖然駭客的主要鎖定標的是思科路由器,但他們提到NetGhost感染最嚴重的國家是澳門,有近850臺,原因卻是當地許多網路用戶使用D-Link的DIR-850L路由器,而成為駭客偏好下手的目標。

值得留意的是,駭客重新導向的流量大多針對臺灣與美國,而中國並未遭到波及,這也加深Sekoia推測ViciousTrap來自中國的假設。附帶一提的是,這些駭客的基礎設施有部分與GobRAT相關,不過研究人員無法確認兩組人馬是否有所交集。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23