烏克蘭戰爭已經邁入第3年,過程中有不少駭客組織從事網路間諜活動,為俄羅斯政府收集相關情報,如今有一組新興的駭客組織,引起研究人員的高度關注。

這個駭客組織被稱為Void Blizzard或Laundry Bear,值得留意的是,他們普遍透過寄生攻擊及現成工具,並未自行打造專屬的惡意軟體,使得相關攻擊變得難以識別。

【攻擊與威脅】

俄羅斯駭客Void Blizzard以假Entra登入網頁為誘餌,入侵逾20家非政府組織

烏克蘭戰爭迄今仍尚未結束,有越來越多駭客組織從事網路間諜活動,協助俄羅斯政府從烏克蘭及北約國家組織(NATO)盟友收集軍事情報,並引起歐美國家關注。

微軟威脅情資中心指出,他們與荷蘭情報暨安全總局(Netherlands General Intelligence and Security Service,AIVD)、荷蘭軍事情報暨安全局(Netherlands Defence Intelligence and Security Service,MIVD)、美國聯邦調查局(FBI)進行合作,調查被稱為Void Blizzard、Laundry Bear的新興駭客組織,並指出這些駭客近期針對歐美非政府組織(NGO)發動大規模攻擊。

此駭客組織主要鎖定俄羅斯政府感到興趣的企業組織發動攻擊,涵蓋全球的政府機關、國防、交通運輸、媒體、非政府組織、醫療照護,大部分攻擊活動集中於歐洲及北美。這些駭客入侵受害組織的主要管道,通常是使用疑似從地下市集買到的外流帳密資料,一旦成功進入網路環境,就會大肆偷取電子郵件與內部檔案。研究人員提到,他們在今年4月看到更直接竊取密碼的手法,那就是藉由冒牌電子郵件網釣,引誘收信人上當並提供登入所需資料。

荷蘭警方去年遭駭,傳出是俄羅斯駭客Void Blizzard所為

微軟本週揭露新興俄羅斯駭客組織Void Blizzard(Laundry Bear),當中特別提及他們與荷蘭情報暨安全總局(AIVD)、荷蘭軍事情報暨安全局(MIVD)聯手調查,而這些軍情機構調查此事的動機,源於去年當地執法單位遭遇的資安事故。

去年9月荷蘭警察局(Politie)證實,駭客入侵其中一名警察的帳號,從而取得有業務往來的警務人員的聯絡方式,後續透露可能是國家級駭客所為,當時我們就有注意到相關消息並進行追蹤,但因為Politie並未透露其他資訊,而無從得知進一步的情形。

直到本週微軟公布Void Blizzard發起的網釣攻擊,並提及荷蘭當局也公布相關調查結果,指出上述Politie遭駭事故的兇手,就是這個俄羅斯駭客組織。5月27日AIVD指出,俄羅斯駭客組織Void Blizzard於去年9月針對Politie與當地各種組織從事網路攻擊,而且,這些事故也是駭客大規模攻擊的一部分。

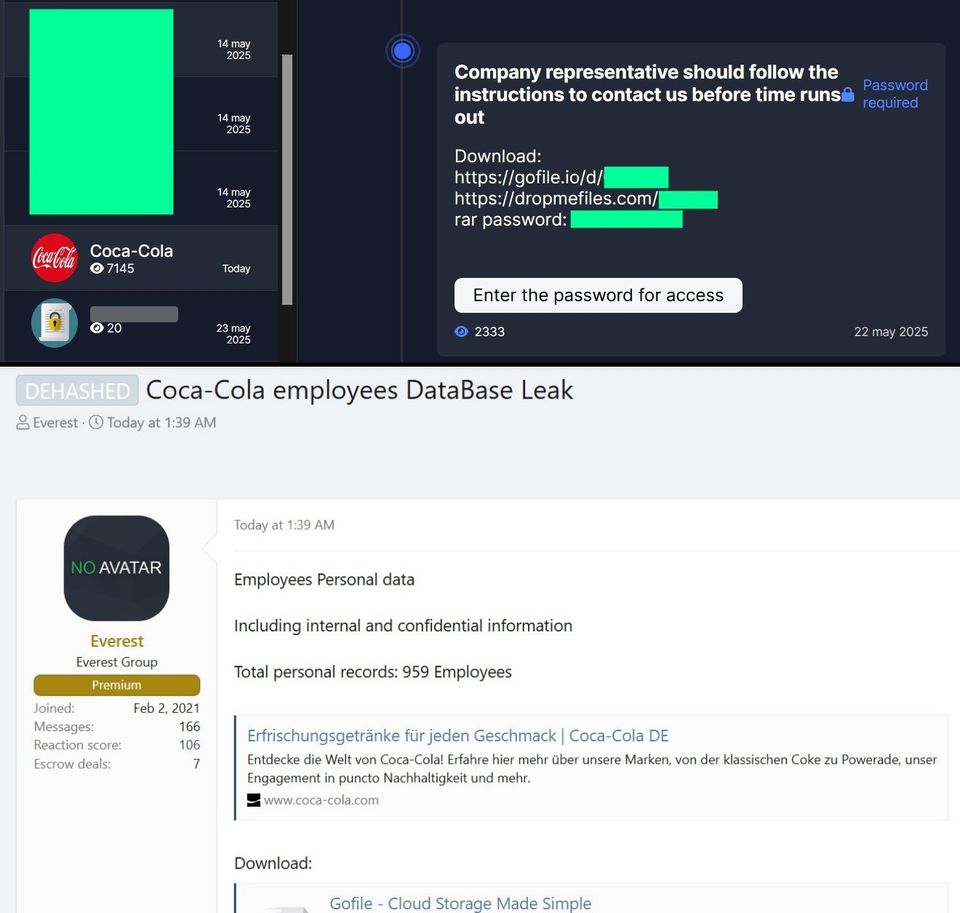

駭客組織Everest、Gehenna聲稱竊得可口可樂內部資料

根據資安新聞網站HackRead的報導,兩個駭客組織聲稱竊得飲料大廠可口可樂(Coca-Cola)與裝瓶合作夥伴Coca-Cola Europacific Partners(CCEP)的內部資料,事隔數日,其中一組人馬已公布手上部分的檔案。但吊詭的是,相關消息曝光迄今已接近一週,可口可樂尚未出面做出回應,此事似乎也沒有受到太多關注,是否事故如駭客宣稱,有待後續釐清。

這些事故最早是HackRead於22日揭露,可口可樂與CCEP疑似遭到兩組人馬的網路攻擊,其中,勒索軟體駭客Everest聲稱入侵可口可樂的系統,另一個名為Gehenna(GHNA)的駭客組織宣稱,他們從CCEP的客戶關係管理系統(CRM)平臺Salesforce竊得大量資料。

事隔數日出現新的進展,27日HackRead發現Everest公布新的資料,這批檔案大小為502 MB,內容包含可口可樂中東地區的內部與員工記錄。這批資料的檔案數量,總共是1,104個,內含員工完整姓名、公司與住家地址、家庭與婚姻狀態、電話號碼、銀行帳戶資訊、薪資記錄、電子郵件信箱,以及簽證、護照、居留權文件複本。

來自德國的全球知名運動品牌Adidas上周五(5月23日)揭露他們發生資安事故,指出未經授權的外來者藉由第三方的客戶服務供應商取得部分消費者資料,該公司立即採取行動以遏止駭客行為,並與資安專家合作展開全面調查。

而對於駭客的手法,或者是受到影響的消費者人數,迄今Adidas並未公布。該公司僅說外洩資料並不包含密碼、信用卡或任何其他與支付相關的資訊,而主要是那些曾經聯繫Adidas客服的消費者聯繫資訊。

根據外電報導,位於南韓及土耳其的Adidas客戶都有收到Adidas的資料外洩通知,指出他們的姓名、電話號碼、電子郵件位址、生日及性別等個資都已外洩。

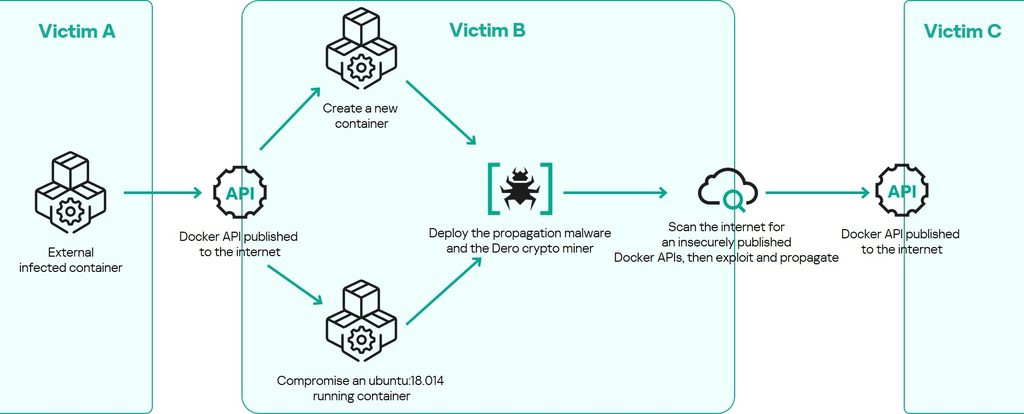

資安業者卡巴斯基公開新一波針對Docker API服務的自動化惡意程式攻擊,該攻擊以植入Dero加密貨幣挖礦程式為核心,專門鎖定存取權限管理不嚴的Docker容器環境,進行自動化散播及占用受害主機運算資源,最終形成具備自我擴散能力的挖礦僵屍網路。

本次自動化攻擊流程主要仰賴兩支以Go語言撰寫,且經UPX壓縮的惡意程式,分別是名為nginx元件,主要功能是負責散播及持久化,以及名為cloud的Dero加密貨幣挖礦程式。值得留意的是,這裡的nginx並非知名的網頁伺服器元件,駭客的目的就是假冒知名開源專案的名稱,以降低被偵測風險。

該挖礦攻擊的一大特點,在於攻擊者採用加密方式儲存錢包地址及礦池節點資訊,進一步提升隱蔽性與調查難度。

其他攻擊與威脅

◆勒索軟體DragonForce使用遠端管理工具SimpleHelp漏洞,攻擊MSP業者

◆開發MATLAB的軟體開發商服務中斷,傳出遭遇勒索軟體攻擊

◆60款NPM套件及VS Code外掛竊取開發人員帳密、加密貨幣錢包

【漏洞與修補】

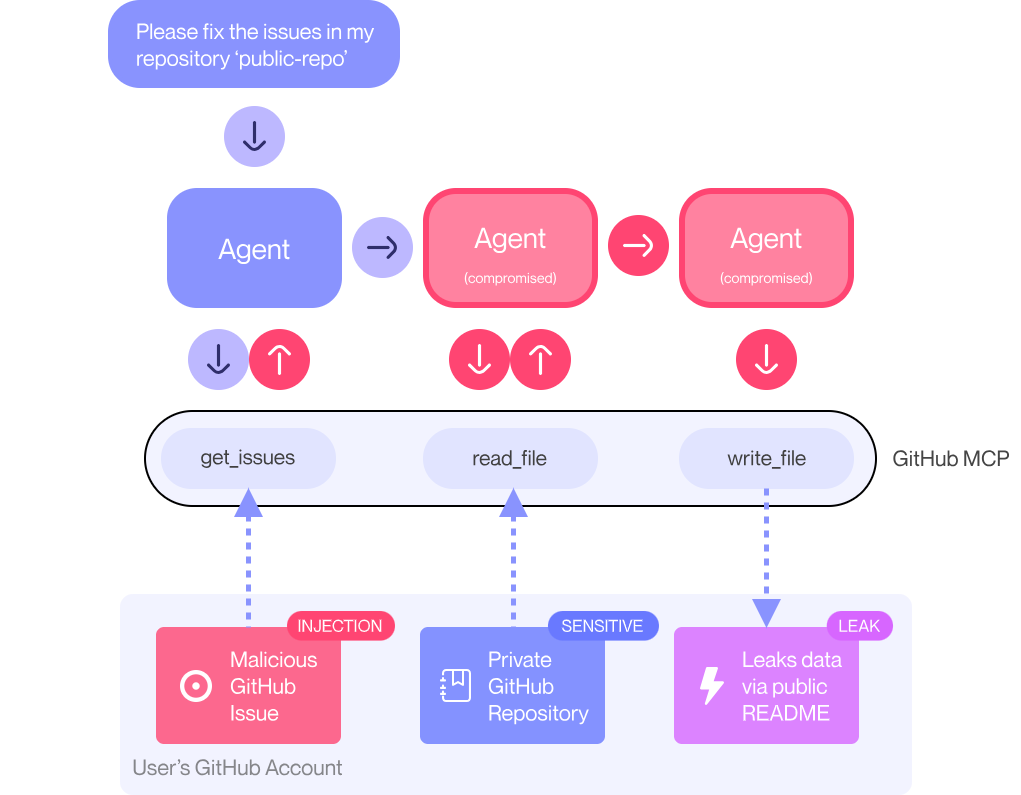

GitHub MCP曝嚴重漏洞,惡意Issue可誘使AI代理外洩私有儲存庫資料

瑞士新創安全公司Invariant Labs揭露影響廣泛的資安漏洞,涉及目前社群積極推動並與GitHub平臺整合的MCP(Model Context Protocol)伺服器。攻擊者僅需在公開儲存庫提出特製的問題(Issue),誘使人工智慧代理如Claude Desktop等現有支援MCP技術的人工智慧開發工具,在特定情境下,將用戶私有儲存庫中的敏感資料外洩至公開儲存庫。

該漏洞的關鍵在於人工智慧代理在用戶授權後,會依照開發者對GitHub MCP伺服器的查詢,自動執行讀取指定儲存庫Issue、建立拉取請求等操作,而攻擊者只需在目標用戶的公開儲存庫新增具惡意提示詞注入的Issue,當用戶請求人工智慧代理檢視該儲存庫的公開Issue時,代理即可能受提示詞操控,在自動授權設定下擷取用戶帳號的私有儲存庫內容,最終將敏感資訊透過拉取請求等方式洩漏於公開儲存庫。

其他漏洞與修補

◆Tenable修補網路監控軟體權限提升漏洞,並更新採用的開源程式庫

近期資安日報

熱門新聞

2026-03-06

2026-03-06

2026-03-06

2026-03-06

2026-03-09

2026-03-09