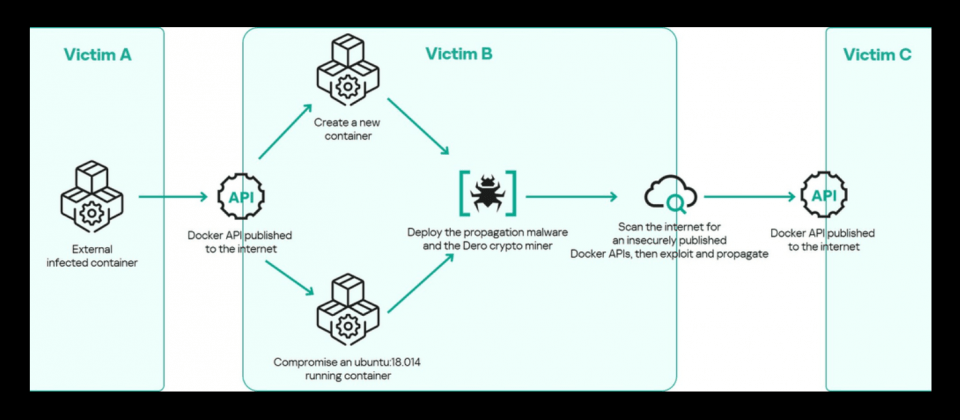

Kaspersky公開新一波針對Docker API服務的自動化惡意程式攻擊,該攻擊以植入Dero加密貨幣挖礦程式為核心,專門鎖定存取權限管理不嚴的Docker容器環境,進行自動化散播及占用受害主機運算資源,最終形成具備自我擴散能力的挖礦僵屍網路。

本次自動化攻擊流程主要仰賴兩支以Go語言撰寫,且經UPX壓縮的惡意程式,分別是名為「nginx」負責散播及持久化的元件,以及名為「cloud」的Dero加密貨幣挖礦程式。「nginx」並非一般網頁伺服器,而是假冒知名開源服務名稱以降低被偵測風險。

「nginx」的主要功能包含持續監控自身與挖礦程式的運作狀態,還會主動掃描外部網路尋找可利用的Docker API,並將自身與挖礦程式植入新感染的容器。整個傳播過程無需依靠C2伺服器,攻擊完全仰賴感染主機的自動掃描與橫向擴散能力。

攻擊者利用「nginx」程式隨機產生IPv4子網,並以掃描工具搜尋並鎖定開放Docker預設API埠口2375的主機。發現目標後,惡意程式會嘗試列出主機上的容器,當符合條件,便遠端新建以Ubuntu 18.04為基礎的惡意容器,並設為自動重啟以確保持續運作。新建容器將安裝必要相依工具,同時複製「nginx」與挖礦程式進入環境。為強化持久化,nginx會將自身啟動指令寫入/root/.bash_aliases,確保容器每次啟動時自動執行。

除了新建容器,「nginx」也會檢查現有以Ubuntu 18.04為基礎且尚未感染的容器,並以相同方式植入惡意程式並啟動挖礦。這套自動化機制可在無須外部聯繫的情況,持續自我複製與擴散,任何未設防的Docker API都有可能成為僵屍網路的一部分。「cloud」挖礦程式則根據程式內預先寫入且經加密的設定,持續連接特定Dero礦池節點,利用受害主機的運算資源進行加密貨幣挖礦。

該挖礦攻擊的一大特點,在於攻擊者採用加密方式儲存錢包地址及礦池節點資訊,進一步提升隱蔽性與調查難度。全球公開Docker API主機數量雖不多,但根據Shodan統計,2025年4月全球有超過520臺開放2375埠口的Docker API主機暴露於網際網路,皆為潛在受害目標。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-05